Аналитики компании Veriti Research обнаружили интересную схему, в рамках которой одни злоумышленники атаковали других. Исследователи нашли фальшивый инструмент для взлома аккаунтов OnlyFans, который заражал использующих его хакеров инфостилером Lumma.

В силу популярности OnlyFans, аккаунты этого сервиса часто становятся мишенью для злоумышленников, которые стремятся взломать их, чтобы похитить платежи от подписчиков, шантажировать владельца учетной записи и требовать выкуп или просто слить приватные фото.

Существуют инструменты для проверки больших наборов ворованных учетных данных (имен пользователей и паролей), которые позволяют определить, совпадают ли эти данные с акккаунтами OnlyFans и являются ли действительными.

Без таких инструментов злоумышленникам приходилось бы вручную проверять тысячи пар учетных данных, что практически невозможно. Так как подобные инструменты обычно тоже создаются киберпреступниками, хакеры склонны верить в их безопасность. В своем отчете исследователи Veriti Research объясняют, почему доверие к инструментам, созданным другими злоумышленниками, это плохая идея.

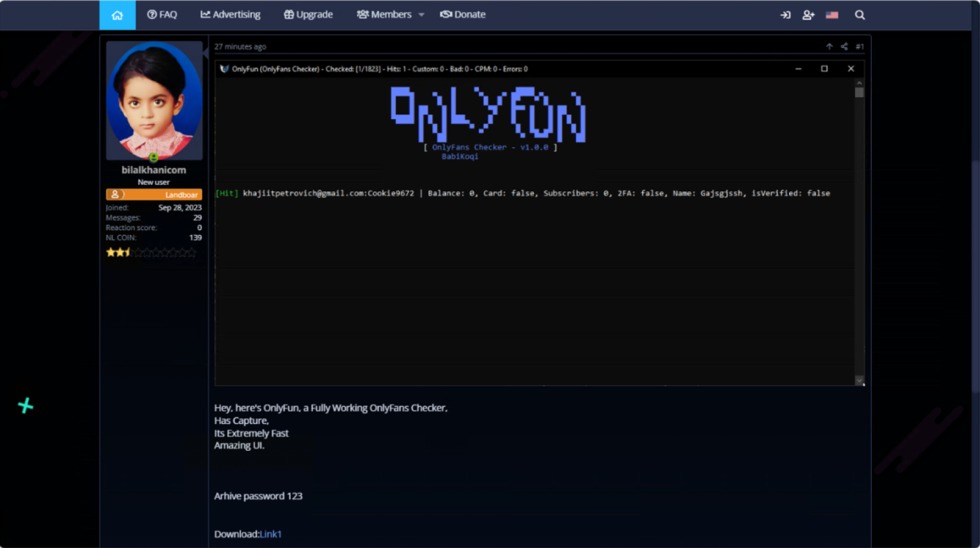

Эксперты обнаружили инструмент-чекер, предназначенный для проверки аккаунтов OnlyFans, который якобы проверял учетные данные, остатки на счетах, подключенные способы оплаты и так далее. Но на самом деле он лишь развертывал в системах злоумышленников малварь Lumma.

Реклама вредоносного чекера

Lumma — малварь, работающая по схеме MaaS (Malware-as-a-Service, «вредоносное ПО как услуга»), которая активна с 2022 года и сдается в аренду за 250-1000 долларов США в месяц.

Это инфостилер, оснащенный мощными механизмами уклонения от обнаружения, который способен даже восстанавливать истекшие токены сессий Google. Обычно Lumma похищает коды двухфакторной аутентификации, данные криптовалютных кошельков, а также пароли, файлы cookie и данные банковских карт, хранящиеся в браузере и файловой системе жертвы.

Кроме того, Lumma может выступать в роли загрузчика, способного внедрять в скомпрометированную систему дополнительные полезные нагрузки и выполнять PowerShell-скрипты.

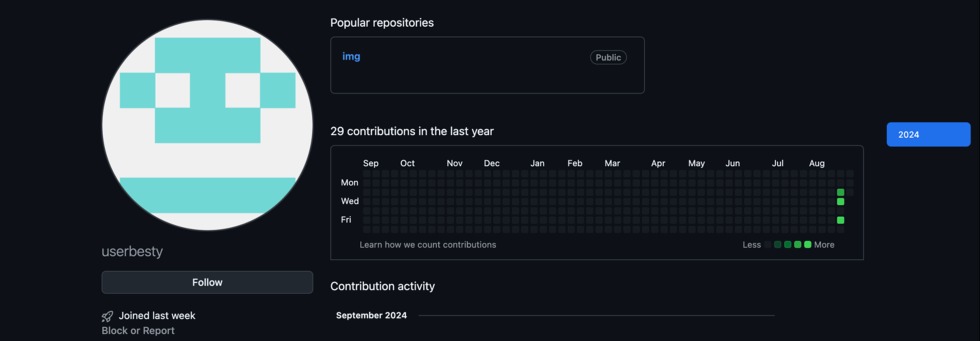

В описанном исследователями случае полезная нагрузка brtjgjsefd.exe скачивалась из GitHub-репозитория и загружалась на компьютер жертвы. После запуска пейлоада Lumma, малварь устанавливала связь с GitHub-аккаунтом UserBesty, где злоумышленники размещали других своих вредоносов.

В частности, в репозитории содержались исполняемые файлы, похожие на чекеры для аккаунтов Disney+ (DisneyChecker.exe), Instagram* (InstaCheck.exe) и билдер ботнета Mirai (ccMirai.exe).

Изучая коммуникации малвари, исследователи выявили ряд доменов в зоне .shop, которые играли роль управляющих серверов, отправляя Lumma команды и получая от вредоноса ответы с похищенными данными.

Напомним, что это далеко не первый случай, когда хакеры атакуют своих «коллег», то есть других злоумышленников.

К примеру, в 2022 году на хак-форумах распространялся вредонос, который воровал данные из буфера обмена и маскировался под взломанные RAT, а также инструменты для разработки малвари.

В другом случае создатель вредоноса Prynt Stealer оснастил свое детище бэкдором. С помощью этой «закладки» Prynt Stealer делал копию всех украденных у жертв данных и передавал информацию не только своим операторам, но и самому автору малвари.

https://xakep.ru/2024/09/06/fake-onlyfans-checker/