Microsoft

https://www.microsoft.com/en-us/secu...-machine-keys/новую тактику кибератак, при которой злоумышленники используют

https://www.ptsecurity.com/ru-ru/research/threatscape/в механизме ViewState для внедрения вредоносного кода. Проблема связана с разработчиками, использующими статические ключи ASP.NET Machine Keys, найденные в открытых источниках, таких как документация по коду и репозитории.

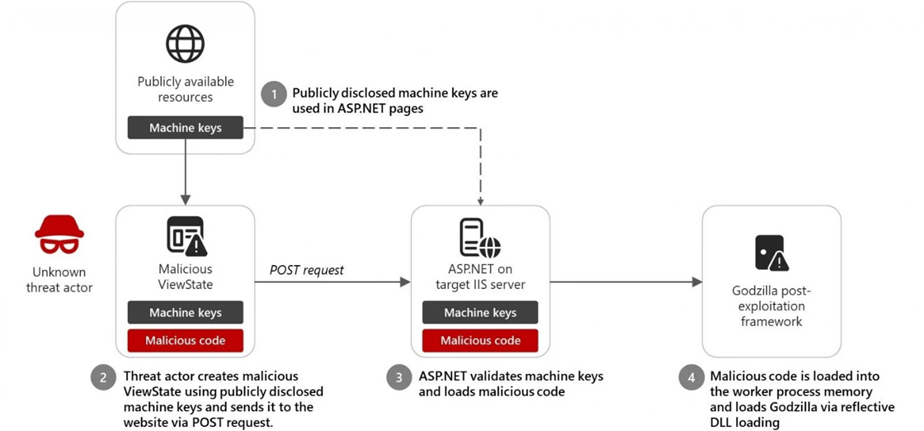

Machine Keys предназначены для защиты ViewState от подделки и утечек данных. Однако хакеры находят публично доступные ключи и используют их для создания вредоносных ViewState, содержащих специально подготовленный код аутентификации сообщений (Message Authentication Code, MAC). При обработке таких ViewState IIS-сервер загружает их в память рабочего процесса и выполняет, что позволяет атакующим исполнять код удаленно и загружать дополнительное вредоносное ПО.

В декабре 2024 года неизвестный киберпреступник использовал один из таких публичных ключей для внедрения инструмента Godzilla, предназначенного для постэксплуатации, выполнения команд и инъекции shell-кода на сервере IIS.

Цепочка атаки с внедрением кода ViewState (Microsoft)

Microsoft выявила более 3000 публично доступных machine keys, которые могут быть использованы для подобных атак. В отличие от ранее известных атак с подделкой ViewState, где использовались украденные ключи, продаваемые в даркнете, новая

https://www.ptsecurity.com/ru-ru/res...y-vs-zashhita/опаснее: ключи находятся в открытых репозиториях и могут быть случайно включены в разработку без проверки.

Чтобы минимизировать риски, Microsoft рекомендует разработчикам генерировать machine keys безопасно, избегать использования ключей из открытых источников, шифровать machineKey и connectionStrings в конфигурации, обновлять приложения до ASP.NET 4.8 для включения Antimalware Scan Interface (AMSI) и применять защитные меры на серверах Windows, включая

https://learn.microsoft.com/microsof...face-reduction .

Дополнительно Microsoft представила инструкции по удалению или замене уязвимых ключей через PowerShell и консоль IIS, а также удалила примеры таких ключей из своей документации, чтобы предотвратить их использование.

В случае успешной эксплуатации атакующими просто ротация ключей может быть недостаточной. Microsoft настоятельно рекомендует полное расследование

https://www.ptsecurity.com/ru-ru/products/pt-ipc/, а для интернет-ориентированных серверов — форматирование и переустановку в автономной среде, поскольку такие системы находятся в группе наибольшего риска.

https://www.securitylab.ru/news/556216.php