Специалисты SecurityScorecard

https://securityscorecard.com/resear...aying-attacks/, что масштабная ботнет-сеть из более чем 130000 скомпрометированных устройств проводит атаки методом подбора паролей (Password Spraying) на учетные записи Microsoft 365 по всему миру. Атака нацелена на устаревший механизм аутентификации Basic Authentication (Basic Auth), что позволяет злоумышленникам обходить многофакторную аутентификацию (MFA).

Киберпреступники используют учетные данные, похищенные с помощью кейлоггера. Атака осуществляется через неинтерактивные попытки входа с применением Basic Auth, что позволяет злоумышленникам избежать срабатывания системы безопасности.

Специалисты предупреждают, что организации, полагающиеся исключительно на мониторинг интерактивных входов, остаются уязвимыми. Неинтерактивный вход, часто используемый для сервисных подключений и устаревших протоколов (например, POP, IMAP, SMTP), в большинстве случаев не требует подтверждения через MFA. Несмотря на постепенный отказ Microsoft от Basic Auth, такой метод все еще включен в некоторых корпоративных средах, что делает его привлекательной целью для атак.

Basic Auth используется для перебора учетных записей с широко распространенными (или утекшими) паролями. При успешном подборе пароля MFA не активируется, что позволяет хакерам получить доступ к учетной записи без дополнительных подтверждений. Этот же механизм позволяет обходить политики условного доступа (Conditional Access Policies), что делает атаку практически незаметной.

В результате компрометации учетных данных атакующие могут получить доступ к устаревшим сервисам, не поддерживающим MFA, или использовать данные для дальнейших фишинговых атак с целью полного захвата учетных записей. Признаки атак можно обнаружить в логах Entra ID. Среди признаков — рост неинтерактивных попыток входа, многочисленные неудачные попытки авторизации с разных IP-адресов, а также наличие в логах агента «fasthttp».

Неудачные попытки входа в систему (SecurityScorecard)

Исследователи предполагают, что ботнет может быть связан с группировками из Китая, хотя точных данных пока нет. Атака масштабируется за счет распределения попыток входа между огромным количеством IP-адресов, что усложняет обнаружение и блокировку ботнета.

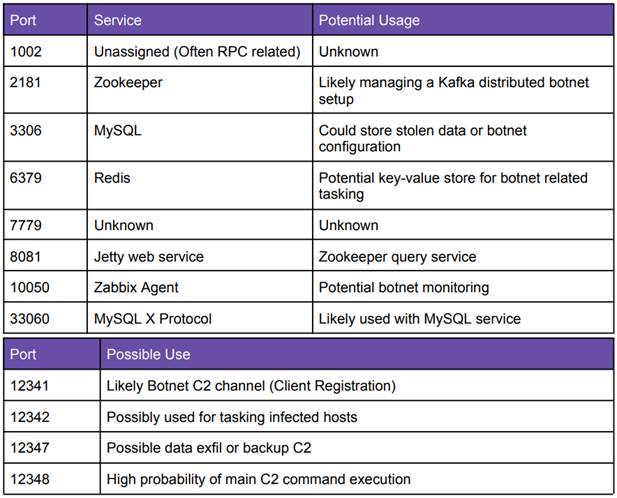

Управление ботнетом осуществляется через 6 C2-серверов, расположенных в инфраструктуре американского провайдера Shark Tech, а трафик проходит через хостинги UCLOUD HK (Гонконг) и CDS Global Cloud (Китай). C2-серверы работают на базе Apache Zookeeper и Kafka, а системный часовой пояс установлен на Asia/Shanghai. Логи uptime показывают, что ботнет активен с декабря 2024 года.

Порты, используемые для управления ботнетом (SecurityScorecard)

Специалисты рекомендуют организациям немедленно отключить Basic Authentication в Microsoft 365, заблокировать указанные в отчете IP-адреса и включить политики условного доступа для ограничения попыток входа. Также необходимо активировать MFA для всех учетных записей и отслеживать подозрительные попытки входа через Entra ID.

https://www.securitylab.ru/news/556737.php