Специалисты Forescout

https://www.forescout.com/blog/new-r...erability-duo/новую группировку вымогателей под названием Mora_001, которая эксплуатирует две критические уязвимости в продуктах Fortinet для несанкционированного доступа к межсетевым экранам и последующего развёртывания кастомного шифровальщика SuperBlack.

Две ошибки связаны с обходом аутентификации и обозначены как

https://nvd.nist.gov/vuln/detail/cve-2024-55591 (оценка CVSS: 9.8) и

https://nvd.nist.gov/vuln/detail/CVE-2025-24472 (оценка CVSS: 8.1). Fortinet раскрыл их в январе и феврале соответственно. CVE-2024-55591 была обозначена как Zero-Day уже в ноябре 2024 года, но с CVE-2025-24472 возникла путаница: хотя изначально Fortinet отрицал эксплуатацию ошибки, позже компания подтвердила, что уязвимость всё же активно эксплуатировалась.

Forescout обнаружила атаки SuperBlack в конце января 2025 года и установила, что хакеры использовали CVE-2025-24472 со 2 февраля 2025 года. Хотя сама Forescout не направляла отчёты в Fortinet, результаты расследования были переданы в PSIRT компании через одну из пострадавших организаций. Вскоре Fortinet обновил своё уведомление, подтвердив факт эксплуатации.

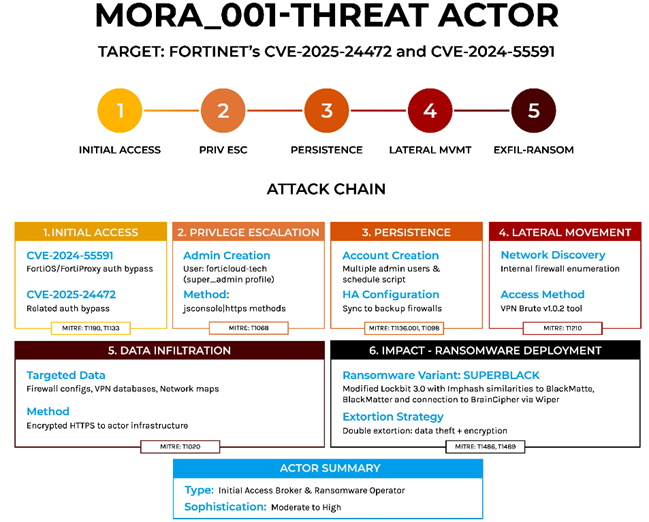

Атаки с использованием SuperBlack следуют чётко структурированной схеме. Сначала злоумышленники получают привилегии «super_admin», используя WebSocket-атаки через jsconsole или отправляя HTTPS-запросы на интерфейсы межсетевых экранов. Затем киберпреступники создают новые учётные записи администраторов с именами forticloud-tech, fortigate-firewall и adnimistrator, а также изменяют автоматизированные задачи, чтобы эти учётные записи восстанавливались в случае удаления.

Цепочка атаки Mora_001 (Forescout)

После закрепления в системе злоумышленники сканируют сеть и используют украденные учётные данные VPN, WMI, SSH и TACACS+/RADIUS для перемещения по инфраструктуре. Перед шифрованием данных взломщики похищают их с целью последующего двойного вымогательства. Основными целями атак становятся файловые серверы, базы данных и контроллеры домена.

После завершения шифрования на устройства жертв загружаются записки с требованием выкупа. Затем применяется кастомный инструмент WipeBlack, который удаляет следы шифровальщика, затрудняя анализ инцидента.

Forescout обнаружил несколько признаков, указывающих на связь SuperBlack с операцией LockBit:

- шифровальщик SuperBlack основан на утёкшем коде LockBit 3.0 , сохранив структуру полезной нагрузки и методы шифрования, но без оригинального брендинга;

- идентификатор TOX в записке о выкупе совпадает с тем, который использовался в атаках LockBit, что может указывать на связь Mora_001 с бывшими партнерами или ключевыми фигурами группировки;

- значительные совпадения IP-адресов, ранее задействованных в атаках LockBit.

- WipeBlack использовался в других связанных с LockBit кампаниях – BrainCipher , EstateRansomware и SenSayQ .

Forescout опубликовала подробный список индикаторов компрометации, связанных с атаками SuperBlack.

https://www.securitylab.ru/news/557319.php