Фирменные анимации, плавные переходы и даже коллеги в кадре — обман на грани безумия.

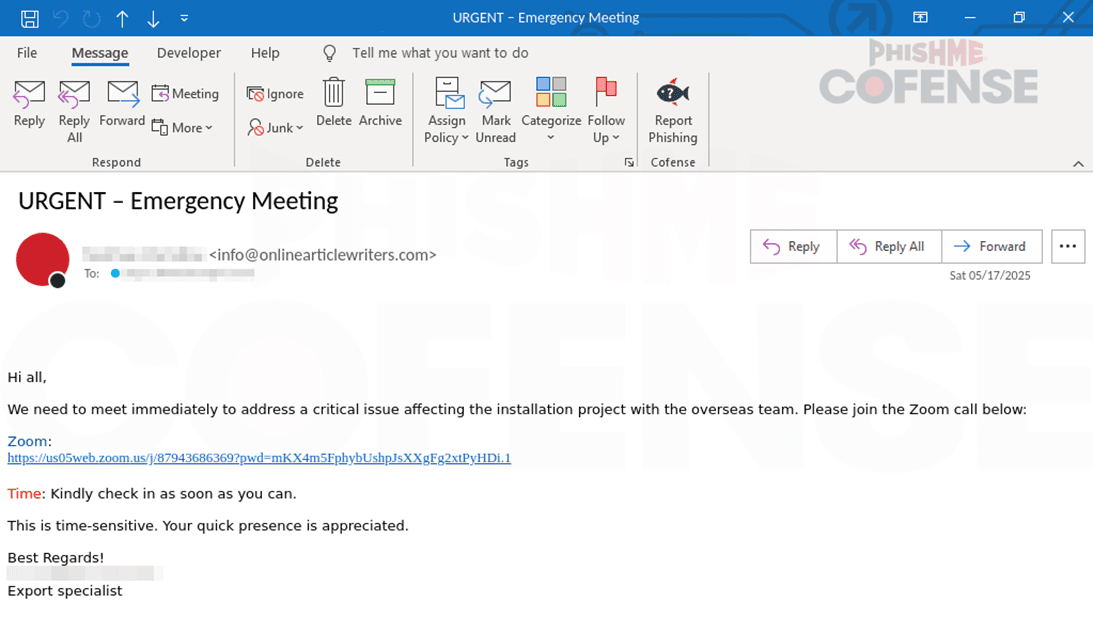

Фишинговая атака, имитирующая срочное совещание в Zoom, используется киберпреступниками для кражи корпоративных учётных данных, при этом применяется настолько реалистичная подделка интерфейса, что отличить её от настоящей видеоконференции практически невозможно. Специалисты компании Cofense, обнаружившие эту кампанию,

отмечают , что она активно эксплуатирует тревожные формулировки в теме письма — например, «Критическая ситуация — экстренное собрание» — которые побуждают адресата моментально кликнуть на ссылку.

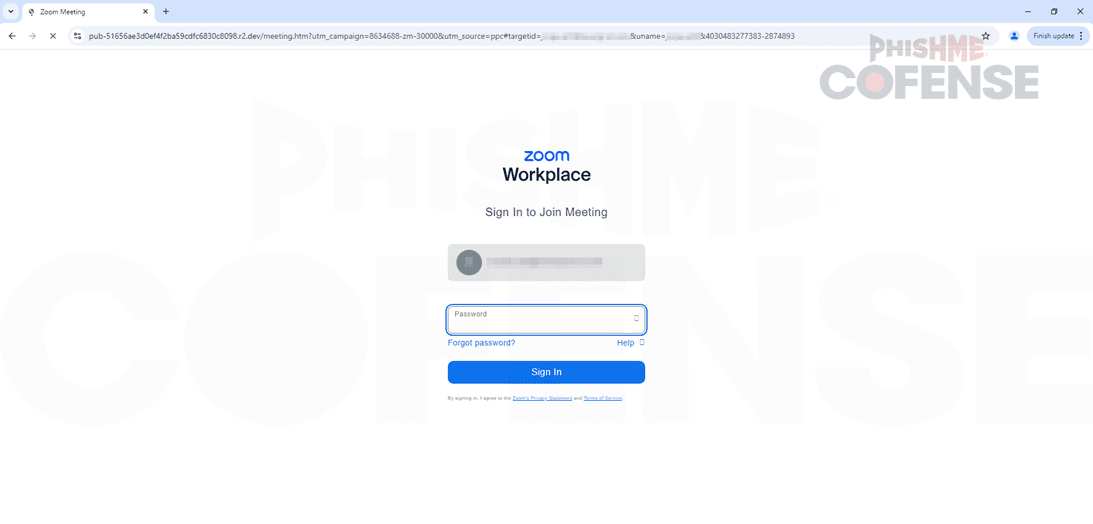

После перехода по ссылке пользователь видит, как будто начинается подключение к встрече. Какое-то время он даже наблюдает фальшивую анимацию «присоединения к встрече» и видеоинтерфейс с изображениями якобы уже присутствующих участников — кто-то машет рукой, кто-то кивает. Однако затем появляется сообщение о сбое соединения и просьба повторно войти в систему.

В поддельной форме авторизации Zoom Workplace автоматически подставлен корпоративный адрес электронной почты жертвы, что усиливает эффект достоверности. Введённые данные мгновенно пересылаются злоумышленникам.

Отличительной чертой атаки стало применение техники маскировки ссылок: цепочка перенаправлений начинается с адреса легитимной CRM-платформы Cirrus Insight, но в итоге приводит на поддельную Zoom-страницу, размещённую на малозаметном облачном домене.

Создатели этой схемы рассчитывают на то, что совокупность визуальной достоверности, предзаполненных данных и чувства срочности снизит уровень подозрительности и приведёт к быстрой передаче логинов и паролей. Cofense подчёркивает, что такие атаки особенно эффективны, когда внешне имитируется корпоративная коммуникация или знакомые бизнес-инструменты — Zoom, Teams, Slack и другие. Высокая кликабельность таких писем объясняется тем, что они встраиваются в повседневные процессы, не вызывая тревоги у получателей.

Аналогичные подходы с участием поддельных видеоконференций или форм авторизации уже применялись ранее, но в данной кампании уровень проработки достиг новой высоты. Анимации, плавные переходы между экранами и визуальные элементы настоящего интерфейса Zoom делают атаку почти неотличимой от легитимного процесса подключения к совещанию. Это создаёт особенно опасную ситуацию в условиях гибридной работы, где Zoom стал неотъемлемой частью бизнес-операций.

Специалисты рекомендуют организациям дополнительно информировать сотрудников о таких сценариях, усиливать фильтрацию почты и ограничивать возможности перенаправления на внешние ресурсы с помощью внутренних политик безопасности. Важно также регулярно проверять подлинность используемых URL и при малейших сомнениях открывать ссылки вручную, а не по нажатию.

@ SecurityLab.ru