Злоумышленникам пришлось взломать «широко известный в узких кругах» веб-сайт, чтобы достать своих жертв.

Исследователи безопасности компании Trend Micro обнаружили новый бэкдор под названием WhiskerSpy, который использовался в недавней кампании относительно новой хакерской группировки под названием Earth Kitsune. Она известна тем, что нацелена на людей, проявляющих интерес к Северной Корее.

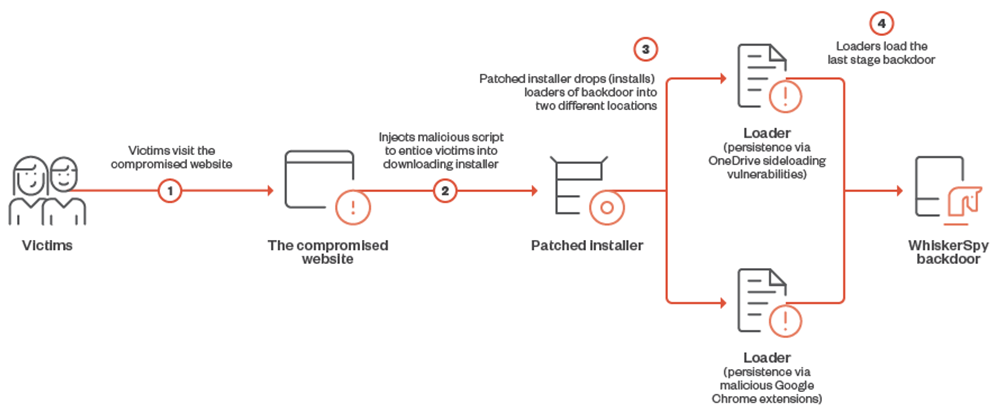

Злоумышленники использовали проверенный метод и выбирали жертв среди посетителей сайта, выступающего за Северную Корею. Это тактика также известна под названием «атака на водопой». Watering Hole - тип атаки, при которой злоумышленники ищут целевые веб-сайты, которые часто посещают желаемые жертвы и заражают такие сайты вредоносным кодом.

Когда сотрудники посещают такой сайт, они непреднамеренно загружают и устанавливают вредоносное ПО на свои компьютеры, позволяя злоумышленникам получить доступ к системе или конфиденциальной информации.

Этот метод может быть очень эффективным, поскольку жертвы больше доверяют таким сайтам и не ожидают заражения вредоносным кодом. Тактика также может использоваться для того, чтобы обойти защитные меры, такие как фаерволы и антивирусное ПО, которые могут быть установлены на компьютерах жертв.

Чтобы защититься от атак Watering Hole, рекомендуется использовать надежное антивирусное ПО и обновлять его регулярно, а также оставаться внимательным к любым неожиданным или подозрительным действиям на компьютере.

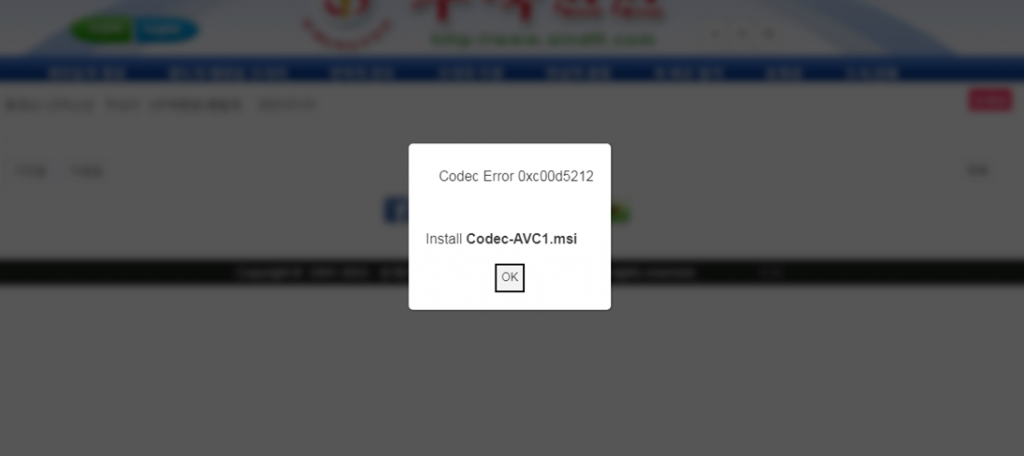

По данным Trend Micro, WhiskerSpy доставлялся на компьютеры жертв, когда те пытались посмотреть видео на самом обыкновенном веб-сайте. Однако ранее данный веб-сайт был взломан злоумышленниками. Они внедрили в его код вредоносный скрипт, который просил жертву установить видеокодек для запуска мультимедиа.

Чтобы избежать подозрений, злоумышленник взял за основу настоящий установщик видеокодека, однако внедрил в него бэкдор WhiskerSpy, который активировался по завершению установки.

Схема заражения бэкдором WhiskerSpy

Исследователи сообщили, что злоумышленники провели свою атаку только на посетителей веб-сайта с IP-адресами из Китая, Японии и Бразилии. Вполне вероятно, что Бразилия использовалась только для тестирования атаки Watering Hole с использованием VPN-подключения, а реальными целями были посетители из двух городов Китая и Японии. Жертвам было отправлено фейковое сообщение об ошибке, в котором им предлагалось установить кодек для просмотра видео.

Фейковое сообщение об ошибке

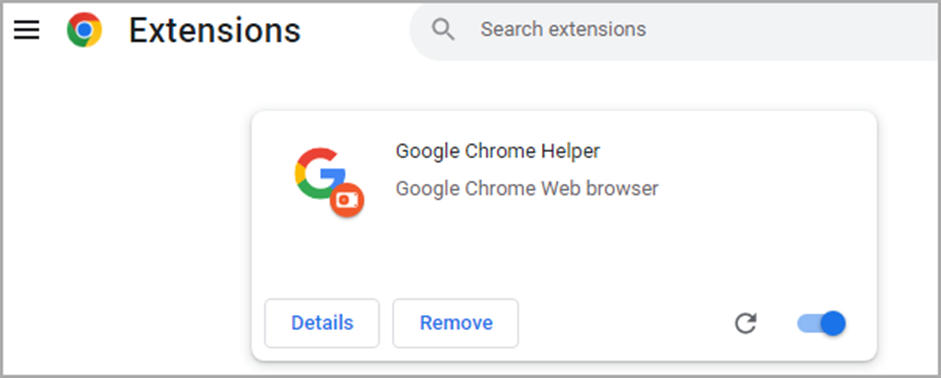

Исследователи отмечают, что одна из техник, использованной Earth Kitsune в данной кампании, благодаря которой вредонос закрепляется в системе, использует собственный хост обмена сообщениями в Google Chrome. WhiskerSpy устанавливает в браузер вредоносное расширение Google Chrome Helper. Роль расширения — выполнение полезной нагрузки при каждом запуске браузера.

Вредоносное браузерное расширение

WhiskerSpy периодически подключается к C2-серверу для получения обновлений о своем статусе. Сервер может отвечать инструкциями для вредоносного ПО, такими как выполнение вредоносных команд, внедрение кода в системные процессы, эксфильтрация данных, создание снимков экрана и т.д.

Следует отметить, что уверенность исследователей в том, что атаку выполнила именно Earth Kitsune, является средней. Однако методы работы и цели были аналогичны таковым в более ранних атаках данной группировки.