Уязвимости в прошивке ControlVault3 затрагивают более 100 моделей ноутбуков Dell, позволяют злоумышленникам обойти Windows Login и установить вредоносное ПО, остающееся в системе даже после переустановки ОС.

Dell ControlVault представляет собой аппаратное защитное решение, которое хранит пароли, биометрические данные и коды безопасности в прошивке на специальной дополнительной плате, называемой Unified Security Hub (USH).

Аналитики Cisco Talos выявили сразу пять уязвимостей в ControlVault3 и дали проблемам общее название ReVault. Уязвимости затрагивают как встроенное ПО ControlVault3, так и API-интерфейсы Windows в ноутбуках Dell серий Latitude и Precision, ориентированных на бизнес-пользователей. Такие устройства весьма популярны в области ИТ, а также в правительственных и промышленных учреждениях, где для аутентификации широко используются смарт-карты, отпечатки пальцев и NFC.

Среди уязвимостей ReVault: две out-of-bound проблемы (CVE-2025-24311, CVE-2025-25050), уязвимость типа arbitrary free (CVE-2025-25215), баг, связанный с переполнением стека (CVE-2025-24922), а также проблема небезопасной десериализации (CVE-2025-24919), затрагивающая API-интерфейсы ControlVault для Windows.

Сообщается, что с марта по май компания Dell

выпускала патчи для устранения проблем ReVault в драйвере и прошивке ControlVault3. Полный список затронутых моделей ноутбуков можно найти в

бюллетене безопасности Dell.

Специалисты Cisco Talos

объясняют, что комбинация этих уязвимостей позволяет злоумышленникам выполнять произвольный код на уровне прошивки, что позволяет создавать на устройстве стойкие импланты, которые «переживут» даже переустановку Windows.

Кроме того, при наличии физического доступа к устройству, уязвимости могли использоваться для обхода входа в систему или повышения привилегий локального пользователя до уровня администратора.

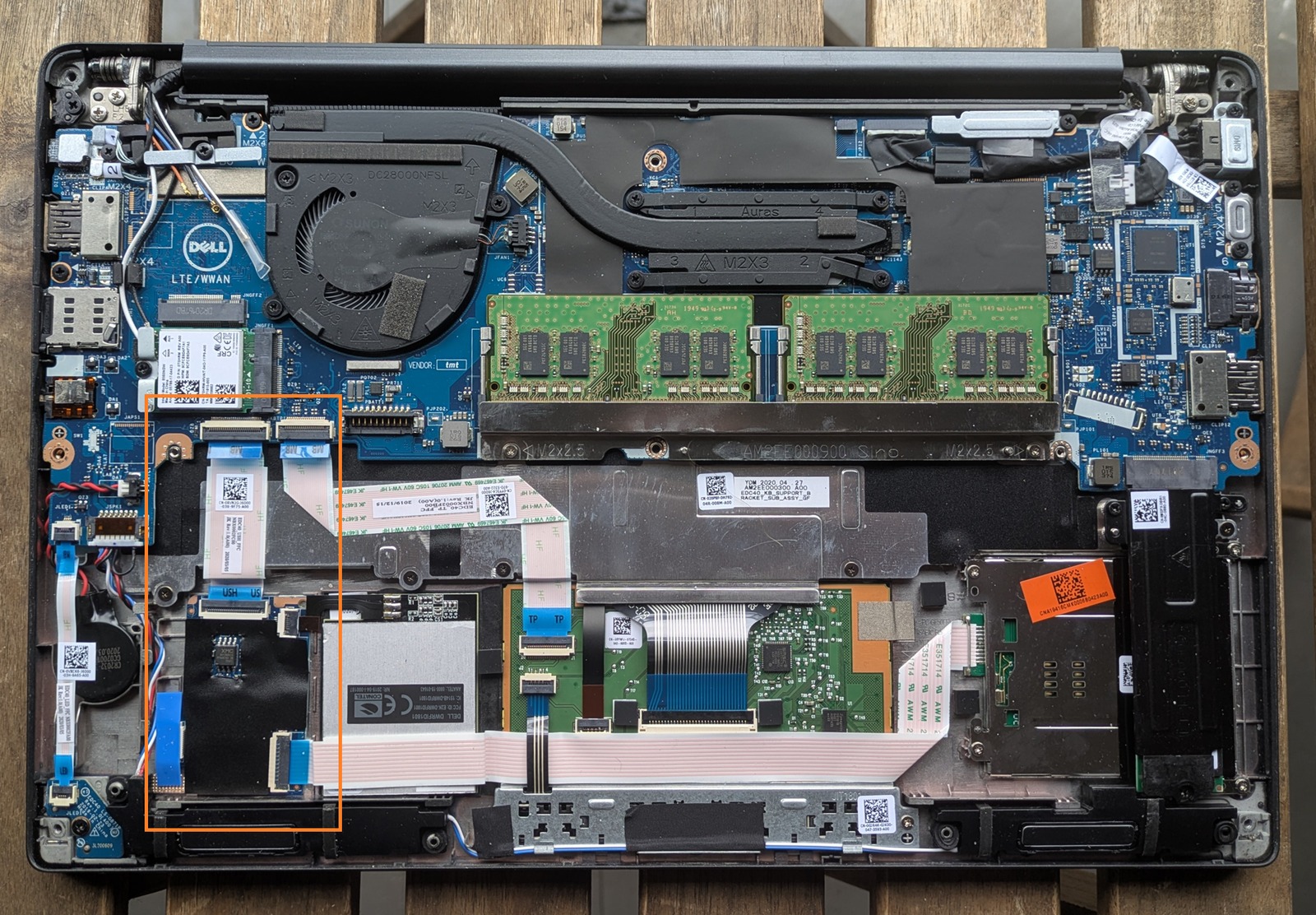

«Локальный злоумышленник, имеющий физический доступ к ноутбуку пользователя, может вскрыть его и получить прямой доступ к плате USH посредством USB, с помощью кастомного коннектора, — рассказывают эксперты. — После этого все описанные ранее уязвимости становятся доступными для злоумышленника, при этом ему не нужно входить в систему или знать пароль шифрования диска».

|

Также успешная эксплуатация проблем ReVault позволяла манипулировать аутентификацией по отпечаткам пальцев, вынуждая целевое устройство принимать любые отпечатки, а не только те, которые принадлежат легитимным пользователям.

Code:

Video:

https://xakep.ru/wp-content/uploads/2025/08/547203/demo_fingerprint2_resized.mp4

Специалисты Cisco Talos рекомендуют владельцам ноутбуков Dell установить обновления через Windows Update или сайт Dell, отключить неиспользуемые периферийные устройства безопасности, включая считыватели отпечатков пальцев, смарт-карт и NFC, а также отключать вход по отпечаткам пальцев в ситуациях повышенного риска.

Для смягчения возможных последствий физических атак исследователи предлагают включить функцию обнаружения вторжения в шасси в настройках BIOS, чтобы иметь возможность фиксировать попытки физического взлома устройства, а также Enhanced Sign-in Security (ESS) в Windows, чтобы обнаруживать несоответствия прошивки ControlVault.

@ xakep.ru