Аналитики из компаний Beazley Security и SentinelOne предупредили о кампании по распространению обновленного инфостилера PXA Stealer, написанного на Python. По данным исследователей, стилер уже скомпрометировал более 4000 жертв в 62 странах мира.

Исследователи считают, что за PXA Stealer стоят вьетнамоязычные хакеры. Похищенные у жертв данные они монетизируют, продавая их другим преступникам через Telegram, и даже имеют собственную систему платных подписок.

«Эта находка демонстрирует значительный прогресс в тактиках атак: теперь используются более продвинутые методы антианализа, невредоносный фальшивый контент для приманок и защищенная управляющая инфраструктура, что затягивает детектирование и затрудняет расследование», — говорят эксперты.

В настоящее время активность стилера затронула более 4000 уникальных IP-адресов в 62 странах (включая Южную Корею, США, Нидерланды, Венгрию и Австрию). PXA Stealer похитил: свыше 200 000 уникальных паролей, данные сотен банковских карт и более 4 млн файлов cookie из браузеров жертв.

Впервые PXA Stealer был обнаружен аналитиками

Cisco Talos в ноябре 2024 года. Тогда его в основном использовали для атак на правительственные и образовательные учреждения в странах Европы и Азии. Этот вредонос способен воровать пароли, данные автозаполнения браузера, информацию о криптовалютных кошельках и данные из банковских приложений.

Украденные данные передаются операторам малвари через Telegram, а после попадают на такие хакерские платформы, как Sherlock, торгующие логами. Там их могут приобрести другие злоумышленники, например, с целью кражи криптовалюты или дальнейших атак на организации.

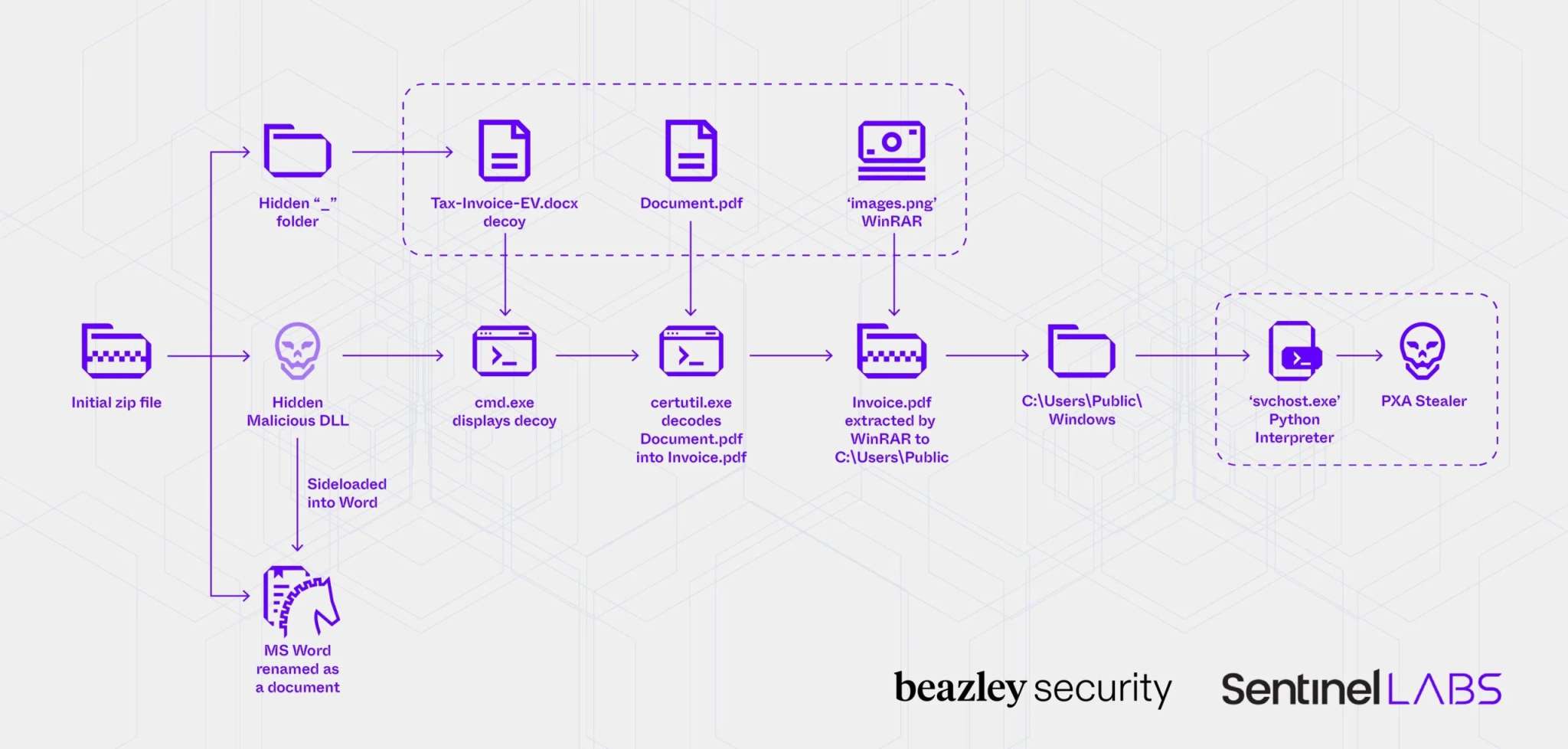

Как теперь сообщили Beazley Security и SentinelOne, в 2025 году тактики распространения стилера стали более изощренными. Атакующие начали использовать DLL side-loading и многоступенчатые схемы запуска малвари, чтобы дольше оставаться незамеченными.

К примеру, в апреле текущего года злоумышленники использовали фишинговые письма, чтобы вынудить жертв загрузить архив, содержащий подписанную копию Haihaisoft PDF Reader вместе с вредоносной DLL-библиотекой.

Вредоносная DLL отвечает за выполнение всех шагов заражения и в какой-то момент показывает жертве приманку (например, фальшивое уведомление о нарушении авторских прав). После этого в систему внедряется стилер.

Кроме того, обновленная версия PXA Stealer умеет извлекать cookie из браузеров на базе Gecko и Chromium (путем внедрения DLL в работающие процессы, обходя защиту

App-Bound Encryption) и похищает данные VPN-клиентов, облачных CLI-интерфейсов, подключенных сетевых ресурсов, а также ряда других приложений, включая Discord.

«PXA Stealer использует идентификаторы бота (TOKEN_BOT), чтобы связать основной бот с Telegram-каналами (CHAT_ID), — поясняют исследователи. — За ChatID стоят разные каналы в Telegram, но в основном они используются для приема похищенных данных и отправки уведомлений операторам. Идея использования легитимной инфраструктуры Telegram продиктована желанием автоматизировать хищение данных и упростить процесс их продажи, что позволяет злоумышленникам эффективнее доставлять информацию другим преступникам».

|

@ xakep.ru