Google Threat Intelligence

опубликовала новый набор продвинутых техник охоты за

угрозами , нацеленных на выявление вредоносных .desktop-файлов — необычного, но всё чаще используемого в атаках инструмента. Эти текстовые конфигурационные файлы обычно применяются в Linux для настройки ярлыков запуска приложений, но теперь становятся каналом проникновения вредоносного кода.

Сам подход был впервые описан командой Zscaler

ещё в 2023 году . Тогда выяснилось, что злоумышленники начали встраивать вредоносные команды в переменную Exec таких файлов, маскируя опасную активность под легитимное открытие PDF-документов, размещённых на Google Drive. Благодаря встроенной интеграции с такими утилитами, как xdg-open, gio open, exo-open и kde-open, вредоносные .desktop-файлы незаметно запускают браузер пользователя, одновременно загружая вторичную полезную нагрузку.

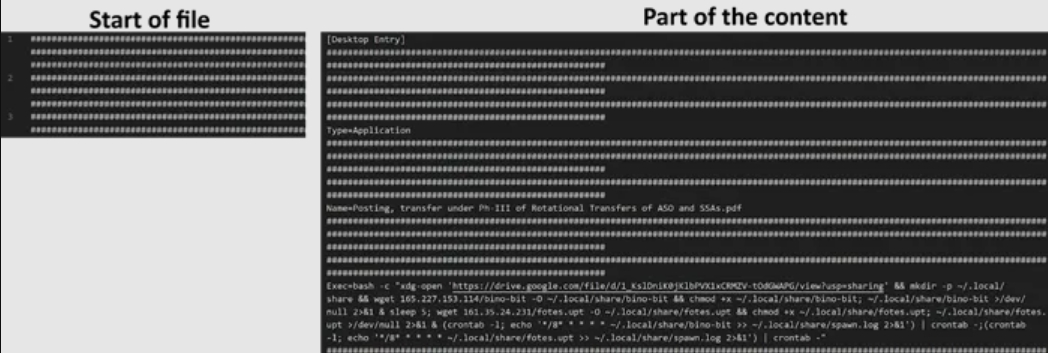

Новый всплеск загрузок подозрительных .desktop-файлов на платформу анализа Google стал поводом для углублённого расследования. Анализ выявил, что вредоносные экземпляры зачастую замусорены тысячами строк символа «#», вставленными между легитимными строками, чтобы затруднить распознавание сути файла. Несмотря на то, что они соблюдают формат спецификации Desktop Entry, внутри скрываются команды на запуск bash-оболочки и выполнение сценариев, загружающих вредоносный код.

Google Threat Intelligence представила детальный отчёт о поведенческих цепочках запуска таких файлов. Один из вариантов — передача команды от xdg-open к exo-open, а затем к exo-helper-2, который открывает ссылку в браузере Firefox. Параллельно может запускаться скрытая установка майнеров или других вредоносных ELF-файлов. Используемая методика активно злоупотребляет стандартным поведением Linux, полагаясь на доверие системы к .desktop-файлам.

Для защиты от подобных угроз специалисты Google предложили конкретные запросы для охоты за подозрительными файлами. Например, можно искать аргументы типа --launch WebBrowser в сочетании с URL Google Drive, фиксируя тем самым потенциальную активность вредоносных объектов. Другие запросы фокусируются на поведенческих признаках процессов xdg-open, exo-open, kde-open и связанных утилит, при этом отслеживая характерные команды наподобие /usr/bin/grep -i ^xfce_desktop_window или /usr/bin/xprop -root.

Для более широкого детектирования предлагается искать ключевую строку [Desktop Entry] в начале файла или конструкции вроде Exec=bash -c, особенно если они сопровождаются скачиванием контента. Это помогает выявлять как самозапускаемые программы, так и загрузчики вредоносных библиотек.

В отчёте также упомянуты новые сэмплы, загруженные в 2025 году, которые потенциально связаны с атакой, впервые зафиксированной Zscaler. Хотя источники загрузки указывают на разные страны, это не обязательно говорит о местонахождении жертв, поскольку злоумышленники часто используют прокси и VPN.

Ситуация подчёркивает, насколько важна бдительность при работе с привычными форматами файлов и стандартными сценариями запуска — именно через такие каналы злоумышленники всё чаще прокладывают путь к системе.

@ SecurityLab