Специалисты Group-IB

https://www.group-ib.com/blog/stealt...f-apt-lazarus/новый способ распространения трояна для macOS под названием RustyAttr. Хакеры задействуют расширенные атрибуты файлов, скрывая вредоносный код в метаданных и используя подставные PDF-документы для обхода систем защиты.

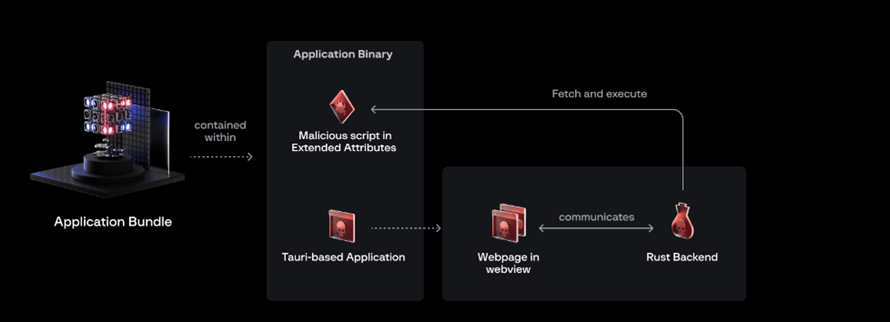

Суть техники в том, что злоумышленники прячут вредоносный код в расширенных атрибутах (extended attributes) файлов macOS. Эти метаданные обычно скрыты от глаз пользователя и не видны в Finder или терминале. Их можно увидеть и изменить только с помощью специальной команды «xattr». В случае с RustyAttr скрытый атрибут называется «test» и содержит shell-скрипт.

Вредоносные приложения, использующие эту технику, созданы на основе фреймворка Tauri, который сочетает веб-фронтенд (HTML, JavaScript) с бекендом на языке Rust. При запуске такие приложения загружают веб-страницу, где JavaScript-скрипт «preload.js» извлекает код из скрытого атрибута и запускает его.

Чтобы не вызывать подозрений, хакеры используют подставные PDF-файлы или показывают сообщения об ошибках. Эти PDF-документы скачиваются с сервиса pCloud и часто имеют названия, связанные с инвестициями в криптовалюты, что совпадает с целями группы Lazarus. Специалисты Group-IB считают, что за этой атакой могут стоять хакеры из Lazarus, но точных подтверждений этому пока нет. Исследователи полагают, что злоумышленники сейчас тестируют новый способ распространения вредоносного ПО.

Цепочка заражения

Используемый метод оказался эффективным для обхода антивирусных решений — ни один из анализаторов платформы Virus Total не распознал вредоносные файлы. Программы были подписаны скомпрометированным сертификатом, который Apple уже отозвала, однако они не прошли процедуру нотариального заверения.

На текущий момент исследователи не смогли извлечь и изучить следующее звено вредоносной цепочки, но обнаружили связь со знакомым доменом, который используется в инфраструктуре Lazarus для загрузки вредоносного ПО.

Ранее похожую тактику использовала другая северокорейская группа — BlueNoroff. Группировка применяла фишинг на тему криптовалют, чтобы заставить пользователей установить вредоносные приложения. Эти программы тоже были подписаны, но использовали другую технику обхода защиты. Хотя неизвестно, связаны ли эти атаки между собой, эксперты предполагают, что хакеры могут обмениваться успешными методами взлома для обхода систем защиты macOS.

Пока встроенные средства macOS, такие как Gatekeeper, блокируют запуск этих приложений, если пользователи не отключили защиту. Однако, если пользователи отключат Gatekeeper, это позволит злоумышленникам обойти систему безопасности. Lazarus может усовершенствовать свои методы и подготовить новые версии атак с подписанными и нотариально заверенными приложениями, чтобы обойти защиту macOS.

https://www.securitylab.ru/news/553933.php