Киберпреступники находят новые инструменты, чтобы быть на шаг впереди ИБ-специалистов.

Исследователи безопасности Zscaler ThreatLabz наблюдают , как злоумышленники переходят на новую платформу управления и контроля (C2, C&C) с открытым исходным кодом под названием Havoc, в качестве альтернативы Cobalt Strike.

Среди наиболее интересных возможностей Havoc — кроссплатформенность: он обходит Microsoft Defender на современных устройствах с Windows 11 с помощью метода Sleep obfuscation (Обфускация сна), подмену стека адресов возврата и непрямые системные вызовы.

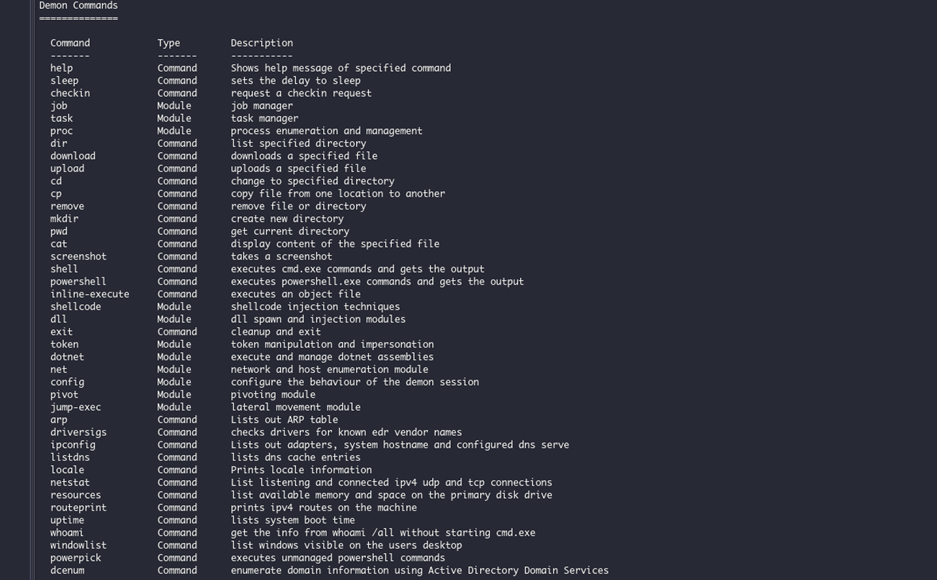

Как и другие комплекты для эксплуатации, Havoc включает в себя широкий спектр модулей, позволяющих пентестерам и хакерам выполнять различные задачи на эксплуатируемых устройствах, включая:

- загрузку дополнительных полезных данных;

- манипулирование токенами Windows;

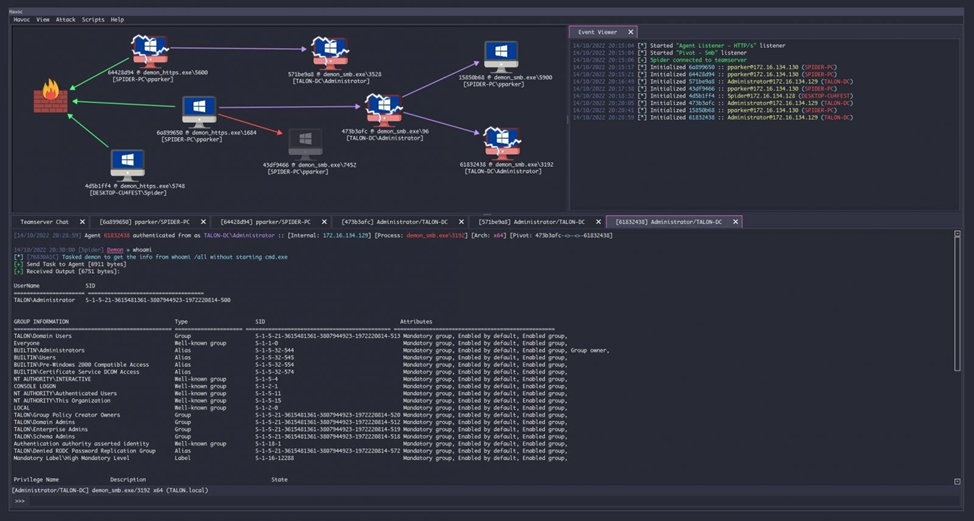

Все это делается через панель управления, позволяющую видеть все скомпрометированные устройства, события и выходные данные задач.

Интерфейс веб-панели Havoc

Недавно в начале января неизвестная группа угроз применила этот набор для пост-эксплуатации в рамках кампании, направленной против неназванной правительственной организации.

Исследовательская группа Zscaler ThreatLabz заметила, что загрузчик шелл-кода, сброшенный на скомпрометированные системы, отключает отслеживание событий для Windows (ETW), а окончательная полезная нагрузка Havoc Demon загружается без заголовков «DOS» и «NT», чтобы избежать обнаружения.

Фреймворк также был развернут с помощью вредоносного npm-пакета «Aabquerys», в названии которого применён метод тайпсквоттинга (Typosquatting) для имитации легитимного модуля.

«Demon.bin — это вредоносный агент с типичными функциями RAT-трояна, который сгенерирован с использованием Havoc. Он поддерживает создание вредоносных агентов в нескольких форматах, включая исполняемый файл Windows PE, PE DLL и шелл-код.

Список команд Havoc

Cobalt Strike стал наиболее распространенным инструментом хакеров для доставки дополнительных полезных нагрузок, но некоторые киберпреступники начали искать альтернативы этому инструменту, поскольку защитники научились эффективнее обнаруживать и предотвращать атаки.

Одним из альтернативных вариантов является Brute Ratel (BRc4), который представляет из себя сложный набор инструментов «для избегания обнаружения EDR-решений и антивирусного ПО». Созданный индийским ИБ-специалистом Четаном Наяком BRc4 является аналогом Cobalt Strike и описывается как «настраиваемый центр управления и контроля для красной команды (Red Team) и эмуляции противника».

Ещё одна бесплатная замена Cobalt Strike, которая стала очень популярной у хакеров, называется Sliver – кроссплатформенный open-source инструмент для пентеста на основе Go, разработанный ИБ-компанией BishopFox. C&C-сервер Sliver поддерживает несколько протоколов (DNS, HTTP/TLS, MTLS, TCP) и подключение имплантатов, а также может размещать файлы, имитирующие законный веб-сервер. Поэтому ИБ-специалисты могут настроить прослушиватели для выявления инфраструктуры Sliver в сети.