Принцип работы вредоноса крайне схож с CryptoClipper, недавно раскрытого Лабораторией Касперского.

Веб-браузеры на основе Chromium стали жертвой нового вредоносного ПО под названием Rilide. Вредонос маскируется под законное расширение Google Диска и позволяет злоумышленникам выполнять широкий спектр вредоносных действий, включая мониторинг истории просмотров, создание снимков экрана, а главное — внедрение вредоносных скриптов для кражи средств жертвы с различных криптовалютных бирж.

Rilide также может отображать поддельные всплывающие диалоговые окна, чтобы обманом заставить пользователей ввести код двухфакторной аутентификации для стопроцентной кражи цифровых активов.

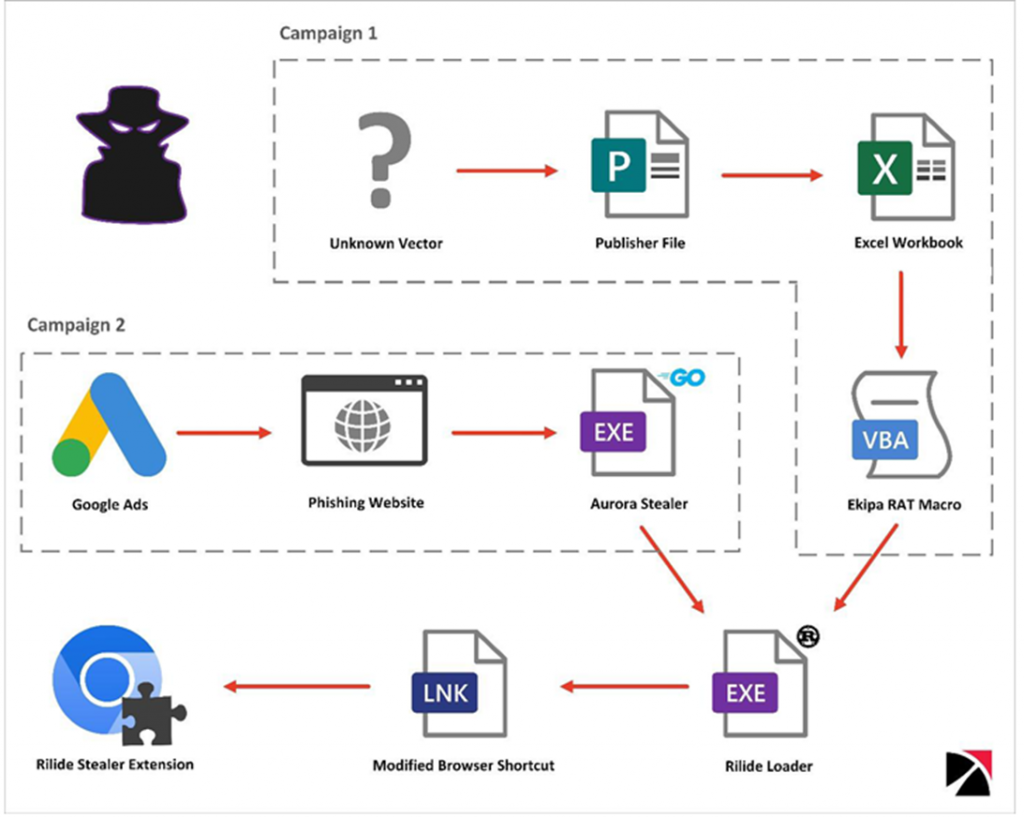

Компания Trustwave заявляет , что обнаружила две разные кампании с участием Ekipa RAT и Aurora Stealer, которые и сбрасывают загрузчик Rilide, приводящий к установке вредоносного Chromium-расширения.

В то время как Ekipa RAT распространяется через вредоносные файлы Microsoft Publisher, вектором доставки Aurora Stealer стали мошеннические объявления Google Ads. Данный метод становится всё более распространенным среди злоумышленников в последние месяцы.

Обе цепочки атак сильно упрощают выполнение загрузчика Rilide на основе Rust, который, в свою очередь, изменяет файл ярлыка браузера и использует параметр запуска «--load-extension» для запуска вредоносной надстройки.

Схема доставки криптостилера Rilide

Точное происхождение Rilide неизвестно, однако Trustwave заявила, что смогла найти пост на подпольном форуме, опубликованный в марте 2022 года злоумышленником, рекламирующим продажу ботнета с аналогичными функциями.

Одной из примечательных функций Rilide является возможность подмены скопированного адреса криптокошелька жертвы из буфера обмена на адрес злоумышленника из жёстко запрограммированного списка. Совсем как во вредоносе CriptoClipper, недавно раскрытым Лабораторией Касперского.

Специалистам Trustwave удалось отследить адрес C2-сервера, указанный в коде Rilide, и тем самым идентифицировать различные репозитории GitHub, на которых кибербандиты хранили загрузчики для корректной установки вредоносного расширения. GitHub был уведомлен о проблеме и оперативно удалил данную учетную запись.

«Криптостилер Rilide — яркий пример растущей сложности вредоносных браузерных расширений и опасностей, которые они представляют. Хотя предстоящее введение в действие Manifest v3 может усложнить работу злоумышленников, вряд ли это полностью решит проблему, поскольку большинство функций, используемых Rilide, по-прежнему будут доступны», — заключили в Trustwave.