Изучая неудавшуюся целевую атаку на неназванного российского оператора грузовых железнодорожных перевозок, исследователи «Доктор Веб» обнаружили малварь, которая пыталась использовать уязвимость в «Яндекс Браузере» для закрепления в скомпрометированной системе.

В марте 2024 года к специалистам обратились представители крупного российского предприятия, работающего в отрасли грузовых железнодорожных перевозок. Внимание сотрудников отдела информационной безопасности привлекло подозрительное письмо с прикрепленным к нему вложением. Ознакомившись с полученным запросом, аналитики пришли к выводу, что компания чуть не стала жертвой целевой атаки. Злоумышленники хотели собрать информацию о системе и развернуть модульную малварь на взломанной машине.

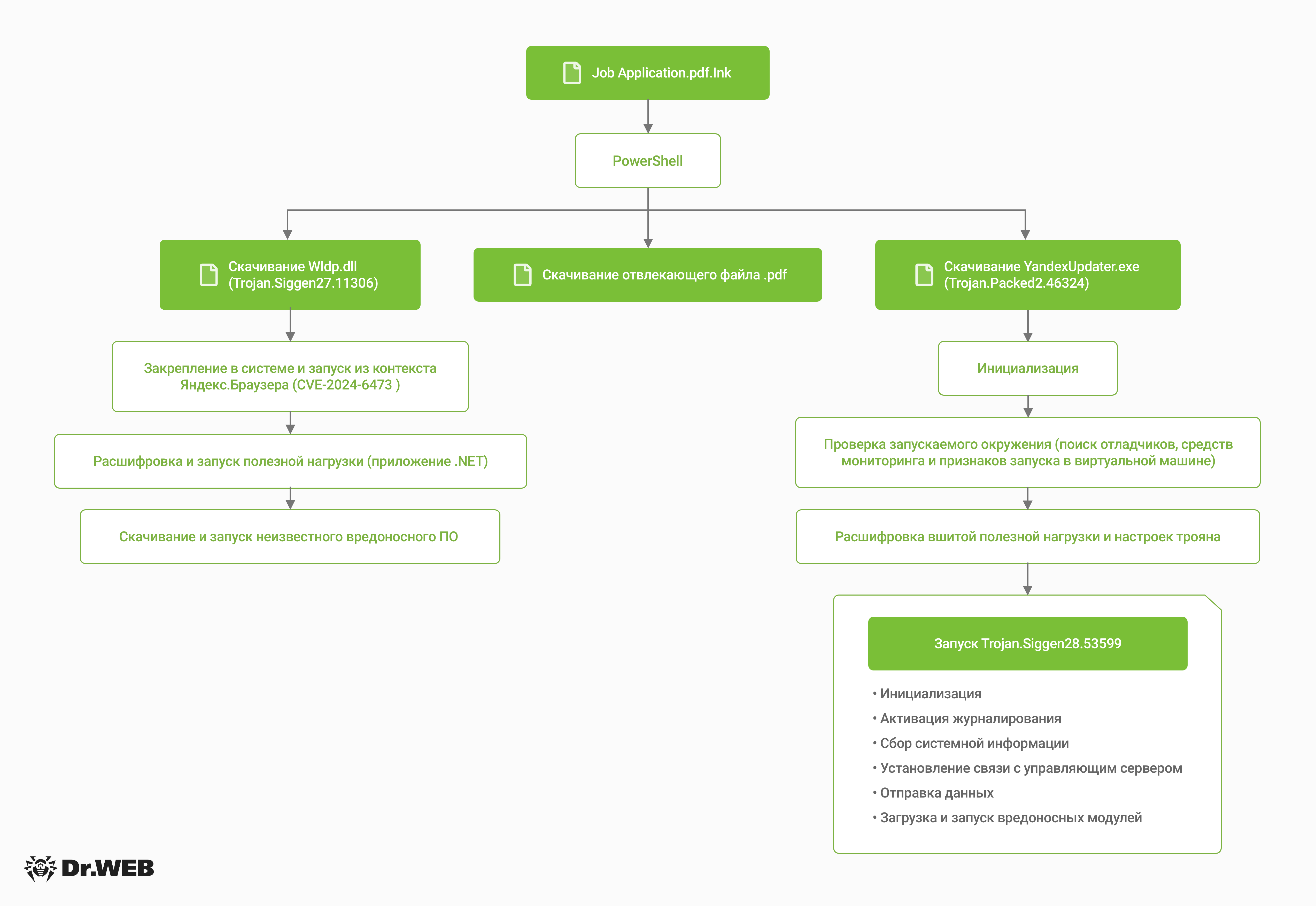

Общая схема атаки

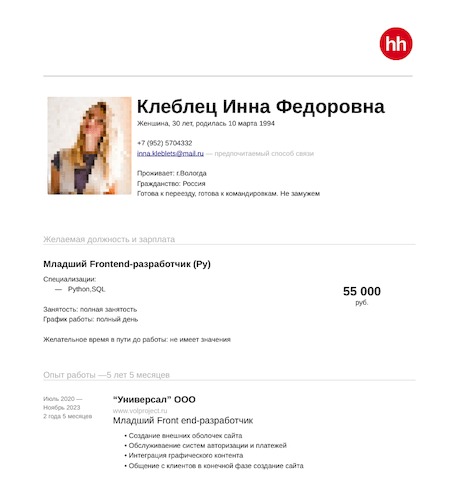

Атака началась с фишингового письма, замаскированного под резюме соискателя. К письму был приложен архив, якобы содержащий PDF-файл с анкетой. Однако на деле этот файл имел «двойное» расширение — .pdf.lnk.

Истинное расширение .lnk является расширением для ярлыков в Windows. В поле «Объект» (Target) можно указать путь до любого объекта ОС — например, исполняемого файла — и запустить его с требуемыми параметрами. Так, в рамках изученной атаки происходил незаметный запуск интерпретатора команд PowerShell, а с сайта злоумышленников скачивались два вредоносных скрипта, каждый из которых запускал свою полезную нагрузку.

Первый пейлоад содержал настоящий файл PDF для отвлечения внимания и исполняемый файл с названием YandexUpdater.exe, маскирующийся под компонент для обновления «Яндекс Браузера» (название реального компонента — service_update.exe).

Отвлекающий внимание PDF

Исполняемый файл представлял собой дроппер трояна, который в компании отслеживают под идентификатором Trojan.Packed2.46324. Проверив, не запущен ли он в эмулируемом окружении и не изучают ли его с помощью ПО для отладки, дроппер распаковывал в скомпрометированной системе малварь Trojan.Siggen28.53599.

Этот вредонос имеет возможности для удаленного управления, выполняет сбор системной информации и может загружать дополнительные модули. Отмечается, что троян обладает возможностями по противодействию отладке. Так, обнаружив процессы антивирусов, виртуальных машин и отладчиков он перезаписывает свой файл нулями и удаляет его вместе с папкой, в которой хранился.

Вторая полезная нагрузка состояла из отвлекающего внимание PDF-файла и трояна Trojan.Siggen27.11306. Этот троян представляет собой DLL с зашифрованной полезной нагрузкой.

Особенность этой малвари заключалась в том, что она эксплуатировала уязвимость «Яндекс Браузера» к перехвату порядка поиска DLL (DLL Search Order Hijacking). Так, в Windows DLL-файлы представляют собой библиотеки, которые используются приложениями для хранения функций, переменных и элементов интерфейса. В момент запуска приложения выполняют поиск библиотек в различных хранилищах данных в определенном порядке, поэтому злоумышленники могут попытаться «пролезть без очереди» и поместить вредоносную библиотеку в ту папку, где поиск DLL происходит с наибольшим приоритетом.

Троян сохранялся в скрытую папку %LOCALAPPDATA%\Yandex\YandexBrowser\Application под именем Wldp.dll. Именно в этот каталог устанавливается «Яндекс Браузер», и там же браузер будет искать необходимые ему библиотеки при запуске.

В свою очередь, легитимная библиотека Wldp.dll, функция которой заключается в обеспечении безопасности запуска приложений, является системной и находится в папке %WINDIR%\System32. Так как вредоносная библиотека располагается в папке установки «Яндекс Браузера», то первой будет загружаться именно она. При этом DLL получит все разрешения основного приложения: сможет выполнять команды и создавать процессы от имени браузера, а также наследовать правила брандмауэра для доступа в интернет.

В результате, после запуска браузера вредоносная Wldp.dll расшифровывает зашитую в нее полезную нагрузку. Отмечается, что расшифровка выполняется дважды. В первый раз она производится с помощью ключа, создаваемого на основе хеша пути, по которому расположена вредоносная DLL, а затем — с помощью глобального ключа, закодированного в теле трояна.

Результатом расшифровки является шелл-код, выполнение которого позволяет запустить в скомпрометированной системе приложение, написанное на языке .NET. В свою очередь, этот стейджер загружал из сети новую малварь.

На момент проведения расследования искомый файл на сервере, с которым связывался загрузчик, уже был недоступен, поэтому неизвестно, какой конкретно вредонос загружался в этом случае.

Исследователи отмечают, что после обнаружения эксплуатации уязвимости в «Яндекс Браузере» они передали информацию о ней в компанию «Яндекс». В результате была выпущена версия «Яндекс Браузера» 24.7.1.380 с исправлением, а найденной уязвимости был присвоен идентификатор CVE-2024-6473.

https://xakep.ru/2024/09/05/ya-browser-malware/