https://www.akamai.com/blog/security...g-mitel-phonesновый вариант малвари Aquabot, основанной на коде Mirai. Ботнет активно эксплуатирует проблему CVE-2024-41710, связанную с инъекциями команд в SIP-телефонах Mitel.

Специалисты Akamai сообщают, что это уже третий вариант Aquabot, попавший в поле их зрения. Исходно это семейство малвари появилось еще в 2023 году, а позже была выпущена вторая версия вредоноса, получившая механизмы для закрепления на зараженных устройствах.

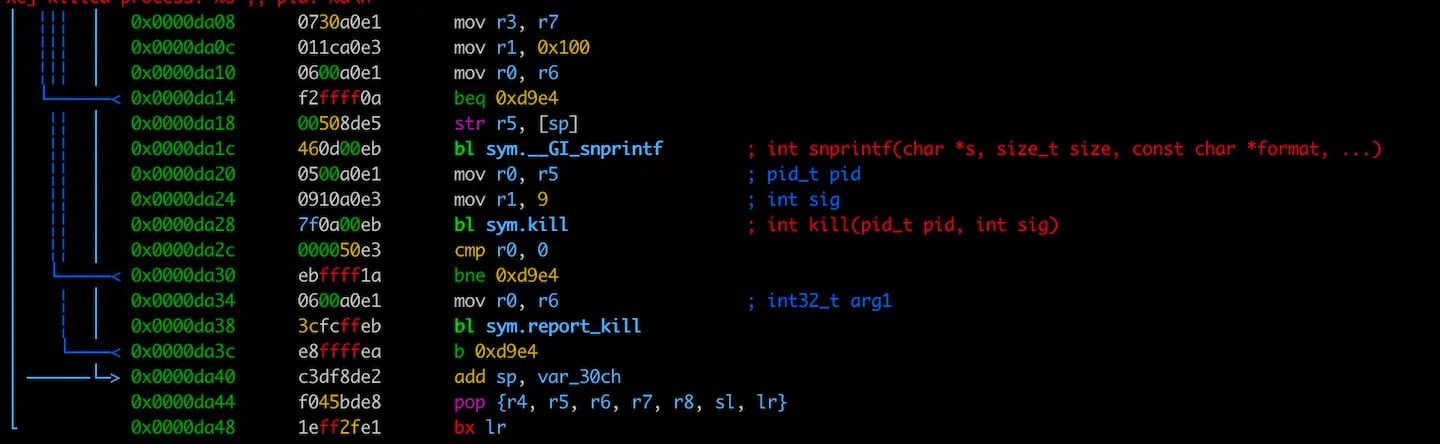

В текущем варианте, который является уже третьим по счету, была добавлена система, которая обнаруживает сигналы о прекращении работы и отправляет информацию об этом на управляющий сервер. В Akamai отмечают, что механизм, сообщающий о попытках ликвидации, весьма необычен для ботнетов. Предполагается, что он призван обеспечить операторам малвари лучший контроль.

Упомянутая уязвимость CVE-2024-41710 представляет собой проблему инъекции команд, затрагивающую SIP-телефоны Mitel серий 6800, 6900 и 6900w, обычно используемые в корпоративных средах, на предприятиях, в государственных учреждениях, больницах, учебных заведениях, гостиницах и так далее.

Баг позволяет аутентифицированному злоумышленнику с привилегиями администратора провести атаку на внедрение аргументов, что приводит к выполнению произвольных команд.

Компания Mitel

https://www.mitel.com/support/securi...visory-24-0019и уведомила пользователей о проблеме еще 17 июля 2024 года. Спустя две недели после этого исследователь Кайл Бернс (Kyle Burns) опубликовал на GitHub

https://github.com/kwburns/CVE/blob/...1020/README.md, который теперь и применяет в своих атаках Aquabot.

Тот факт, что атаки требуют аутентификации, предполагает, что ботнет использует брутфорс для получения первоначального доступа.

Исследователи говорят, что хакеры создают HTTP POST-запросы, нацеленные на уязвимые эндпоинты 8021xsupport.html, отвечающие за настройки аутентификации 802.1x в SIP-телефонах Mitel. Приложение некорректно обрабатывает вводимые пользователем данные, что позволяет внедрить искаженные данные в локальную конфигурацию телефона (/nvdata/etc/local.cfg). Также, с помощью введения определенных символов, злоумышленники получают возможность манипулировать процессом парсинга файла конфигурации во время загрузки устройства, чтобы выполнить удаленный шелл-скрипт (bin.sh) со своего сервера.

Этот скрипт скачивает и устанавливает полезную нагрузку Aquabot для определенной архитектуры (x86, ARM, MIPS и так далее), назначает ей права на выполнение (chmod 777), а затем зачищает все следы.

После этого Aquabot старается распространиться на другие IoT-устройства, используя не только эксплоит для телефонов Mitel, но и другие уязвимости: CVE-2018-17532 (TP-Link), CVE-2023-26801 (RCE в IoT прошивках), CVE-2022-31137 (Web App RCE), RCE в Linksys серии E, Hadoop YARN, также CVE-2018-10562 и CVE-2018-10561 (ошибки в роутерах Dasan).

Кроме того, малварь брутфорсит стандартные и слабые учетные данные SSH/Telnet, чтобы распространиться на слабо защищенные устройства в той же сети.

Основная цель Aquabot — использовать зараженные устройства для проведения DDoS-атак типа TCP SYN, TCP ACK, UDP, GRE IP и application-layer.

Операторы малвари рекламируют ее DDoS-возможности в Telegram, называя свой ботнет Cursinq Firewall, The Eye Services и The Eye Botnet, и позиционируя его как инструмент для проведения пентестов и борьбы с DDoS.

https://xakep.ru/2025/01/30/new-aquabot/