За последний год, с октября 2023 по октябрь 2024, системой F.A.C.C.T. Threat Intelligence обнаружено 3040 реквизитов банковских платёжных карт, эмитированных банками Беларуси и размещенных злоумышленниками в виде раздач и демонстрационных версий в чатах и каналах мессенджеров, а также на андеграундных форумах и специализированных платформах (кардшопах).

Этот показатель на 56,8% превышает данные предшествующего периода с октября 2022 по октябрь 2023, когда системой было выявлено 1939 реквизитов скомпрометированных карт. Данные банковских карт являются желанной добычей киберпреступников: они могут быть использованы как для хищения денежных средств или проведения различных мошеннических действий, так и для отмывания денежных средств, полученных преступным путем.

Масштабы проблемы растут с каждым годом, поскольку злоумышленники находят всё более изощрённые методы для получения доступа к финансовой информации. Для держателей банковских счетов атаки киберпреступников нередко оборачиваются потерей сбережений и длительным процессом восстановления финансовой безопасности.

Миллиардные потери, вызванные хищением реквизитов банковских карт, ставят перед банками и финансовыми компаниями задачу использования новых, более эффективных методов защиты своих клиентов.

В этой статье мы рассмотрим способы получения киберпреступниками реквизитов банковских карт, роль дропов в преступных схемах и как похищенные реквизиты используются в криминальных целях. Понимание этих механизмов необходимо для применения эффективных мер защиты и повышения осведомленности общественности о возможных угрозах.

Способы хищения

Каким же образом реквизиты банковских карт попадают в руки злоумышленников? Рассмотрим несколько примеров атак, направленных на их получение. Фишинг, скам, вредоносное ПО — это лишь некоторые из методов, используемых киберпреступниками для кражи данных.

Фишинг

Это один из наиболее распространенных способов, используемых злоумышленниками для получения реквизитов банковских карт.

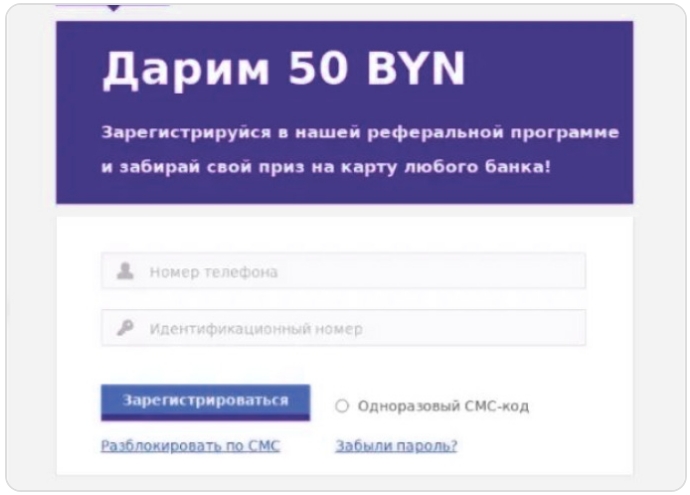

Фишинг – это вид интернет-мошенничества, связанный с кражей персональных или банковских данных с помощью поддельных сайтов или аккаунтов. Один из популярных вариантов фишинга — создание клонов оригинальных веб-страниц финансовых учреждений и хищение вводимых жертвой данных, например, паролей или реквизитов банковских карт.

Наиболее популярными векторами атаки в данном направлении являются банковские ресурсы, платежные формы, а также страницы подписки на популярные ресурсы. Мошенники часто используют поддельные электронные письма и сообщения в мессенджерах, которые кажутся отправленными из доверенных источников, чтобы заманить жертву на фишинговые сайты. Эта схема может быть настолько убедительной, что жертвами фишинга порой становятся опытные пользователи.

Фишинговая страница, мимикрирующая под страницу банковской организации

Скам

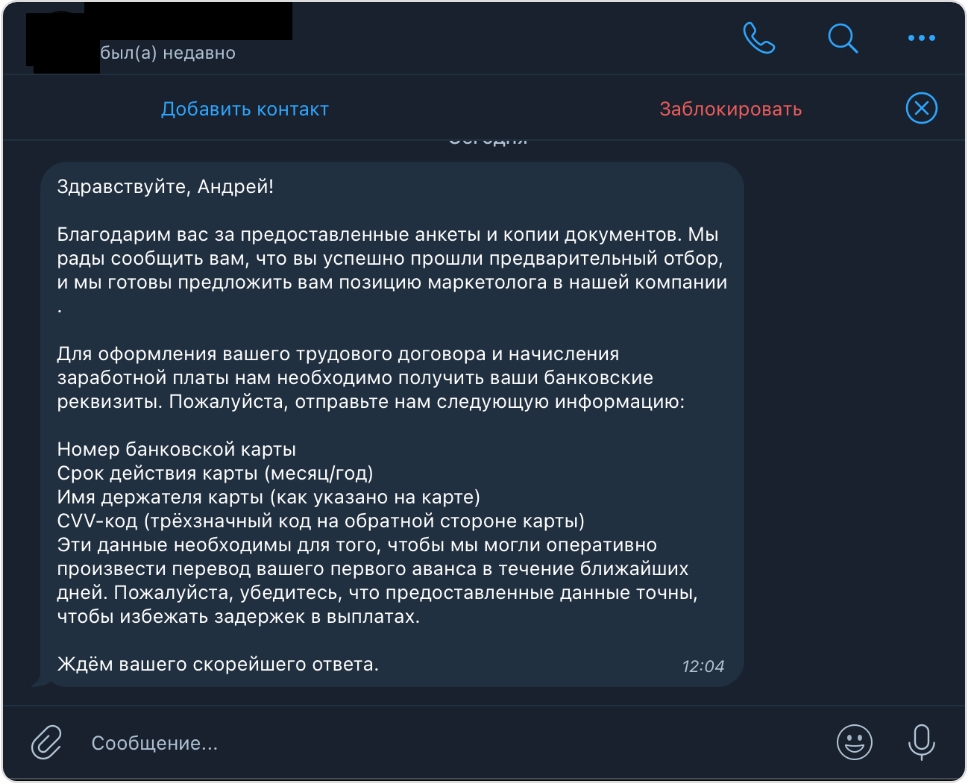

Здесь наиболее актуальным способом получения реквизитов банковских карт является поиск жертв на различных ресурсах, связанных с поиском работы. Злоумышленник, выступая от имени работодателя, путем использования методов социальной инженерии (СИ) выманивает реквизиты банковских карт, ссылаясь на необходимость их получения для дальнейшего зачисления заработной платы.

Скам — вид онлайн-мошенничества, при котором злоумышленники, используя приемы и техники социальной инженерии, заставляют жертву сообщать о себе чувствительную персональную или финансовую информацию и совершать денежные переводы.

Злоумышленники создают фальшивые вакансии и проводят псевдо-собеседования, чтобы получить доверие потенциальных жертв. Они могут запрашивать копии документов, таких как паспорта или другие удостоверения личности, под предлогом проверки данных. Часто жертвам обещают высокооплачиваемую работу или уникальные возможности, что побуждает их предоставлять конфиденциальную информацию без должной проверки. Этот метод обмана особенно опасен для соискателей, которые ради выгодного предложения о работе готовы пренебречь правилами финансовой безопасности.

Диалог с мошенником, требующим предоставить реквизитов банковской платежной карты

Вредоносное программное обеспечение (ВПО)

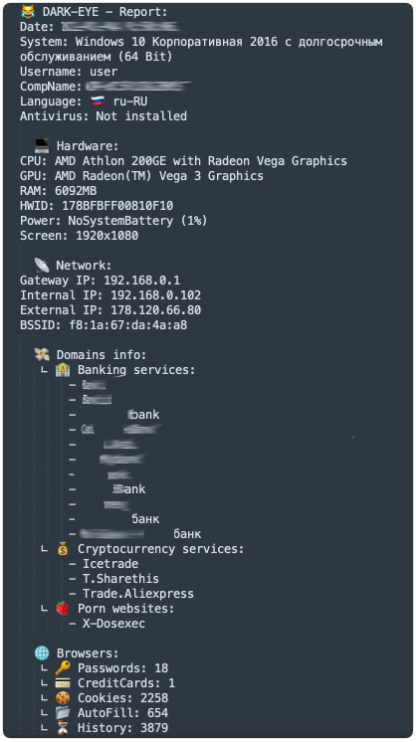

Стилеры, кейлогеры, трояны удаленного доступа (RAT) – наиболее популярные типы ВПО, используемые для хищения пользовательских данных, в том числе и реквизитов банковских платежных карт и электронных кошельков, которые могут быть сохранены пользователями в браузере.

Стилеры предназначены для извлечения сохраненных данных из браузеров и других приложений, что позволяет злоумышленникам получать доступ к конфиденциальной информации, такой как пароли, сессии, данные банковских карт, без ведома жертвы. Кейлогеры записывают каждое нажатие клавиши на клавиатуре, перехватывая вводимые пароли, личные сообщения и другие конфиденциальные данные в режиме реального времени.

Трояны удаленного доступа (RAT) предоставляют злоумышленникам полный контроль над устройством жертвы. Они позволяют удаленно управлять компьютером или смартфоном, включая доступ к файлам, веб-камере, микрофону и системным настройкам. Это делает возможным как кражу данных, так и использование устройства в качестве инструмента для дальнейших атак.

Все эти методы направлены на получение доступа к конфиденциальным данным пользователей без их ведома. Стилеры и кейлогеры собирают информацию с устройств пользователя, трояны удаленного доступа предоставляют прямой контроль над устройством. Эти типы вредоносных программ часто распространяются через зараженные файлы, фишинговые сайты или даже рекламные баннеры, содержащие скрытые скрипты. Попав на устройство, они могут оставаться незамеченными в течение длительного времени, собирая и передавая данные злоумышленникам. Важно регулярно обновлять антивирусное программное обеспечение и быть внимательным при загрузке файлов из неизвестных источников, чтобы минимизировать риск заражения подобным ВПО.

Атаки на базы данных компаний

Многие компании как сами, так и через посредников осуществляют обработку данных пользователей, в которые входят в том числе реквизиты банковских платежных карт. Однако эти данные не всегда хранятся надёжно, в связи с чем периодически происходят хищения такой информации либо её обнаружение в открытом доступе.

Нарушения безопасности могут быть вызваны как недостаточной защищенностью серверов, так и человеческим фактором, например, неосторожностью сотрудников. Эти утечки данных ставят под угрозу финансовую безопасность пользователей, создавая значительные риски для их личных средств. Кроме того, такие инциденты подрывают доверие клиентов к компаниям и могут привести к серьезным репутационным и финансовым потерям для бизнеса.

Лог-файл ВПО «Dark-eye», которое осуществило хищение банковской информации жертвы

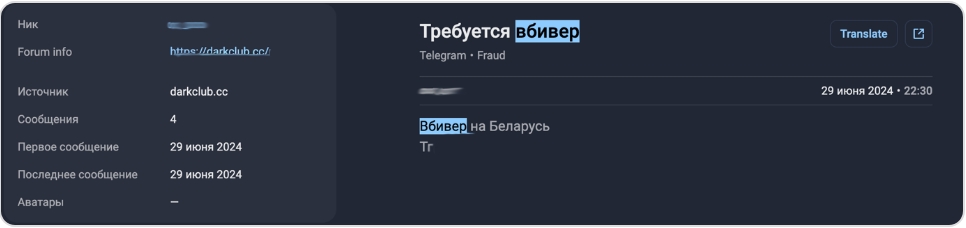

Использование похищенных данных: текстовые данные и дампы

Завладев данными банковских карт, которые могут быть представлены в виде текстовых данных или дампа, злоумышленники могут осуществить хищение денежных средств посредством P2P перевода, либо оплачивать товары и услуги в интернете, где деньги могут быть потрачены на различные покупки, от электроники до билетов на самолет, и быть списаны со счета за считанные минуты после утечки данных. Злоумышленники могут как сами проводить эти действия, так и воспользоваться услугами посредников – вбиверов.

Текстовые данные с реквизитами банковских карт обычно представлены в виде строки, в которой используются различные разделители для упрощения хранения или обработки информации. Эта строка может содержать следующие основные элементы:

- Номер карты – это обычно 16-значный номер, используемый для идентификации карты.

- Срок действия – формат обычно месяц/год (например, 12/25 для декабря 2025 года).

- CVV-код – трёхзначный код безопасности.

Пример такой текстовой строки может выглядеть следующим образом:

- 4111111111111111|12/25|123

Где:

- 4111111111111111 – номер карты;

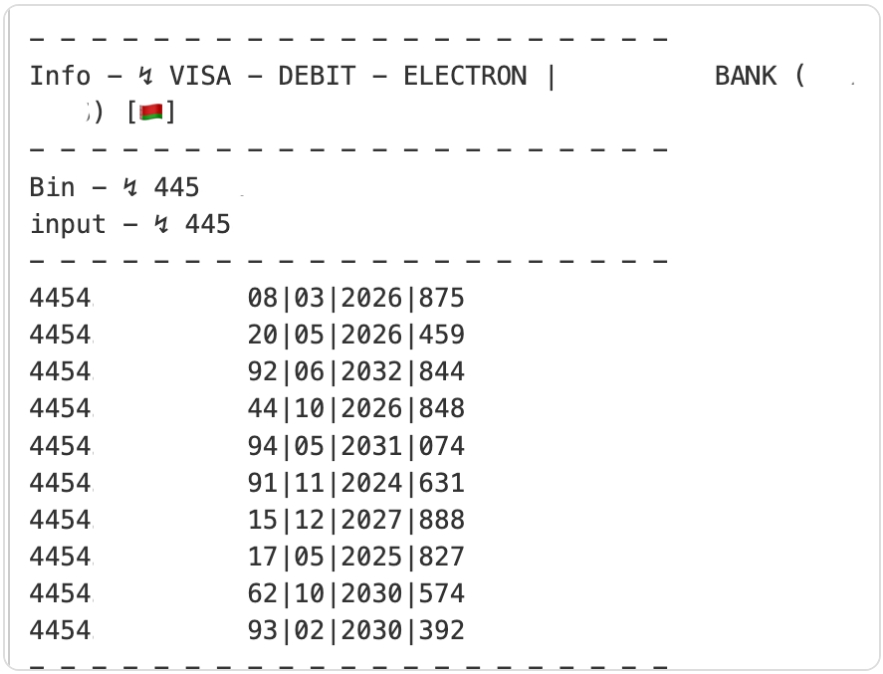

Дамп банковской карты – более сложная структура данных, записанная в бинарном формате или в виде закодированной текстовой строки, содержащей гораздо больше информации для проведения мошеннических транзакций.

В дампе, помимо номера карты, срока действия и CVV, могут содержаться дополнительные данные, в том числе:

- Информация о банке-эмитенте;

- Дополнительные служебные данные, которые могут быть записаны на магнитной полосе карты или в её чипе.

Сообщение о поиске вбивера, обнаруженное специалистами F.A.C.C.T. Threat Intelligence на одном из андеграундных форумов

В большинстве случаев денежные средства переводятся на банковские карты дропов для возможности их дальнейшего обналичивания через банкоматы или платежные системы.

Дропы — лица, которые за вознаграждение соглашаются открыть банковские счета и карты на свое имя или осуществить обналичивание денежных средств, чтобы затем передать их злоумышленникам. Часто дропы не осознают, что участвуют в незаконной деятельности и могут понести уголовное наказание.

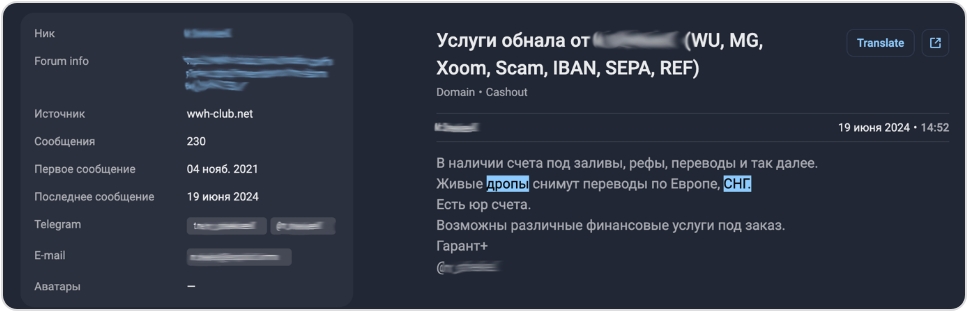

Сообщение о предоставлении услуг обналичивания денежных средств посредством дропов, обнаруженное специалистами F.A.C.C.T. Threat Intelligence на одном из андеграундных форумов

Похищенные реквизиты могут быть использованы для создания поддельных карт (белый пластик) с помощью специализированного оборудования, что позволяет злоумышленникам совершать покупки в офлайн-магазинах или снятие денежных средств в банкоматах устаревших моделей.

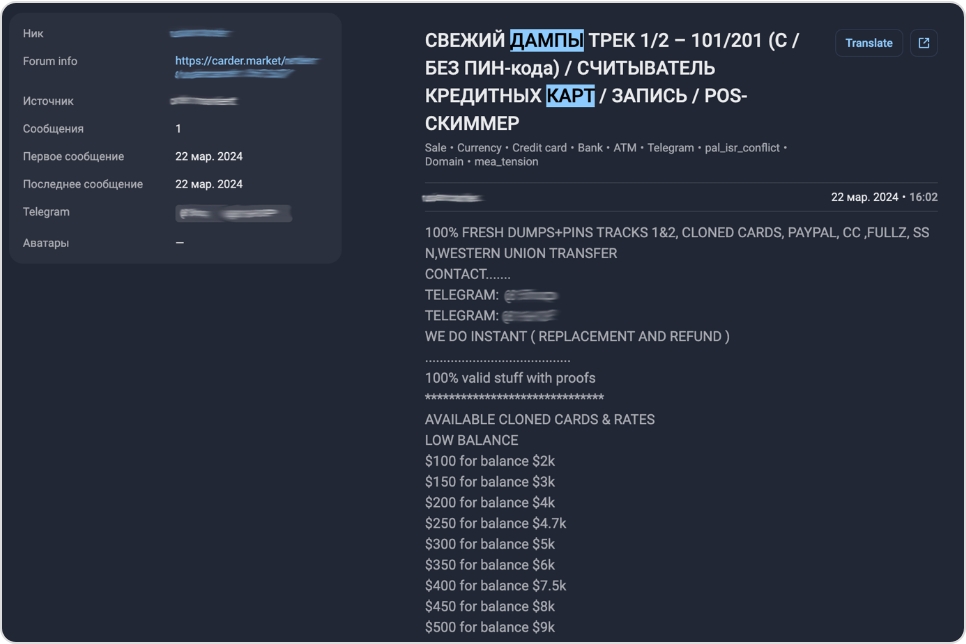

Сообщение о продаже дампов банковских платежных карт, обнаруженное специалистами F.A.C.C.T. Threat Intelligence на одном из андеграундных форумов

Реквизиты банковских карт либо поддельные карты могут быть проданы на специализированных форумах, закрытых чатах и андеграундных площадках. Цены на украденные данные зависят от различных параметров, включая тип карты (дебетовая или кредитная), банк-эмитент и страну, к которой привязана карта.

Сообщение о продаже реквизитов банковских платежных карт, обнаруженное специалистами F.A.C.C.T. Threat Intelligence на одном Телеграм-каналов

Покупатели могут быть заинтересованы в крупных пакетах данных или индивидуальных записях в зависимости от своих целей и возможностей. Некоторые площадки предлагают дополнительные услуги, такие как гарантии на покупку или доступ к более эксклюзивным данным, что повышает их привлекательность для потенциальных покупателей.

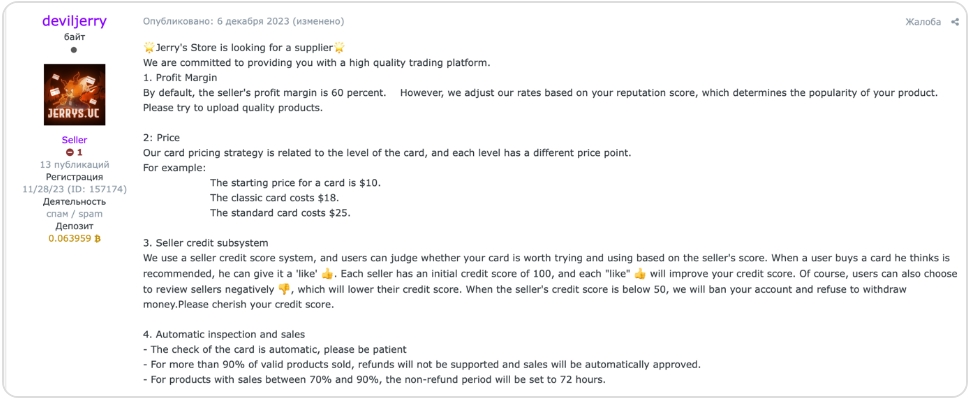

Объявления, связанные с торговлей банковскими картами, на одном из андеграундных форумов

Исследование

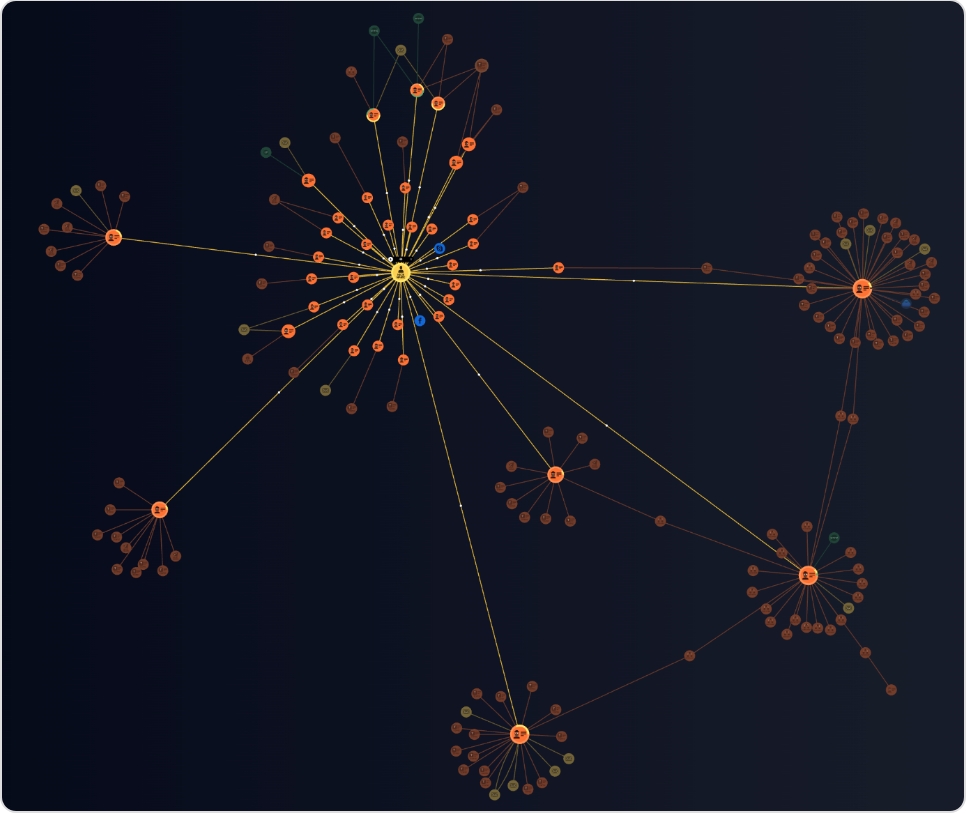

Специалистами F.A.C.C.T. Threat Intelligence ведется постоянный мониторинг андеграундных форумов, торговых площадок, чатов и каналов, в которых осуществляется торговля или раздача реквизитов банковских платежных карт и электронных кошельков. Эти ресурсы представляют собой платформы, где злоумышленники обмениваются украденными данными, предлагают свои услуги по взлому и продаже информации, а также организуют мошеннические схемы.

Связь торговцев данными банковских карт на одном из киберпреступных форумов, полученная с использованием графа сетевой инфраструктуры системы F.A.C.C.T. Threat Intelligence

Часть данных площадок размещается в даркнете. Эти площадки часто имеют высокий уровень анонимности и сложные механизмы доступа к ним, что делает их привлекательными для киберпреступников.

Объявления, связанные с торговлей данными банковских карт на одном из закрытых андеграундных форумов

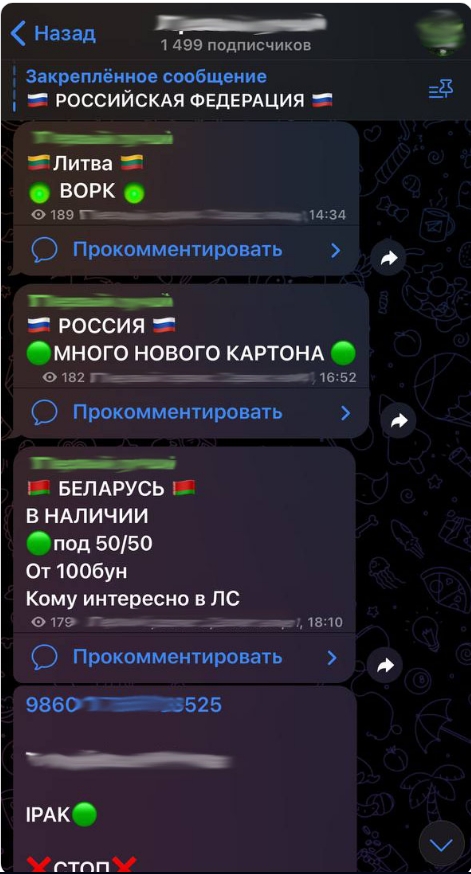

Закрытый телеграм-канал, осуществляющий торговлю реквизитами банковских карт и выступающий в качестве обнал-сервиса

Обнаруженные реквизиты банковских платежных карт проверяются программными продуктами компании F.A.C.C.T. на валидность по ряду параметров, что позволяет отсеять заведомо некорректные данные (например, злоумышленники могут сами сгенерировать реквизиты карт и пытаться продать их под видом реальных). Валидные данные помещаются в портал F.A.C.C.T. Threat Intelligence, после чего информация об обнаруженных реквизитах банковских карт и местах их обнаружения становится доступна для их эмитентов.

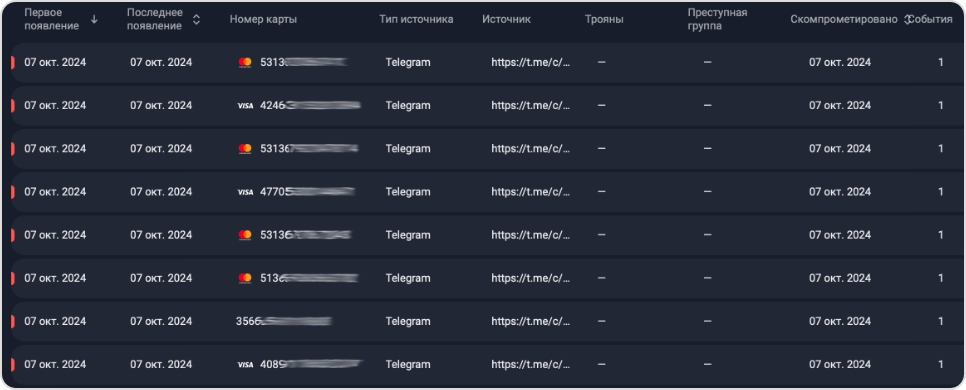

Раздел «Банковские карты» портала F.A.C.C.T. Threat Intelligence

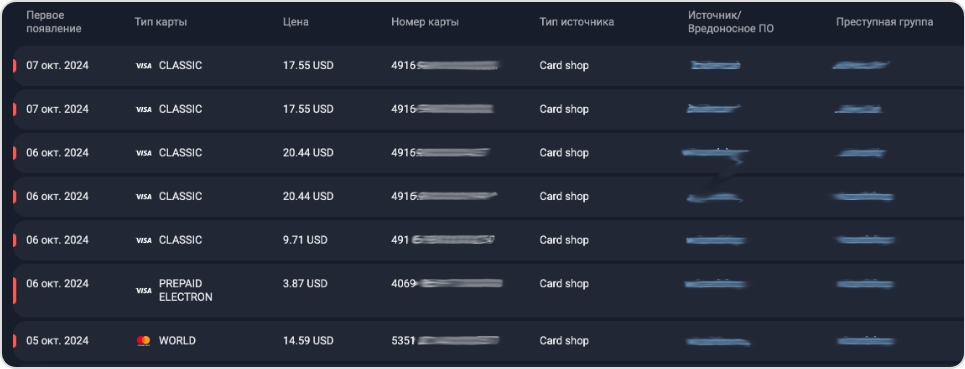

Кроме того, в раздел «Маскированные карты» системы F.A.C.C.T. Threat Intelligence помещается информация о номерах банковских карт, продажа которых осуществляется в специализированных форумах (кардшопах).

Зачастую, с целью подтверждения валидности карты, информация в кардшопах содержит не только номер карты, но и срок действия, CVV-код и даже данные о владельце, что, в свою очередь, даёт возможность банку или финансовой организации выявить скомпрометированную карту и принять соответствующие меры.

Раздел «Маскированные карты» портала F.A.C.C.T. Threat Intelligence

Однако не все украденные данные публикуются или продаются злоумышленниками. Более 90% похищенных реквизитов банковских карт используется непосредственно для хищения денежных средств или проведения более сложных и масштабных атак.

Ключевые выводы

Реквизиты банковских карт остаются одной из главных целей киберпреступников, которые постоянно разрабатывают новые методы для их хищения и использования в мошеннических действиях, что приводит к многомиллиардным финансовым потерям и вынуждает банки и финансовые компании искать более эффективные методы защиты.

Одним из таких методов защиты является система F.A.C.C.T. Threat Intelligence, которая предоставляет финансовым организациям мощный инструмент для автоматизированного мониторинга утечек данных банковских карт в режиме реального времени. Она проактивно собирает и анализирует информацию из различных источников, идентифицируя скомпрометированные карты по ключевым параметрам, таким как номер карты (PAN), срок действия и CVV. После обнаружения угрозы система оперативно уведомляет банк-эмитент, что позволяет автоматически инициировать предупреждение клиентов и перевыпуск карт до того, как злоумышленники смогут воспользоваться полученными данными.

Использование финансовыми организациями системы F.A.C.C.T. Threat Intelligence, а также комплексных мер защиты и повышение осведомленности общественности о возможных угрозах являются ключевыми шагами в обеспечении безопасности финансовых данных и снижении рисков кибератак.

https://www.facct.ru/blog/carding-in-belarus/