Хакеры разработали собственное вредоносное ПО на основе SapphireStealer с открытым исходным кодом.

Компания BI.ZONE предупредила об активности хакерской группировки Sapphire Werewolf, которая проводит кибератаки против российских организаций с начала марта 2024 года. За этот период злоумышленники инициировали более 300 атак, нацеленных на кражу данных в сферах образования, IT, оборонно-промышленного комплекса и аэрокосмической отрасли.

Для проникновения в корпоративные сети хакеры рассылали жертвам фишинговые письма со ссылками, созданными с помощью сервиса-сокращателя T.LY. Эти ссылки вели на вредоносные файлы, замаскированные под псевдоофициальные документы. При их открытии на зараженных компьютерах устанавливалась вредоносная программа-стилер Amethyst для кражи данных.

Для повышения достоверности атаки параллельно с загрузкой вредоносного ПО открывались отвлекающие легитимные документы, например, постановление, листовка ЦИК или указ Президента РФ. Сервис-сокращатель T.LY использовался для придания ссылкам на вредонос правдоподобного вида.

Все вредоносные файлы, использованные злоумышленниками в рамках кампании, имели схожие функциональные особенности.

После открытия жертвой вредоносного файла осуществляется создание папки %AppData%\Microsoft\EdgeUpdate, после чего из ресурса Resources.MicrosoftEdgeUpdate в нее записывается файл MicrosoftEdgeUpdate.exe.

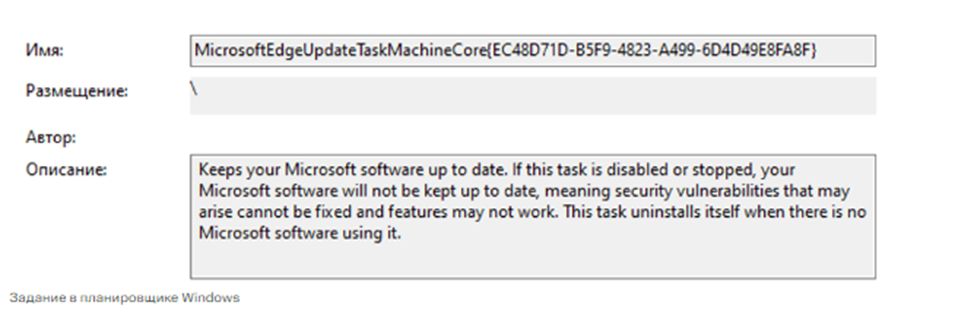

Для обеспечения персистентности в скомпрометированной системе осуществляется создание задачи в планировщике с помощью встроенной в исполняемый файл библиотеки FunnyCat.Microsoft.Win32.TaskScheduler.dll. Это легитимная библиотека, позволяющая создавать задачи в планировщике без непосредственного выполнения schtasks. Имя, описание и путь к исполняемому файлу в задаче маскируются под легитимную задачу MicrosoftEdgeUpdateTaskMachineCore. Созданная задача выполняется каждые 60 минут после запуска.

Стилер осуществлял сбор следующих файлов:

- файлы конфигурации мессенджера Telegram из %AppData%\Telegram Desktop\tdata;

- базы данных паролей, куки, истории браузера, популярных сайтов, сохраненных страниц и конфигурации из следующих браузеров: Chrome, Opera, Yandex, Brave, Orbitum, Atom, Kometa, Edge Chromium, Torch, Amigo, CocCoc, Comodo Dragon, Epic Privacy Browser, Elements Browser, CentBrowser, 360 Chrome, 360 Browser;

- файлы, являющиеся журналами использования PowerShell и находящиеся в %AppData%\Microsoft\Windows\PowerShell\PSReadLine;

- файлы конфигурации FileZilla и SSH.

Больше индикаторов компрометации, а также детальное описание тактик, техник и процедур данного кластера активности доступно на портале компании .

Code:

https://bi.zone/expertise/blog/sapphire-werewolf-ottachivaet-izvestnyy-stiler-dlya-novykh-atak/