Злоумышленники окончательно превратили Discord в шпионское логово.

Исследователи из компании Volexity недавно связали хакерскую группировку из Пакистана с кампанией кибершпионажа, нацеленной на индийские государственные учреждения.

Деятельность этой группы отслеживается под кодовым именем UTA0137. Хакеры используют в своих атаках вредоносное ПО под названием DISGOMOJI, написанное на языке Golang и предназначенное для заражения систем на базе Linux.

«Это модифицированная версия публичного проекта Discord-C2, которая использует мессенджер Discord для управления, применяя эмодзи для передачи вредоносных команд», — сообщают эксперты Volexity.

DISGOMOJI — это универсальный инструмент для шпионажа типа «всё в одном», который в мае этого года обнаружила компания BlackBerry в ходе анализа инфраструктуры, связанной с Transparent Tribe, хакерской группой с пакистанскими корнями.

Атаки начинаются с фишинговых писем, содержащих исполняемый файл Golang ELF, упакованный в ZIP-архив. Этот файл загружает безвредный документ, одновременно скрытно скачивая полезную нагрузку DISGOMOJI с удалённого сервера.

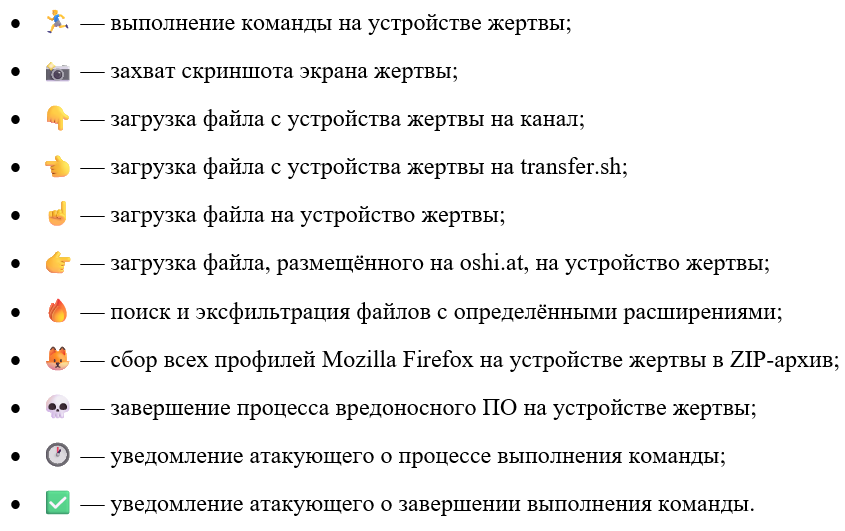

DISGOMOJI, являясь кастомной версией Discord-C2, предназначен для сбора информации о хосте и выполнения команд, полученных с сервера Discord, контролируемого злоумышленниками. Он использует уникальную систему команд, отправляемых с помощью эмодзи.

«Вредоносное ПО создаёт для себя отдельный канал на сервере Discord, что означает, что каждый канал представляет собой отдельную жертву», — добавили в Volexity.

Компания обнаружила различные вариации DISGOMOJI с возможностью обеспечивать устойчивость, предотвращать запуск дублирующих процессов DISGOMOJI, динамически получать учётные данные для подключения к серверу Discord и избегать анализа, отображая ложные информационные и ошибочные сообщения.

UTA0137 также использует легитимные и открытые инструменты, такие как Nmap, Chisel и Ligolo для сканирования сети и туннелирования, а также эксплуатирует уязвимость DirtyPipe (CVE-2022-0847) для повышения привилегий на хостах Linux.

Ещё одна тактика после эксплуатации касается использования утилиты Zenity для отображения вредоносного диалогового окна, маскирующегося под обновление Firefox, чтобы обманным путём заполучить пароли пользователей.

«Злоумышленникам удалось заразить ряд жертв с помощью своего вредоносного ПО на Golang, DISGOMOJI», — сообщили в Volexity. «UTA0137 со временем улучшила DISGOMOJI».

Таким образом, применяя, казалось бы, безобидные смайлики в качестве команд, злоумышленники смогли замаскировать свои злонамеренные действия под невинный обмен сообщениями. Эта уникальная тактика демонстрирует растущую изобретательность киберпреступников в поисках новых способов обхода систем безопасности.

Организациям необходимо повышать свою бдительность в отношении нетрадиционных векторов атак, ведь хакеры становятся всё более креативными в использовании самых неожиданных инструментов и методов для достижения своих преступных целей.