Во втором квартале 2025 года специалисты Positive Technologies

зафиксировали рост активности киберпреступных групп и хактивистов в отношении российских организаций. В качестве первоначального вектора злоумышленники чаще всего использовали фишинговые письма, причем как в распространенных сценариях, так и в 0-day атаках.

Для рассылок злоумышленники часто регистрируют домены, визуально имитирующие легитимные, прибегают к захваченным реальным почтовым ресурсам, либо покупают инфраструктуру у третьих лиц, которым доверяют рассылку фишинга.

В своем отчете исследователи также отмечают рост числа вредоносных файлов, код которых был частично сгенерирован нейросетями. Применяя общедоступные ИИ-сервисы, киберпреступники получают возможность адаптировать и обфусцировать вредоносные модули для обхода классических средств защиты.

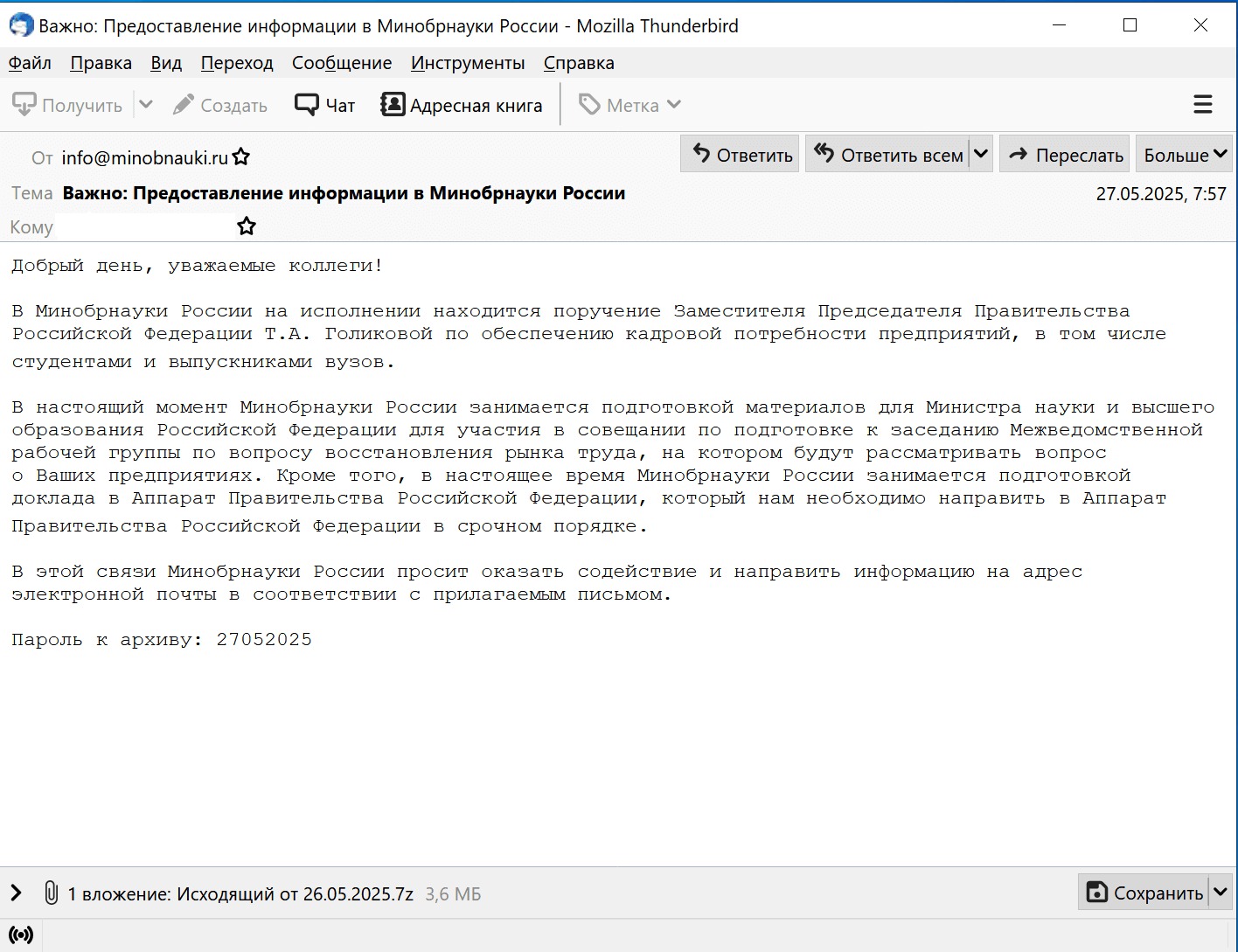

Исследователи рассказывают, что группировка TA Tolik отправляла фишинговые письма с архивом, внутри которого был вредоносный файл, замаскированный под официальный документ или уведомление от государственных органов.

При открытии файла на жестком диске устройства жертвы разворачивался набор скриптов. Выдавая свои алгоритмы за легитимные программы, злоумышленники создавали задачи в планировщике и добавляли зловредный код в реестр Windows.

Далее скрипты запускались автоматически, получали команды и модули из реестра, расшифровывали их и загружали вредоносную нагрузку в оперативную память. Такие атаки сложно обнаружить, потому что код скрыт, не хранится в явном виде и активируется только в процессе выполнения.

Другая группировка — Sapphire Werewolf — рассылала фишинговые письма с архивами с помощью бесплатного легитимного сервиса для отправки больших файлов.

При запуске вирусный документ сначала проверял, не попал ли он в песочницу, то есть в изолированную виртуальную среду для динамического анализа. Если угроза подтверждалась, малварь завершала работу.

Группа PhaseShifters также использовала вредонос, который проверял наличие средств защиты в инфраструктуре жертв; в зависимости от результатов параметры последующего запуска малвари модифицировались. Хакеры распространяли программу через фишинговые рассылки от лица Минобрнауки.

Также высокую активность во втором квартале продемонстрировали и хактивисты. Например, злоумышленники из сообщества Black Owl провели целевую кампанию, приуроченную к транспортно-логистическому форуму. Через специально созданные фишинговые сайты, якобы принадлежащие организаторам мероприятия, распространялось вредоносное ПО.

«Мы систематически регистрируем факты компрометации российских веб-ресурсов. Как показывает практика, хактивисты в основном взламывают небольшие сайты — онлайн-магазины, персональные блоги и региональные информационные порталы. Затем злоумышленники размещают там пропагандистские материалы, перенаправляют трафик на поддельные страницы или внедряют вредоносный код для дальнейшего развития атаки. Некоторые APT-группировки используют взломанные ресурсы для проведения многоступенчатых фишинговых кампаний, а часть злоумышленников продают свои трофеи на теневом рынке», — комментирует Денис Казаков, специалист группы киберразведки TI-департамента экспертного центра безопасности Positive Technologies.

|

Source:

https://xakep.ru/2025/08/18/phishing-stats-q2/