В RubyGems

обнаружили 60 вредоносных пакетов, которые выдавали себя за безобидные инструменты для автоматизации социальных сетей, блогов и мессенджеров. Гемы похищали у пользователей учетные данные и, начиная с марта 2023 года, были скачаны более 275 000 раз.

Эксперты компании Socket, заметившие эту кампанию, сообщают, что пакеты в основном нацеливались на пользователей из Южной Кореи, которые используют инструменты автоматизации для работы с TikTok, X, Telegram, Naver, WordPress, Kakao и так далее.

Полный список вредоносных пакетов можно найти в отчете Socket. Ниже приведены примеры тайпсквоттинга, которыми пользовались злоумышленники.

- Автоматизация WordPress: wp_posting_duo, wp_posting_zon.

- Боты для Telegram: tg_send_duo, tg_send_zon.

- SEO-инструменты для обратных ссылок: backlink_zon, back_duo.

- Инструменты для блог-платформ: nblog_duo, nblog_zon, tblog_duopack, tblog_zon.

- Инструменты для Naver Café: cafe_basics[_duo], cafe_buy[_duo], cafe_bey, *_blog_comment, *_cafe_comment.

Малварь публиковалась на RubyGems.org от лица разных издателей: zon, nowon, kwonsoonje и soonje. Распределение вредоносной активности между несколькими аккаунтами усложняло отслеживание и блокировку атак.

Подчеркивается, что все 60 гемов имели графический интерфейс, который выглядел правдоподобно и реализовал заявленную функциональность. Но вместе с этим все данные, вводимые жертвами в формы для входа, передавались на жестко закодированные адреса серверов атакующих (programzon[.]com, appspace[.]kr, marketingduo[.]co[.]kr).

В ряде случаев инструменты также показывали сообщения об ошибке или успехе, хотя на самом деле не выполняли ни входа, ни API-запросов.

В итоге операторам малвари передавались логины и пароли открытым текстом, MAC-адреса устройств (для фингерпринтинга), а также имена вредоносных пакетов (для отслеживания эффективности кампании).

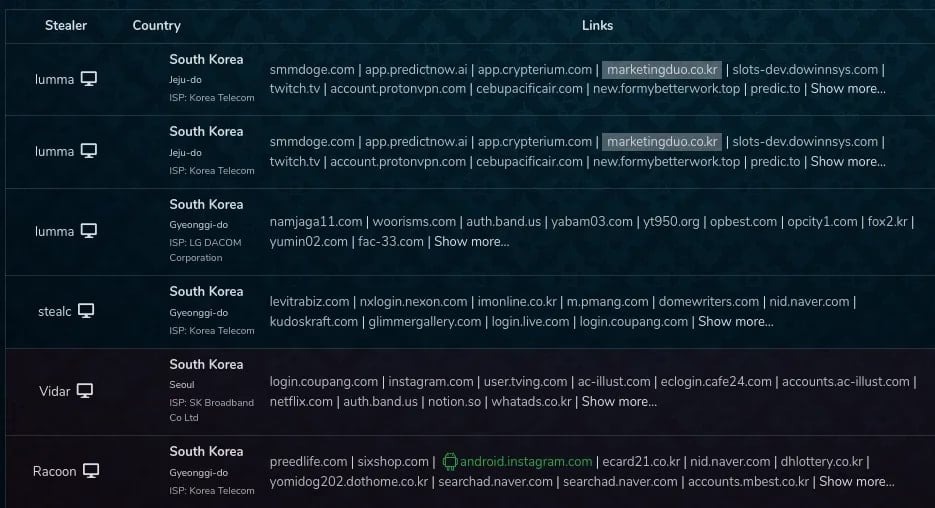

Исследователи отмечают, что обнаружили украденные данные в продаже на русскоязычных маркетплейсах даркнета.

В отчете отмечается, что как минимум 16 из 60 вредоносных гемов до сих пор доступны для скачивания, хотя Socket уведомила команду RubyGems обо всех вредоносных пакетах.

Специалисты напоминают разработчикам, что всегда следует внимательно проверять пакеты из опенсорсных репозиториев на наличие подозрительного кода (например, обфускации), учитывать репутацию и историю релизов автора, а также полагаться на версии, которые уже проверены и известны как безопасные.

@ xakep.ru