Платформа «умных» секс-игрушек Lovense оказалась уязвима перед багом, который позволяет узнать email-адрес любого пользователя, если известен его username.

Lovense — компания-производитель интерактивных секс-игрушек, которая утверждает, что ее продуктами пользуются более 20 млн человек по всему миру.

Уязвимости

Независимые ИБ-исследователи BobDaHacker, Eva и Rebane изучили работу приложения Lovense, провели реверс-инжиниринг и

обнаружили, что зная username владельца устройства Lovense, можно узнать и его адрес электронной почты. Проблема заключается в том, что имена пользователей устройств Lovense нередко публикуются в открытом доступе, а сами устройства популярны, к примеру, среди вебкам-моделей.

В ходе своего исследования, проведенного в марте 2025 года, специалисты обнаружили сразу две уязвимости. В настоящее время устранена только одна из них — критическая уязвимость, позволявшая перехватывать чужие учетные записи. А проблема, позволяющая узнать email-адреса пользователей, по-прежнему актуальна.

Уязвимость связана с тем, как чат-система Lovense на базе XMPP (используемая для общения между пользователями) взаимодействует с серверной частью платформы.

«Все началось с того, что я использовал приложение Lovense и поставил кого-то в мьют. Это все. Я просто использовал mute, — пишет BobDaHacker. — После этого я увидел ответ API и подумал... подождите, это что, адрес электронной почты? Почему он здесь? Копнув глубже, я понял, что можно превратить любое имя пользователя в email-адрес».

|

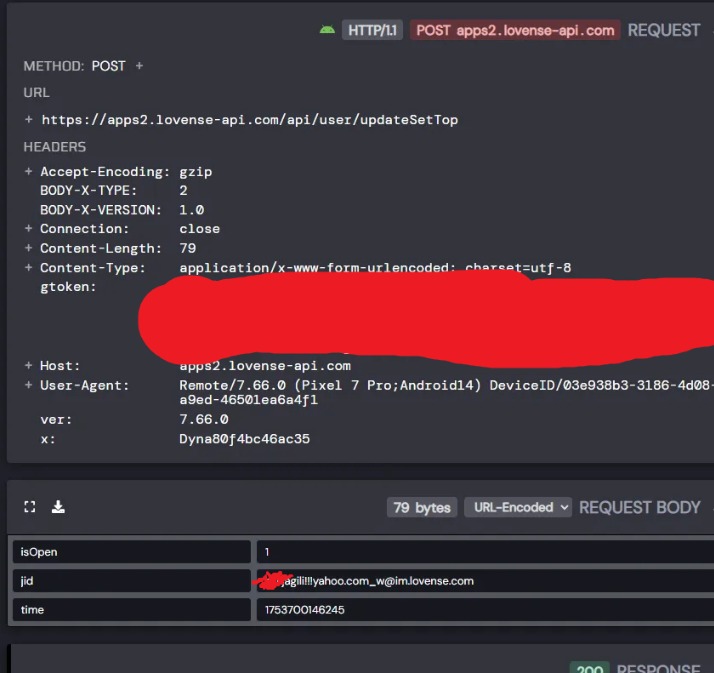

Для эксплуатации уязвимости злоумышленнику необходимо сделать POST-запрос к эндпоинту API /api/wear/genGtoken со своими учетными данными, и в результате он получит gtoken (токен аутентификации) и ключи шифрования AES-CBC.

Затем атакующий может выбрать любое известное имя пользователя Lovense и зашифровать его с помощью полученных ключей. Эту зашифрованную полезную нагрузку нужно передать эндпоинту API /app/ajaxCheckEmailOrUserIdRegisted?email={encrypted_us ername}. В результате сервер ответит данными, содержащими поддельный адрес электронной почты, который можно преобразовать в поддельный Jabber ID (JID), используемый XMPP-сервером Lovense.

После этого нужно добавить поддельный JID в свой список контактов XMPP и отправить через XMPP запрос на подписку (аналог запроса на добавление в друзья). После этого атакующий может обновить список контактов, и в нем окажутся как поддельный JID, так и настоящий — связанный с аккаунтом жертвы.

Корень проблемы заключается в том, что настоящий JID формируется на основе реального email-адреса пользователя в формате

[email protected]. Это позволяет без труда узнать настоящий email-адрес жертвы.

Исследователи отмечают, что атаку можно автоматизировать, и если использовать скрипт, на извлечение адреса электронной почты одного пользователя уходит меньше секунды. Также они уточняют, что для успешной эксплуатации бага жертве не нужно принимать «запрос в друзья», исходящий от злоумышленника.

Кроме того, BobDaHacker пишет, что расширение FanBerry, разработанное Lovense, можно использовать для массового сбора username, так как многие вебкам-модели одни и те же username на разных платформах. Также, по его словам, найти имена пользователей можно на форумах и сайтах, связанных с Lovense, например lovenselife[.]com.

Что касается уже исправленной критической уязвимости, которая позволяла полностью захватить чужую учетную запись, в этом случае злоумышленнику было достаточно знать email-адрес жертвы, чтобы генерировать аутентификационные токены без необходимости ввода пароля. Используя эти токены, атакующий мог выдавать себя за пользователя на платформах Lovense, включая Lovense Connect, StreamMaster и Cam101. Причем токены работали и для учетных записей администраторов.

Хотя Lovense устранила эту проблему, отказавшись от использования токенов в своих API, исследователи отмечают, что gtokens по-прежнему можно сгенерировать без пароля.

Проблемы с патчами

Специалисты уведомили Lovense об обеих проблемах еще 26 марта 2025 года. В апреле, после того как информация о багах также была передана на HackerOne, производитель сообщил, что ему уже известно о проблеме с электронной почтой, и она будет исправлена в одной из следующих версий.

При этом изначально компания попыталась преуменьшить важность уязвимости, ведущей к полному захвату аккаунта. Лишь после того, как компании сообщили, что баг может дать полный доступ к учетной записи администратора, Lovense классифицировала уязвимость как критическую.

В итоге исследователи получили 3000 долларов за обнаружение вышеописанных проблем по программе bug bounty.

Стоит отметить, что в июле 2025 года Lovense устранила только критический баг, связанный с захватом чужих учетных записей, и заявила, что на устранение второй проблемы, связанной с email-адресами, потребуется около 14 месяцев, так как это нарушит совместимость со старыми версиями приложения.

«Мы разработали комплексный план исправления, на реализацию которого уйдет около десяти месяцев, и еще как минимум четыре месяца потребуется для полного внедрения полноценного решения, — сообщили исследователям в Lovense. — Также мы рассматривали вариант более быстрого исправления, которое заняло бы один месяц. Однако это потребовало бы немедленного обновления для всех пользователей, что нарушило бы поддержку устаревших версий. Мы решили отказаться от этого подхода в пользу более стабильного и комфортного для пользователей решения».

|

В своем отчете специалисты раскритиковали этот ответ, сообщив, что ранее компания неоднократно уверяла их, что проблемы устранены, хотя это было не так.

«Ваши пользователи заслуживают лучшего. Перестаньте ставить поддержку старых приложений превыше безопасности. Устраните проблемы по-настоящему. И тестируйте свои патчи, прежде чем утверждать, что они работают», — пишет BobDaHacker.

|

В итоге представители Lovense заявили, что 3 июля 2025 года компания внедрила функцию прокси, ранее предложенную исследователями для защиты от возможных атак. Однако даже после этого принудительного обновления приложения уязвимость не была устранена.

Как отмечает издание

Bleeping Computer, после публичного раскрытия информации об уязвимостях другие ИБ-специалисты (с никами Krissy и SkeletalDemise) заявили, что еще в 2023 году обнаружили тот же баг, связанный с захватом аккаунтов, и уведомили о нем производителя через HackerOne.

Однако тогда представители Lovense пометили уязвимость как исправленную (хотя это было не так), понизили степень ее серьезности с high до medium, и выплатили исследователям всего 350 долларов.

Более того, тогда был найден еще один API (/api/getUserNameByEmailV2), который тоже позволял преобразовывать имя пользователя в адрес электронной почты (и наоборот), без необходимости использовать XMPP. По словам исследователей, этот API был исправлен и стал недоступен после раскрытия информации о проблеме, однако в компании это никак не прокомментировали.

Теперь же представители Lovense заявили журналистам Bleeping Computer, что компания уже выпустила обновление, устраняющее обе проблемы, которые описал BobDaHacker.

«Ожидается, что полноценное обновление будет распространено среди всех пользователей в течение следующей недели. Как только все пользователи обновятся до новой версии, и мы отключим старые версии [приложения], проблема будет решена полностью», — уверяют в компании.

|

Однако вместе с этим в пресс-службе утверждают, что еще в конце июня Lovense исправила уязвимость, раскрывающую email-адреса. Это заявление противоречит информации, которую предоставил журналистам BobDaHacker. Дело в том, что всего два дня назад исследователь продемонстрировал уязвимость на практике и без труда получил адрес электронной почты от тестового аккаунта журналистов.

Отметим, что это далеко не первый случай, когда в продуктах Lovense обнаруживают серьезные уязвимости и дефекты. К примеру, еще в 2017 году пользователи

обнаружили, что приложение Lovense записывало все происходящее во время использования интимного гаджета, и сохраняло полученные аудиофайлы формате 3gp в локальной директории смартфона или планшета.

Дело в том, что во время установки приложение запрашивало доступ к микрофону и камере устройства, и эти права якобы требовались для работы встроенного чата и для использования голосовых команд.

В итоге разработчики назвали запись всего, что «слышит» микрофон устройства, на котором установлено приложение, «мелким багом», а не официально предусмотренной функциональностью.

Также в 2021 году о множественных проблемах с безопасностью секс-игрушек

предупреждали эксперты из компании ESET. В отчете специалистов фигурировали и гаджеты Lovense, токены для соединения с которыми можно было подобрать с помощью простого брутфорса.

@ xakep.ru