В последнее время исследователи в сфере кибербезопасности из компании Malwarebytes наблюдают продолжающуюся волну кибератак, направленную на системных администраторов через мошенническую рекламу утилит PuTTY и FileZilla. Реклама показывается в виде спонсированных результатов в поисковой системе Google и нацелена на пользователей из Северной Америки, служа хитроумной ловушкой для загрузки вредоносного ПО Nitrogen.

Nitrogen используется злоумышленниками для первоначального доступа к частным сетям, последующей кражи данных и распространения вымогательского ПО, в том числе программ-шифровальщиков авторства ALPHV/BlackCat.

На текущий момент, несмотря на многочисленные обращения специалистов, компания Google всё ещё не предприняла активных действий для блокировки этой вредоносной операции.

Атака состоит из нескольких этапов, каждый из которых рассмотрим далее.

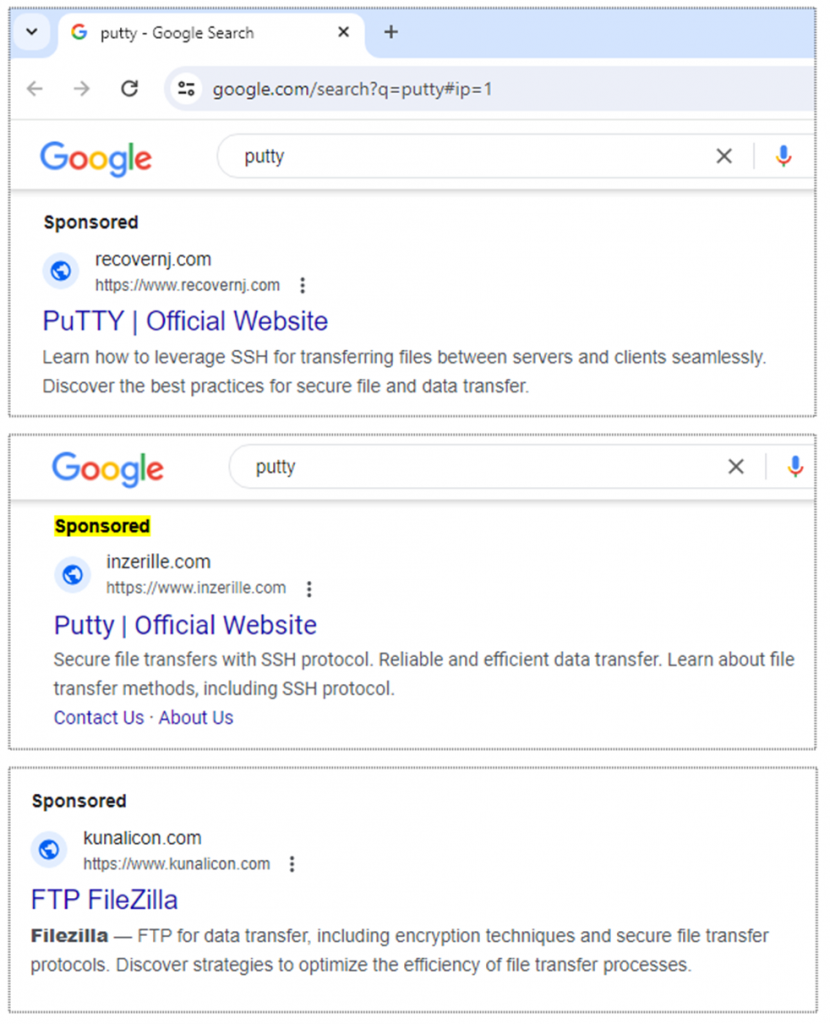

Первый этап. Привлечение жертв через мошенническую рекламу в результатах поиска Google, ведущую на поддельные сайты.

Спонсируемые вредоносные сайты в топе поисковой выдачи Google

Забавно, что злоумышленники настроили шутливое перенаправление на так называемый Rick Roll — культовое музыкальное видео Рика Эстли, если система обнаружит недопустимый трафик. Таким образом, вполне возможно, хакеры хотели поглумиться над исследователями безопасности, которые будут расследовать данную вредоносную кампанию.

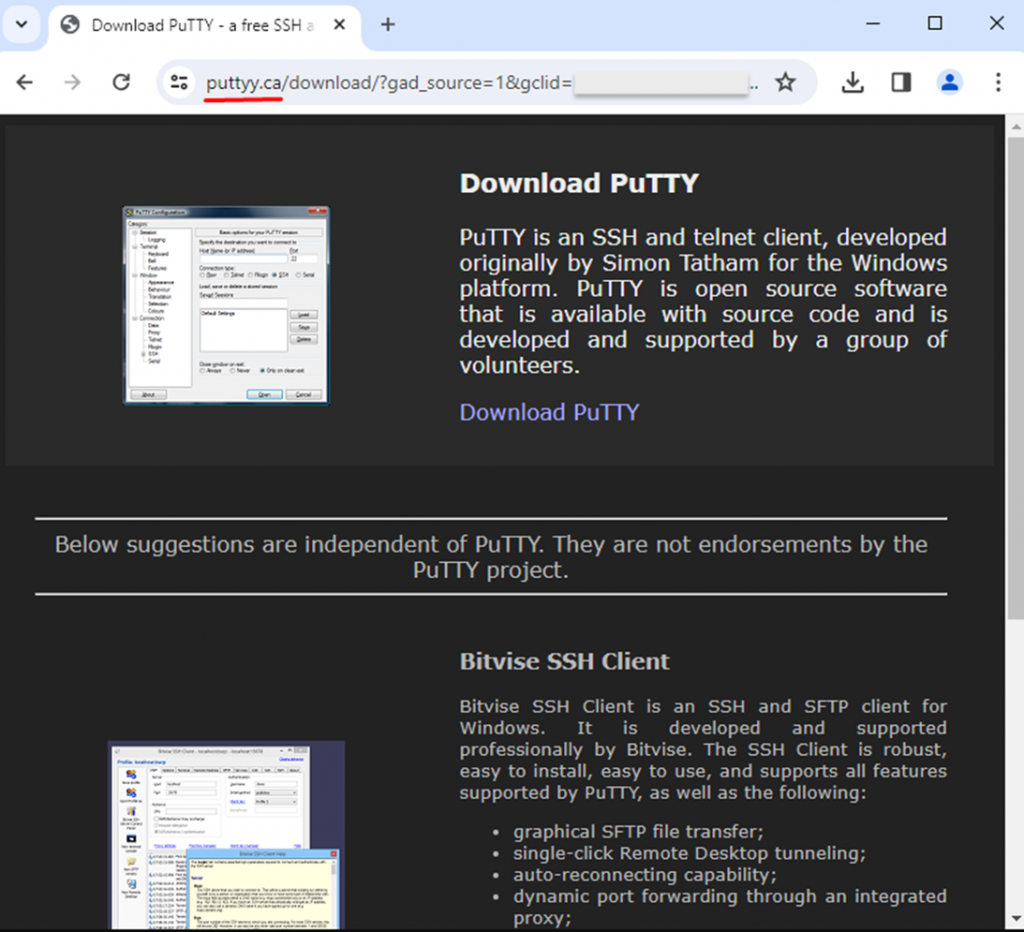

Второй этап. Перенаправление на сайты-двойники, которые настолько качественно скопированы, что могут ввести в заблуждение любого пользователя, даже опытных системных администраторов.

Поддельный сайт PuTTY, неотличимый внешне от оригинала

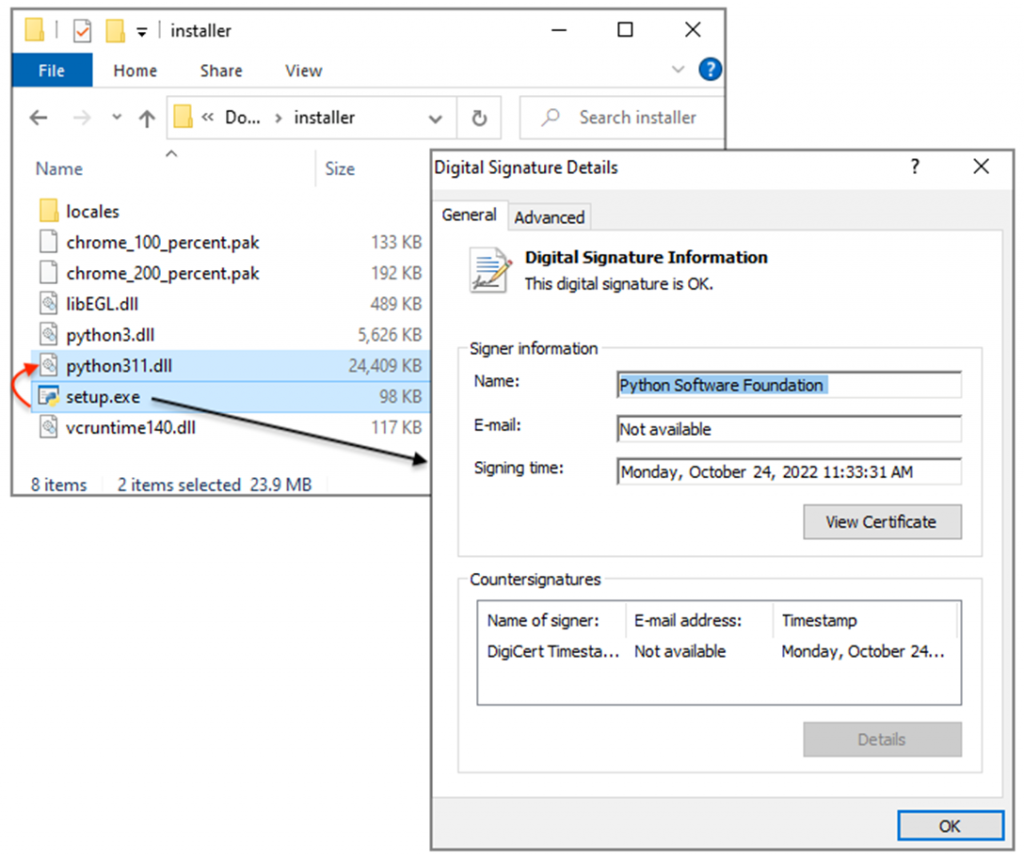

Третий этап. Загрузка и запуск вредоносного программного обеспечения через фальшивый инсталлятор. Используется методика, известная как DLL Sideloading, при которой законный и подписанный исполняемый файл запускает вредоносную DLL-библиотеку. В рассмотренном исследователями случае, при запуске легитимного setup.exe (от Python Software Foundation) происходит побочная загрузка python311.dll (Nitrogen).

DLL Sideloading с использованием легитимного установщика

Эксперты Malwarebytes рекомендуют предпринять следующие защитные меры, чтобы не стать жертвой мошенников:

- провести обучение пользователей для повышения осведомлённости об угрозах, распространяемых через вредоносную рекламу;

- примененить групповые политики для ограничения трафика рекламных сетей;

- настроить EDR и MDR решения, позволяющие быстро проинформировать команду безопасности о потенциальной атаке.

Таким образом, даже опытные системные администраторы, считающие себя экспертами в компьютерной отрасли, могут стать жертвами изощренных кибератак. Эта история демонстрирует, что вредоносные акторы постоянно совершенствуют свои методы, чтобы обманывать даже самых подготовленных специалистов.

Code:

https://www.malwarebytes.com/blog/threat-intelligence/2024/04/active-nitrogen-campaign-delivered-via-malicious-ads-for-putty-filezilla