Сложная цепочка атаки использует легитимный инструмент Freeze.rs и приводит к установке троянцев XWorm и Remcos RAT.

Киберпреступники задействовали новую цепочку атак для развёртывания вредоносного ПО «XWorm» и «Remcos RAT» при помощи легитимного Rust-инжектора «Freeze.rs». Вредоносная операция была раскрыта специалистами FortiGuard Labs 13 июля 2023 года.

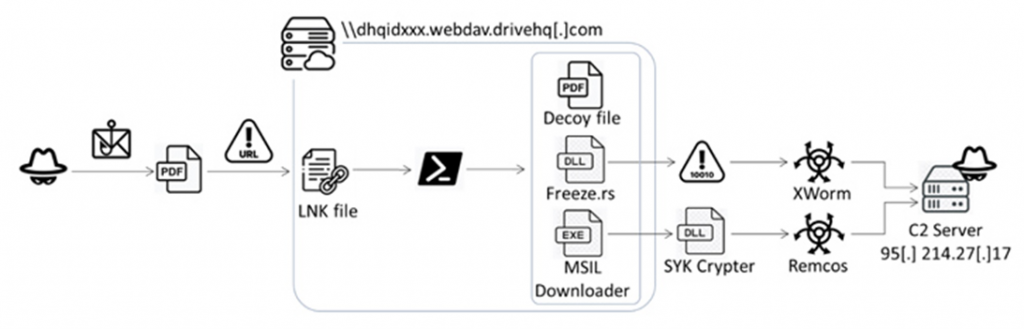

Атака начинается с фишингового письма, содержащего вредоносный PDF-файл. После запуска этот файл перенаправляет жертву на HTML-файл и использует протокол «search-ms» для доступа к LNK-файлу (по сути, обычному ярлыку с прописанным параметром запуска) на удалённом сервере, пояснили специалисты. При запуске вредоносного ярлыка выполняется сценарий PowerShell, который запускает инжекторы Freeze.rs и SYK Crypter для дальнейших вредоносных действий.

Выпущенный в мае этого года Freeze.rs — это легитимный хакерский инструмент для обхода средств защиты и незаметного выполнения шелл-кода, доступный для скачивания на GitHub.

SYK Crypter, в свою очередь, применяется для распространения различных вредоносных программ, таких как AsyncRAT, NanoCore RAT, njRAT, QuasarRAT, RedLine Stealer и Warzone RAT (также известный как Ave Maria). SYK Crypter загружается через .NET-загрузчик, прикрепляемый к электронным письмам, которые маскируются под безобидные заказы на покупку.

На заключительном этапе расшифрованный шелл-код выполняет троянскую программу удалённого доступа XWorm и собирает конфиденциальные данные, такие как информация о компьютере, скриншоты и нажатия клавиш, а также удалённо управляет скомпрометированным устройством. Кроме того, параллельно с XWorm, видимо для расширения вредоносных возможностей, на компьютере жертвы запускается и другой троян удалённого доступа — Remcos RAT.

Полная цепочка атаки, выявленная исследователями

Стоит отметить, что совсем недавно компания Trellix выявила похожие последовательности заражения с HTML и PDF-вложениями, которые запускают процесс поиска на контролируемом злоумышленником сервере, а затем отображают вредоносные файлы в проводнике Windows как локальные результаты поиска. Об этой весьма любопытной вредоносной операции мы рассказывали пару недель назад.

Выводы исследователей FortiGuard аналогичны: файлы маскируются под PDF, но на самом деле являются вредоносными ярлыками, которые выполняют PowerShell- сценарий для запуска инжектора на Rust, показывая при этом подставной PDF-документ для отвода подозрений.

«Комбинация XWorm и Remcos RAT создаёт грозную угрозу с массой вредоносных функций», — считают исследователи. «Отчёт о трафике C2-сервера злоумышленников показывает, что основными целями этой вредоносной кампании являются Европа и Северная Америка».

Тот факт, что довольно новый хакерский инструмент Freeze.rs, вышедший всего 3 месяца назад, уже используется в реальных атаках, символизирует быстрое принятие решений злоумышленниками, которые не хотят упускать возможность вооружиться новыми эффективными инструментами для достижения своих целей.