Федеральные агентства кибербезопасности

https://www.cisa.gov/news-events/cyb...ries/aa25-093aорганизации и DNS-провайдеров усилить меры против приёма Fast Flux — техники уклонения, которую активно используют как правительственные хакеры, так и операторы вымогательского ПО.

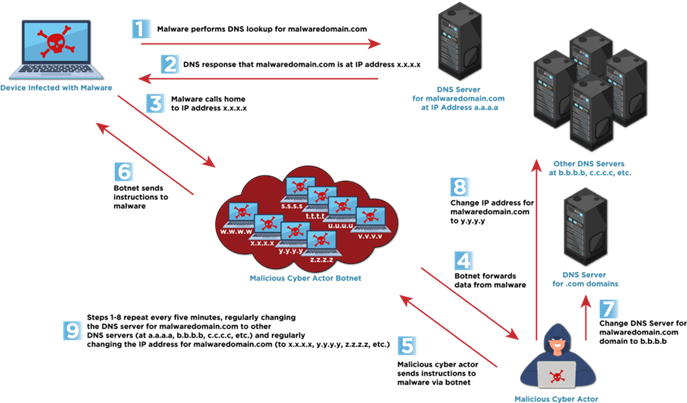

Хотя метод известен давно, его эффективность не вызывает сомнений: Fast Flux остаётся надёжным способом скрыть инфраструктуру для управления заражёнными системами, распространения вредоносных программ и проведения фишинговых атак. Основная идея заключается в быстрой и частой смене IP-адресов, ассоциированных с доменами, что делает практически невозможной блокировку и затрудняет отслеживание.

Fast Flux реализуется при помощи ботнетов, когда множество заражённых устройств в разных странах выступают как прокси-серверы. Девайсы поочерёдно становятся «лицами» домена, создавая иллюзию сотен или тысяч легитимных источников, хотя за ними стоит одна и та же вредоносная инфраструктура.

Выделяются две основные разновидности техники:

- Single Flux — хакеры часто меняют только IP-адреса, которые возвращаются в ответ на DNS-запросы к домену;

Схема Single Flux (CISA)

- Double Flux — помимо самих IP, также изменяются и DNS-серверы, обслуживающие домен. Это создаёт дополнительный уровень маскировки, значительно усложняя любые попытки пресечь деятельность атакующих.

Схема Double Flux (CISA)

Применение Fast Flux зафиксировано у различных группировок: от организаторов фишинговых кампаний до спонсируемых государством атак. Среди известных примеров CISA называет группу Gamaredon, вымогательское ПО Hive и Nefilim, а также поставщиков «пуленепробиваемых хостингов» (bulletproof hosting), предоставляющих услуги анонимности для киберпреступников.

Для противодействия технике предложен ряд мер. В первую очередь — анализ DNS-логов на предмет частой ротации IP-адресов, необычно низких TTL, высокой энтропии IP и географически нелогичных маршрутов. Такие признаки позволяют выявить потенциально вредоносную активность на ранней стадии.

Также рекомендовано подключать внешние источники информации об угрозах и репутационные базы в системы безопасности, включая

https://www.ptsecurity.com/ru-ru/products/mpsiem/и DNS-резолверы, чтобы автоматически выявлять домены, задействованные в Fast Flux. Мониторинг сетевого трафика может помочь обнаружить массовые DNS-запросы или множественные подключения за короткое время, характерные для Fast Flux.

В дополнение предлагается разработка собственных алгоритмов на основе исторического поведения сети и специфики организации. Это позволит точнее выявлять отклонения и минимизировать число ложных срабатываний.

На уровне защиты следует использовать блок-листы IP и доменов, настраивать межсетевые экраны для ограничения доступа к подозрительным адресам и, по возможности, перенаправлять трафик на внутренние анализаторы. Также важны централизованное логирование, оперативное реагирование на аномалии в DNS и участие в сетях обмена информацией между организациями.

https://www.securitylab.ru/news/558033.php