ИБ-эксперты предупредили о появлении новой RaaS-угрозы (Ransomware-as-a-Service) Anubis, активной с конца 2024 года. Своим операторам Anubis предлагает услуги по ведению переговоров с атакованными организациями для получения выкупа.

Специалисты компании

https://www.kelacyber.com/blog/anubi...omware-threat/считают, что стоящие за Anubis злоумышленники – не новички и явно имеют опыт работы с вымогательским ПО. Вероятно, это бывшие члены других хак-групп, занимавшиеся разработкой программ-вымогателей.

Отчет Kela строится на изучении активности двух участников Anubis, которых специалисты отслеживают в даркнете и соцсети X (бывший Twitter). Один из них, известный под ником superSonic, прорекламировал новый RaaS на хак-форуме RAMP 23 февраля 2025 года.

В свою очередь исследователи из компании

https://t.me/f6_cybersecurity/3540(бывшая FACCT) пишут, что Anubis может являться усовершенствованной версией партнерской RaaS-программы InvaderX. В пользу этой версии говорят следующие факты:

- используется одна и та же схема шифрования – ECIES (алгоритм шифрования на основе эллиптических кривых), которая встречается редко;

- запрет для партнеров атаковать страны БРИКС, что тоже является редкостью;

- пользователь InvaderX перестал обновлять информацию о своем партнерском сервисе с ноября 2024 года, и не активен на форумах как минимум с января 2025 года. При этом пользователь superSonic зарегистрирован на форуме полгода назад, но сообщение о программе Anubis стало для него первым.

На первый взгляд Anubis похож на многие другие вымогатели и работает по той же схеме: владельцы малвари предоставляют его «в аренду» за процент от полученных выкупов. Но среди предложений от Anubis аналитики F6 обнаружили бизнес-модель, которая ранее не встречалась. Так, у вымогателей есть три программы: Anubis Ransomware, Anubis Data Ransom и Access Monetization.

Первая схема представляет собой привычную модель RaaS, где партнерам предлагают для использования шифровальщик, использующий ChaCha+ECIES и нацеленный на среды Windows, Linux, NAS и ESXi x64/x32, который может управляться через веб-портал. В этой модели прибыль распределяется по схеме 80/20 (большая часть дохода остается партнеру группировки, а оставшееся забирают себе владельцы шифровальщика).

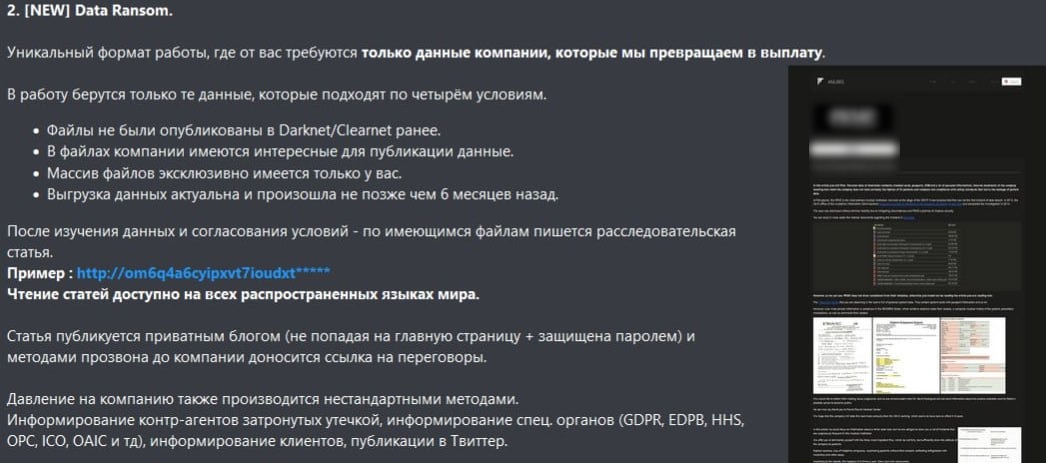

В схеме Data Ransom в качестве услуги впервые предлагается уже не малварь, а шантаж и услуги по монетизации уже украденных данных. Обычно злоумышленники сами взламывают компании и требуют у них выкуп за неразглашение похищенной информации, но упомянутый выше superSonic, решил разделить эти процессы.

Злоумышленникам, которые уже взломали компании и похитили их данные, но еще не воспользовались ими, Anubis предлагает услуги по переговорам с атакованными организациями для получения выкупа. Инструменты давления на жертв включают информирование контрагентов компаний и клиентов, контролирующих организаций, а также публикации в соцсети X.

При этом данные должны быть эксклюзивными для Anubis, украденными в течение последних шести месяцев и «интересными для публикации». Доход в этом случае распределяется следующим образом: 60% партнеру и 40% авторам Anubis.

Третья модель, Access Monetization, тоже не нова, но встречается нечасто – это отработка доступов в компании для последующих атак. Партнер предоставляет доступ к системам некой компании, а команда Anubis берет на себя всю дальнейшую работу. В случае успеха вознаграждение делится пополам.

При этом взломанная организация должна располагаться в США, Европе, Канаде или Австралии, а также не должна была подвергаться атакам других вымогательских групп за последний год.

Специалисты F6 отмечают, что для всех перечисленных моделей установлен запрет работать по странам, когда-либо входившим в СНГ.

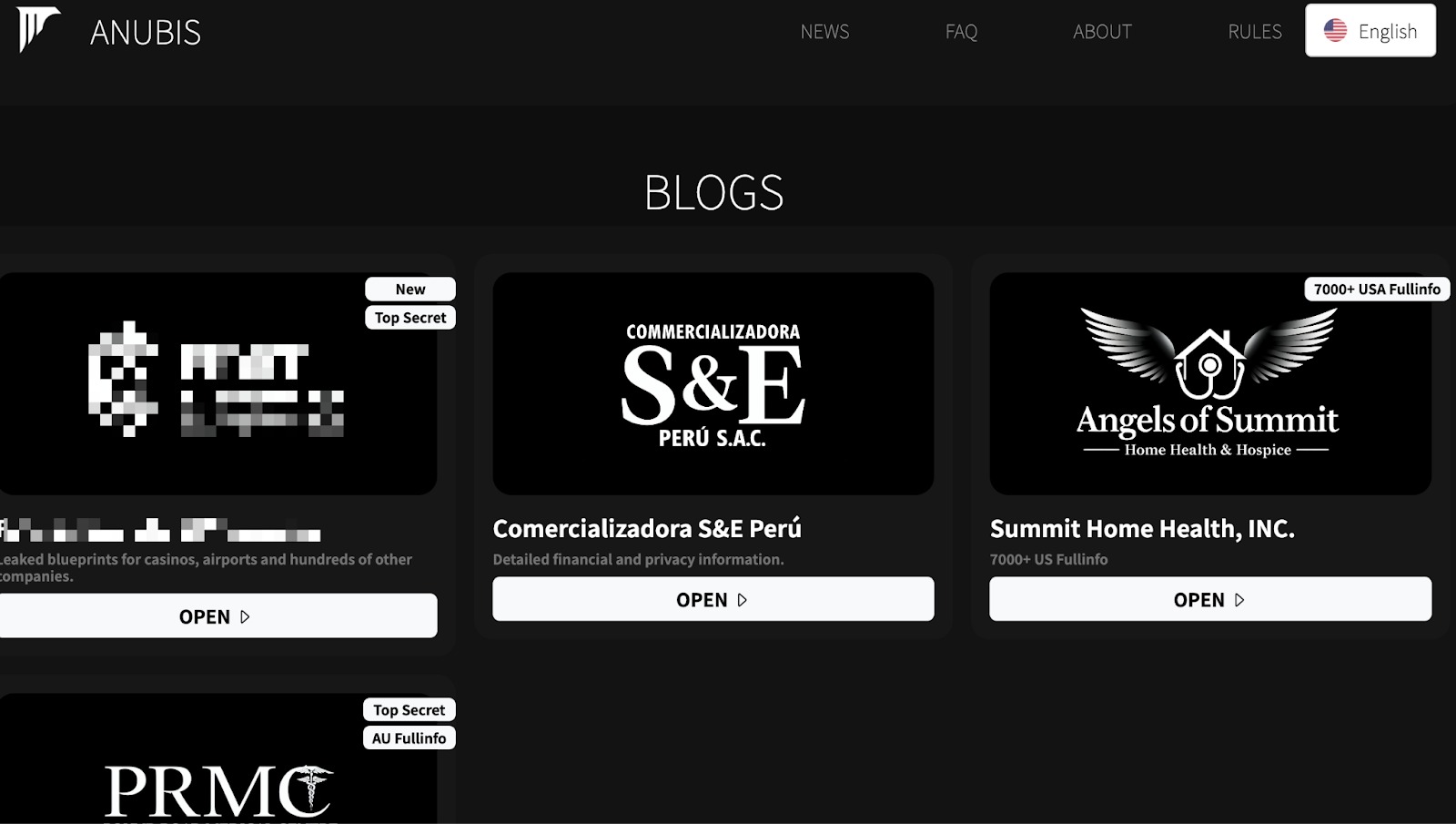

В настоящее время на счету Anubis и его операторов уже числятся как минимум четыре атаки в США, Австралии и Перу.

По данным аналитиков Kela, две жертвы хакеров — это медицинские учреждения. Например, австралийская медицинская компания Pound Road Medical Centre (PRMC), которая сообщала о «киберинциденте», произошедшем 13 ноября 2024 года. По словам PRMC, в ходе атаки «данные пациентов могли быть похищены неавторизованной третьей стороной».

https://xakep.ru/2025/02/27/anubis-raas/