Компания упорно не хочет закрывать брешь, мотивируя клиентов обновлять оборудование.

Ранее мы писали о двух критических уязвимостях, которые компания Cisco принципиально не хочет устранять. Речь об уязвимостях CVE-2023-20025 и CVE-2023-2002. Объединив их, злоумышленники могут обходить аутентификацию и выполнять произвольные команды в базовой операционной системе маршрутизаторов Cisco Small Business RV016, RV042, RV042G и RV082.

Cisco оценила CVE-2023-20025 как критическую и заявила, что ее группа реагирования на инциденты, связанные с безопасностью продукта (PSIRT), осведомлена о PoC-эксплойте, доступном «в дикой природе» (ITW).

Несмотря на это, компания также заявила, что не выпускала и не будет выпускать обновления программного обеспечения, устраняющие эту уязвимость. На данный момент Cisco не обнаружила доказательств того, что эта цепочка эксплойтов используется в реальных атаках.

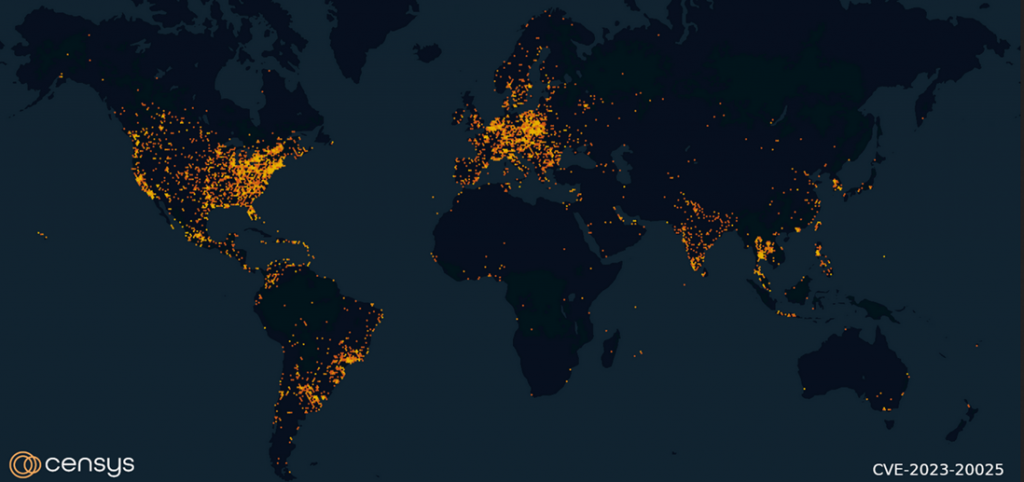

После того, как стало известно, что вышеупомянутые модели останутся без патча безопасности, компания Censys обнаружила в сети почти 20 тысяч уязвимых маршрутизаторов Cisco RV016, RV042, RV042G и RV082. Данные были получены во время анализа специалистами компании HTTP/HTTPS сервисов.

Карта маршрутизаторов, уязвимых к CVE-2023-20025

Несмотря на то, что эти маршрутизаторы больше не будут получать обновления безопасности, Cisco заявила, что пользователи по-прежнему могут защитить свои устройства от атак, отключив веб-интерфейс управления и заблокировав доступ к портам 443 и 60443.

Если вы сами являетесь владельцем одного из уязвимых роутеров, стоит сделать следующее:

- Войти в веб-интерфейс управления маршрутизатора

- Выбрать «Брандмауэр» → «Общие» и снять флажок с пункта «Удаленное управление».

А по

https://www-cisco-com.translate.goog..._x_tr_pto=wapp было бы неплохо закрыть доступ к портам 443 и 60443.

Cisco также заявила, что не будет исправлять критическую ошибку обхода аутентификации, затрагивающую несколько старых моделей, и посоветовала пользователям переходить на маршрутизаторы RV132W, RV160 или RV160W, которые все ещё поддерживаются компанией.