CrushFTP уведомила пользователей о критической уязвимости в своей системе передачи файлов, которая позволяет злоумышленникам получить неаутентифицированный доступ к серверу через открытые HTTP(S)-порты. Уязвимость затрагивает серверы, доступные из Интернета, и требует немедленного обновления.

Согласно письму, разосланному клиентам 21 марта 2025 года,

https://www.ptsecurity.com/ru-ru/research/threatscape/обнаружена во всех версиях CrushFTP v11. Ранее выпущенные версии, по информации из письма, под угрозой не находятся. Однако опубликованная в тот же день рекомендация по безопасности противоречит этому утверждению — в ней указано, что уязвимость присутствует и в версиях v10. Первыми об этом

https://www.rapid7.com/blog/post/202...ve-2025-29927/специалисты Rapid7, что вызвало дополнительную обеспокоенность среди клиентов.

Суть проблемы заключается в том, что при наличии открытого HTTP(S)-порта

https://www.ptsecurity.com/ru-ru/res...hacker-groups/может получить доступ к серверу без прохождения процедуры аутентификации. Решением может служить либо установка обновления до версии CrushFTP v11.3.1 и выше, либо активация функции DMZ, которая размещает сервер в демилитаризованной зоне и тем самым снижает риск эксплуатации уязвимости.

Компания подчеркнула, что клиенты должны срочно установить обновление. Для тех, кто не может обновиться немедленно, рекомендуется включить DMZ-функциональность, обеспечивающую временную защиту до выхода исправления. CrushFTP пообещала в ближайшее время зарегистрировать уязвимость в базе данных CVE, что позволит официально отслеживать её статус и распространение.

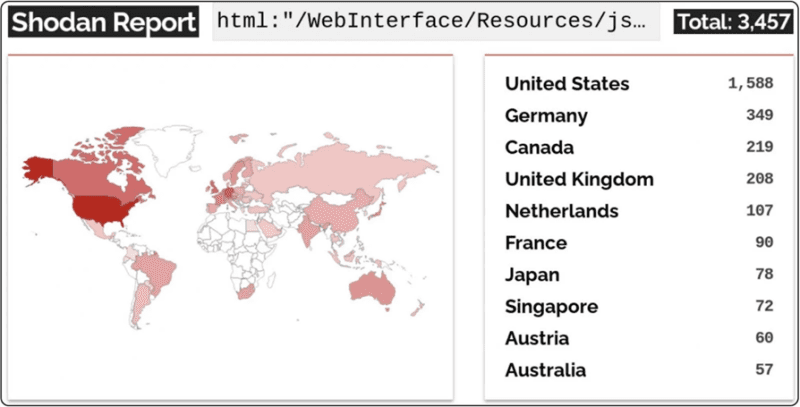

Доступные через интернет экземпляры CrushFTP (Shodan)

По данным Shodan, более 3400 серверов CrushFTP в настоящее время имеют публично доступный веб-интерфейс, что делает их потенциальными мишенями. Неизвестно, какая часть из них уже получила исправление.

Это не первый случай, когда CrushFTP сталкивается с серьёзными проблемами безопасности. В апреле 2024 года

https://www.securitylab.ru/news/547786.php уязвимость нулевого дня (CVE-2024-4040), которую активно эксплуатировали злоумышленники. Тогда атаки были направлены на обход изолированной файловой системы и загрузку системных файлов. В атаках прослеживалась политически мотивированная разведывательная активность, направленная на американские организации.

https://www.securitylab.ru/news/557709.php