Специалисты зафиксировали новый всплеск активности зловредного софта.

Вредоносная кампания Emotet продолжается после затишья длиной в 3 месяца. Вредоносные электронные письма начали приходить людям по всему миру.

Emotet — известная вредоносная программа, распространяемая по электронной почте. Она доставляется на целевой компьютер через вредоносные вложения Microsoft Word и Excel. Когда пользователи открывают эти документы и включают использование макросов, Emotet DLL загружается в память, после чего тихо ожидает указаний от удаленного C2-сервера.

В конце концов, вредоносное ПО начинает похищать электронные письма и контакты жертв для использования в будущих кампаниях Emotet или загружать дополнительные полезные нагрузки, такие как Cobalt Strike или другое вредоносное ПО.

Хотя Emotet считалась одной из самых распространенных вредоносных программ в прошлом, её кампания постепенно сбавляла обороты. Последняя спам-операция наблюдалась в ноябре 2022 года.

Вчера, 7 марта, компания по кибербезопасности Cofense и группа Cryptolaemus предупредили , что ботнет Emotet снова возобновил отправку электронных писем.

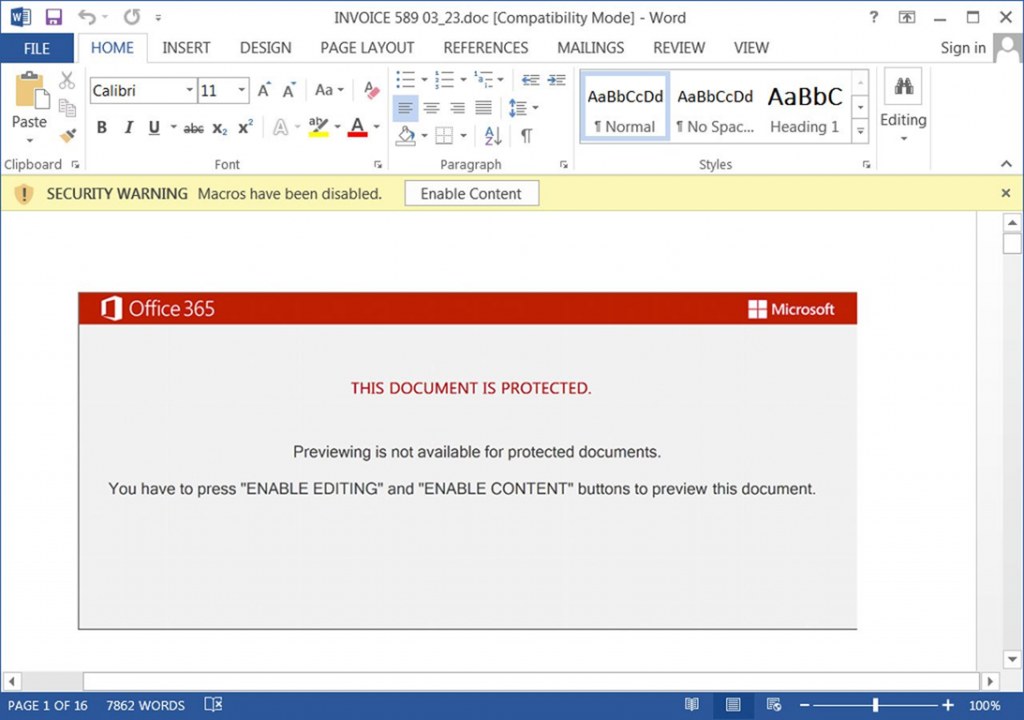

В текущей кампании злоумышленники используют электронные письма, якобы содержащие документы налогового учёта. ZIP-архивы, прикреплённые к письмам, весят по 500 и более мегабайт. Это раздутые документы Word, их вес искусственно увеличен, чтобы затруднить сканирование антивирусными решениями. В документах используется шаблон Emotet «Red Dawn», предлагающий пользователям включить содержимое файла, чтобы оно «правильно отображалось».

Вредоносный документ Microsoft Word с использованием шаблона Red Dawn

Эти зловредные документы содержат целую кучу различных макросов, которые загружают загрузчик Emotet в виде DLL с вредоносных сайтов, многие из которых являются взломанными блогами WordPress.

После загрузки Emotet сохраняется в папке со случайным именем в папке %LocalAppData% и запускается с помощью regsvr32.exe. После запуска вредоносное ПО работает в фоновом режиме, ожидая команд, которые, вероятно, установят дополнительные полезные нагрузки на компьютер. Эти атаки обычно приводят к краже данных и полномасштабным атакам программ-вымогателей.

Специалисты Cofense сообщили, что конкретно в этой кампании пока не видели никаких дополнительных полезных нагрузок. Вредоносное ПО просто собирает данные для будущих спам-кампаний.

Чтобы не попасться на крючок мошенников, достаточно просто не запускать файлы Microsoft Office и прочие документы сомнительного происхождения. Это с большой вероятностью обезопасит ваши данные, время и нервы, не позволив злоумышленникам совершить задуманное.