Подменяя и скрывая файлы, новый вариант PlugX теперь будет быстро распространяться на многие системы.

Исследователи кибербезопасности Palo Alto Networks Unit 42 обнаружили новый образец PlugX, который незаметно заражает подключенные съемные USB-носители с целью распространения вредоносного ПО на дополнительные системы».

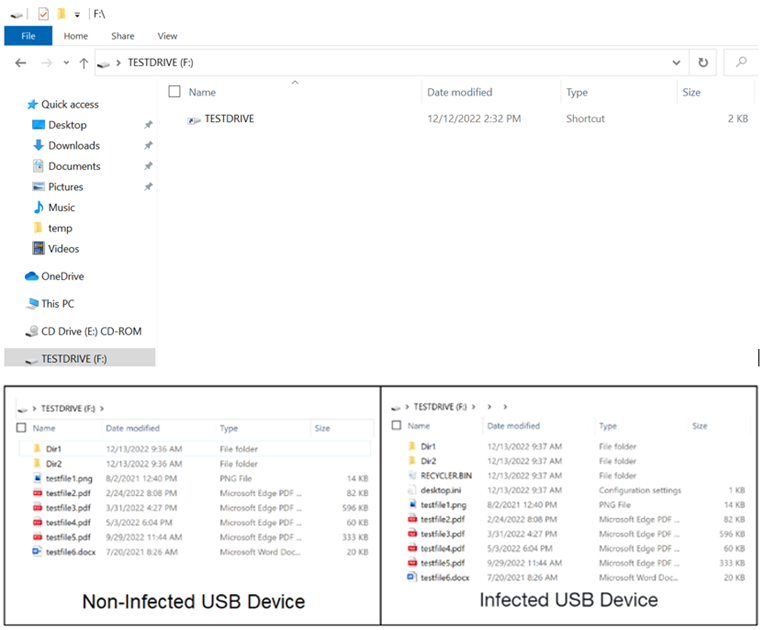

Червь PlugX заражает USB-устройства, скрывая свою активность от файловой системы Windows, то есть пользователь не будет знать, что его USB-устройство заражено или уже используется для кражи данных из целевой сети.

USB-вариант PlugX использует особый символ Unicode U+00A0 (неразрывный пробел « »), чтобы скрыть файлы на подключённом USB-устройстве. Пробел скрывает имя вредоносного каталога, а не оставляет безымянную папку в Проводнике.

В конечном итоге LNK-ярлык, созданный в корневой папке USB-накопителя, используется для запуска вредоносного ПО из скрытого каталога. Образец PlugX не только внедряет вредоносное ПО на хост, но и копирует его на любое подключённое USB-устройство, замаскировав его внутри папки корзины.

Файл ярлыка называется также, как и USB-устройство, и имеет значок локального диска, а существующие файлы в корне съемного устройства перемещаются в скрытую папку, созданную внутри папки «ярлык».

Каждый раз, когда пользователь нажимает на ярлык файла с зараженного USB, PlugX запускает проводник Windows и передает путь к каталогу в качестве параметра. Затем файлы на USB-устройстве отображаются из скрытых каталогов, а вредоносное ПО PlugX заражает хост.

Этот метод атаки основан на том, что Проводник Windows по умолчанию не показывает скрытые элементы. Атака примечательна тем, что вредоносные файлы в «корзине» не отображаются, если этот параметр включен. Это означает, что их можно увидеть только в Unix-подобной ОС, такой как Ubuntu, или смонтировав USB-устройство в инструменте для форензики.

Новые файлы, записанные в корневую папку USB-устройства после заражения, перемещаются в скрытую папку. Поскольку файл ярлыка Windows имитирует файл USB-устройства, а вредоносное ПО отображает файлы жертвы, пользователь невольно продолжает распространять вредоносное ПО PlugX.

Unit 42 также обнаружила второй вариант PlugX, который, помимо заражения USB-устройств, дополнительно копирует все файлы Adobe PDF и Microsoft Word с хоста в другую скрытую папку на USB-устройстве, созданную вредоносным ПО.

Благодаря последней разработке PlugX присоединяется к другим семействам вредоносных программ, таким как ANDROMEDA и Raspberry Robin , которые добавили возможность распространения через зараженные USB-накопители. Это означает, что разработка PlugX все еще процветает, по крайней мере, среди некоторых технически квалифицированных злоумышленников, и остается активной угрозой.