Как злоумышленники внедряют скрытый бэкдор в SFX-архивы.

Специалисты компании Crowdstrike сообщают , что злоумышленники внедряют бэкдоры в самораспаковывающиеся архивы WinRAR, избегая обнаружения средств безопасности.

Самораспаковывающиеся архивы (SFX), созданные с помощью WinRAR или 7-Zip, по сути, представляют собой исполняемые файлы, которые содержат архивированные данные и встроенную заглушку для распаковки (код для распаковки).

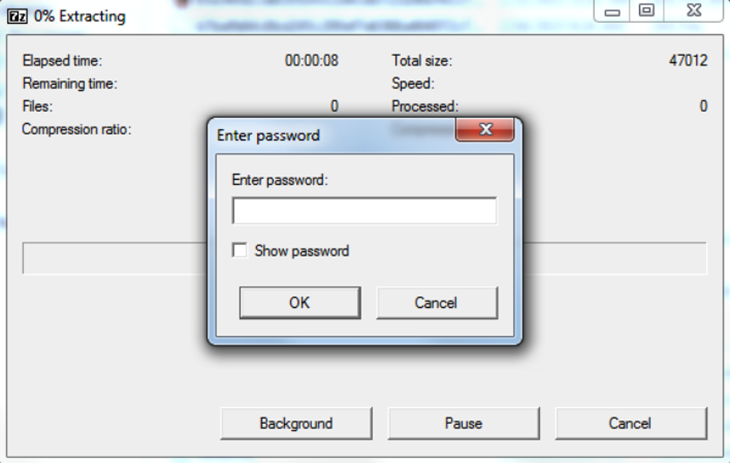

SFX-файлы также могут быть защищены паролем для предотвращения несанкционированного доступа. Цель SFX-файлов — упростить распространение архивных данных среди пользователей, у которых нет утилиты для извлечения пакета.

Вредоносная функция SFX-файла заключается в злоупотреблении параметрами установки WinRAR для запуска PowerShell, командной строки Windows (cmd.exe) и диспетчера задач с системными привилегиями.

Защищенный паролем SFX-архив

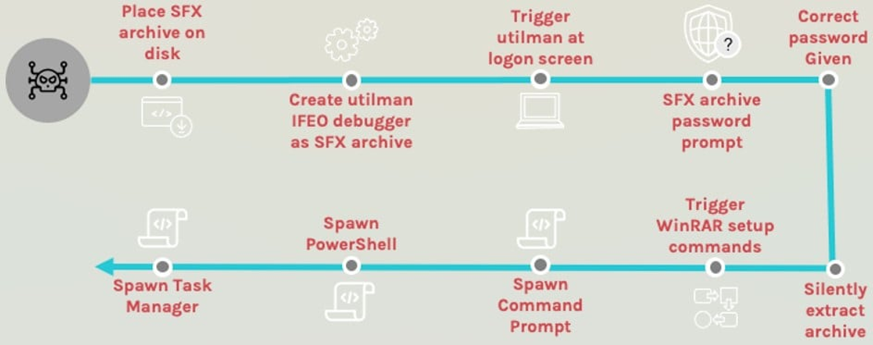

Эксперты Crowdstrike обнаружили злоумышленника, который использовал украденные учетные данные, чтобы настроить файл «utilman.exe» для запуска запароленного SFX-архива, который ранее был внедрен в систему.

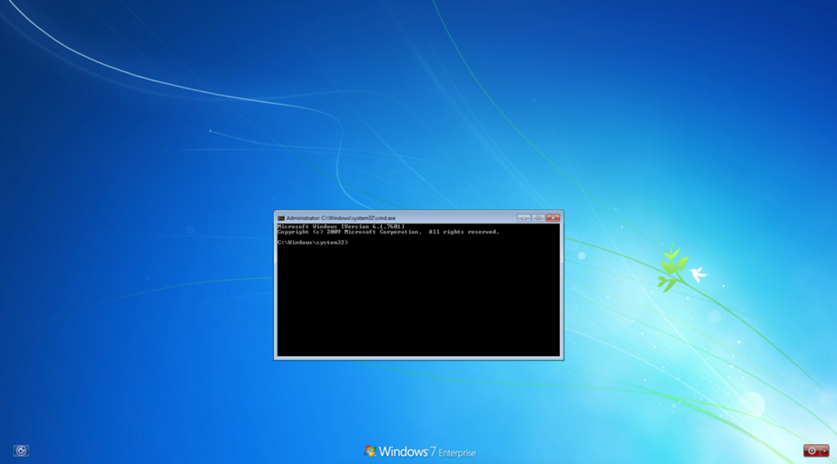

Utilman — это приложение специальных возможностей, которое можно запустить до входа пользователя в систему. Хакеры часто используют его для обхода системной аутентификации.

Утилита Utilman на экране входа в систему

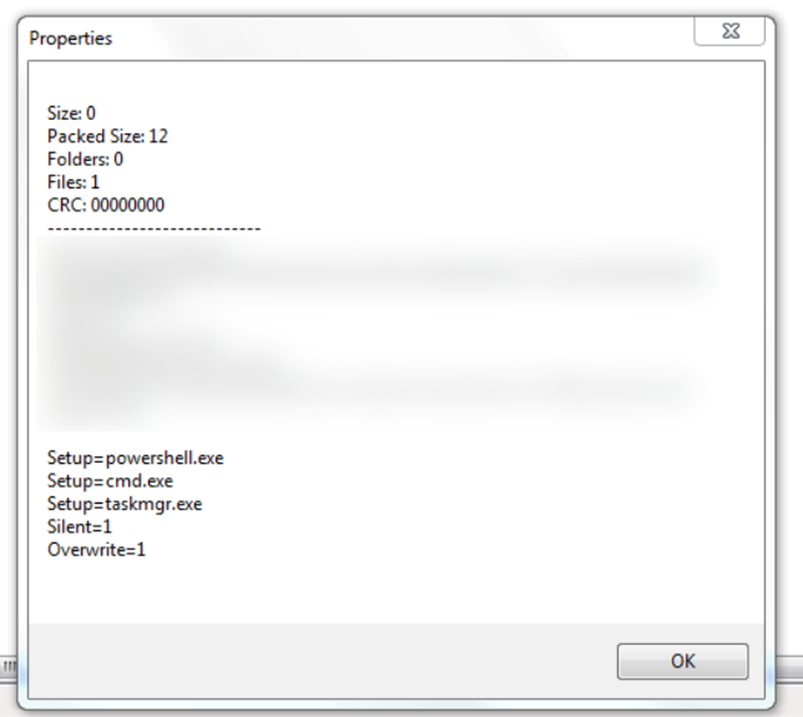

SFX-файл, который запускается с помощью «utilman.exe», содержит пустой текстовый файл-приманку. Также файл содержит заранее добавленные команды для создания SFX-архива, которые выполняются после того, как жертва распаковала архив.

Команды, добавленные в настройки архива

Злоумышленник настроил SFX-архив таким образом, чтобы в процессе извлечения диалоговое окно не отображалось. Хакер также добавил команды запуска PowerShell, командной строки (cmd.exe) и диспетчера задач (taskmgr.exe).

WinRAR предлагает набор расширенных параметров SFX, которые позволяют автоматически запускать исполняемые файлы, а также перезаписывать существующие файлы в папке назначения.

Эксперты Crowdstrike объясняют, что, поскольку SFX-архив можно запустить с экрана входа в систему, у злоумышленника фактически есть постоянный бэкдор, к которому можно получить доступ для запуска PowerShell, командной строки Windows и диспетчера задач с привилегиями «NT AUTHORITY\SYSTEM», при условии, что был введён правильный пароль для входа в систему.

Цепочка атаки

Этот тип атаки, скорее всего, останется незамеченным традиционным антивирусным ПО, которое ищет вредоносную программу внутри архива, а по поведению заглушки декомпрессора SFX-архива. Стоит отметить, что в проведённых тестах Защитник Windows среагировал при создании SFX-архива, настроенного на запуск PowerShell после извлечения. Агент безопасности Защитника Windows пометил исполняемый файл как вредоносный скрипт под названием Wacatac, и поместил его в карантин.

Исследователи советуют пользователям уделять особое внимание SFX-архивам и использовать соответствующее ПО для проверки содержимого архива и поиска потенциальных сценариев или команд, запланированных для запуска при извлечении.