Вредонос NOOPDOOR использует двойную стратегию для обхода защиты.

По данным японского центра координации компьютерного реагирования (JPCERT), группа хакеров MirrorFace с 2022 года нацеливается на медиа, политические организации и академические учреждения Японии. А в последнее время злоумышленники также начали атаковать производителей и исследовательские институты. Атаки развиваются от целенаправленных фишинговых рассылок до эксплуатации уязвимостей в продуктах Array AG и FortiGate.

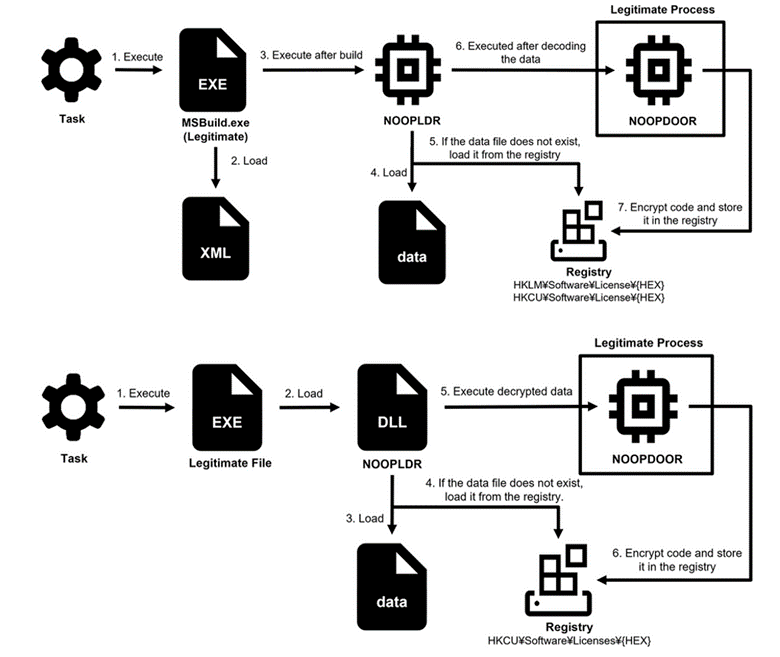

Хакеры используют вредоносное программное обеспечение NOOPDOOR и различные инструменты для кражи данных после проникновения в сеть. NOOPDOOR представляет собой шелл-код, который внедряется в легитимные приложения двумя методами.

Первый метод подразумевает запуск NOOPDOOR с помощью XML-файла, содержащего замаскированный код, который компилируется и выполняется с использованием MSBuild. Этот способ сохраняет зашифрованные данные в определённых регистрах для последующего использования.

Второй метод использует DLL-файл для подгрузки NOOPLDR в легитимные приложения, скрывая свои действия через сложные методы обфускации кода. Оба типа извлекают зашифрованные данные из файлов или реестра, расшифровывая их с помощью AES-CBC на основе системной информации.

Оба метода атаки NOOPLDR (XML наверху, DLL внизу)

Образцы NOOPLDR различаются по формату (XML и DLL) и способам внедрения в процессы Windows. XML-образцы в основном используют легитимные процессы для выполнения и хранят зашифрованные полезные нагрузки в реестре. DLL-образцы показывают более сложное поведение, включая установку служб и скрытие в реестре.

Некоторые образцы используют процесс «wuauclt.exe» для инъекций, другие полагаются на «lsass.exe», «svchost.exe» и «vdsldr.exe». DLL-варианты также применяют обфускацию Control Flow Flattening (CFF), усложняя анализ. Для деобфускации JPCERT/CC предлагает Python-скрипт на GitHub.

NOOPDOOR может общаться по порту 443 с использованием алгоритма генерации доменов (DGA) и получать команды через порт 47000. Помимо стандартных действий, таких как передача и выполнение файлов, NOOPDOOR может манипулировать временными метками файлов, что затрудняет судебные расследования.

Хакеры стремятся получить сетевые учётные данные Windows, анализируя дампы памяти процессов, базу данных NTDS.dit контроллера домена и чувствительные разделы реестра (SYSTEM, SAM, SECURITY).

После получения администраторских привилегий в сети Windows, хакеры распространяют вредоносное ПО через SMB и запланированные задачи, нацеливаясь на файловые серверы, AD и серверы управления антивирусом.

После проникновения, злоумышленники проводят разведку, используя команды auditpol, bitsadmin и dfsutil. Они извлекают данные с помощью WinRAR и SFTP, после предварительного сканирования файлов с командами «dir /s» и атаки на OneDrive, Teams, IIS и другие сервисы.

Изощрённость хакерских методов MirrorFace показывает, что кибербезопасность — это не статичное состояние, а динамичный процесс. Организациям недостаточно полагаться на существующие системы защиты; необходимо постоянно анализировать новые угрозы и адаптировать стратегии безопасности, чтобы оставаться на шаг впереди злоумышленников.

Code:

https://blogs.jpcert.or.jp/en/2024/07/mirrorface-attack-against-japanese-organisations.html