Как трояны получают контроль над смартфоном через диалоговое окно.

Исследователи из компании CYFIRMA

предупредили о новой волне атак с использованием вредоносных Android-приложений, которые маскируются под официальные банковские клиенты, чтобы красть данные пользователей, перехватывать сообщения и совершать несанкционированные финансовые операции. По словам аналитиков, эти программы особенно активно нацелены на клиентов индийских банков и используют продвинутые методы маскировки и обхода защиты. Основной вредонос распространяется через фальшивые сайты, мессенджеры, фишинговые сообщения и даже поддельные обновления системы.

После установки приложение запрашивает критически важные разрешения и незаметно для пользователя запускает скрытую активность. Вредонос может читать и отправлять SMS, перехватывать одноразовые коды и уведомления, отслеживать телефонные звонки и собирать данные о SIM-картах. Он использует Firebase как канал управления и хранения украденной информации, а также применяет методы автозапуска при перезагрузке устройства для сохранения присутствия.

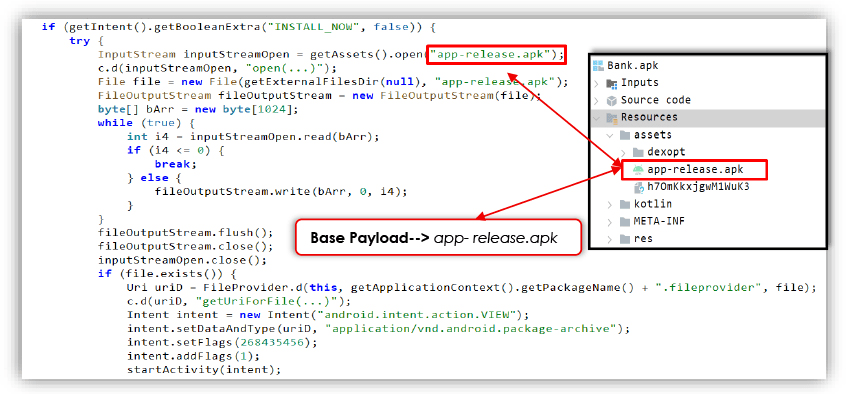

Одна из особенностей атаки — её модульная архитектура. Вредонос состоит из двух частей: дроппера и основного полезного компонента. Сначала загружается APK-дроппер, который использует скрытый механизм установки и имитирует действия обычного приложения. После этого, с помощью специально настроенного интерфейса, пользователь обманом перенаправляется к установке второго APK-файла, в котором содержатся функции кражи данных. Главный компонент скрывается из списка приложений, не показывает иконку и работает полностью в фоновом режиме.

Механизмы социальной инженерии играют ключевую роль. Пользователю показываются фальшивые формы ввода, полностью имитирующие интерфейс реального банковского приложения. При этом проверяются даже длина номера телефона и пин-кода, что усиливает ощущение подлинности. Собранные данные, включая CVV, номера карт, MPIN и одноразовые коды, отправляются в облачную базу Firebase. Оттуда злоумышленники получают доступ к конфиденциальной информации и могут управлять заражёнными устройствами.

Анализ также показал, что вредонос способен выполнять удалённые команды через push-уведомления, автоматически включать переадресацию звонков, выполнять USSD-запросы и использовать разрешения системы для сбора метаданных. Использование Firebase делает командно-контрольную инфраструктуру незаметной, так как сервис предоставляется бесплатно и не требует аутентификации по умолчанию.

Распространение таких приложений осуществляется через множество каналов. Среди них — фальшивые сайты банков, SEO-манипуляции, заражённые сторонние магазины приложений, вредоносные QR-коды и NFC-метки. Иногда такие приложения маскируются под системные утилиты, например, обновления Play Protect или менеджеры батареи. В некоторых случаях вредонос может быть предустановлен на дешёвых устройствах или распространяться через USB при физическом доступе к телефону.

Специалисты CYFIRMA призывают пользователей отключить возможность установки приложений из неизвестных источников и не переходить по подозрительным ссылкам в SMS и мессенджерах. Они также рекомендуют использовать решения класса EDR для мобильных устройств, которые способны отслеживать поведение приложений в реальном времени. Для банков и телеком-компаний предлагается интеграция с системами угрозоориентированной фильтрации трафика и активный мониторинг злоупотреблений облачными платформами.

По мнению экспертов, эта кампания демонстрирует высокий уровень подготовки атакующих и уязвимость экосистемы Android в условиях отсутствия централизованного контроля. Малейшая неосторожность со стороны пользователя может привести к полной компрометации его финансовых данных.

@ SecurityLab