Вредонос не имеет классической записки с выкупом — как же жертвам узнать, кому платить за дешифровку?

Согласно последнему отчёту специалистов SentinelOne, злоумышленники, стоящие за вредоносной вымогательской кампанией CatB, используют в своих атаках метод, называемый «DLL Hijacking» ( Подмена DLL ) для избежания обнаружения и запуска полезной нагрузки.

Вымогатель CatB (также известный как CatB99 или Baxtoy) появился в конце прошлого года и, по данным исследователей, является «эволюцией или прямым ребрендингом» другого штамма программы-вымогателя, известного как Pandora. Использование Pandora ранее было приписано группе злоумышленников Bronze Starlight (DEV-0401, Emperor Dragonfly), базирующейся в Китае.

Одной из ключевых характеристик CatB является использование метода подмены DLL через законную службу Microsoft Distributed Transaction Coordinator (MSDTC), которая используется хакерами для извлечения и запуска полезной нагрузки программы-вымогателя. Также вредонос может определить, не запущен ли он в виртуальной среде, чтобы изменить своё поведение в «песочнице» и сбить с толку исследователей кибербезопасности.

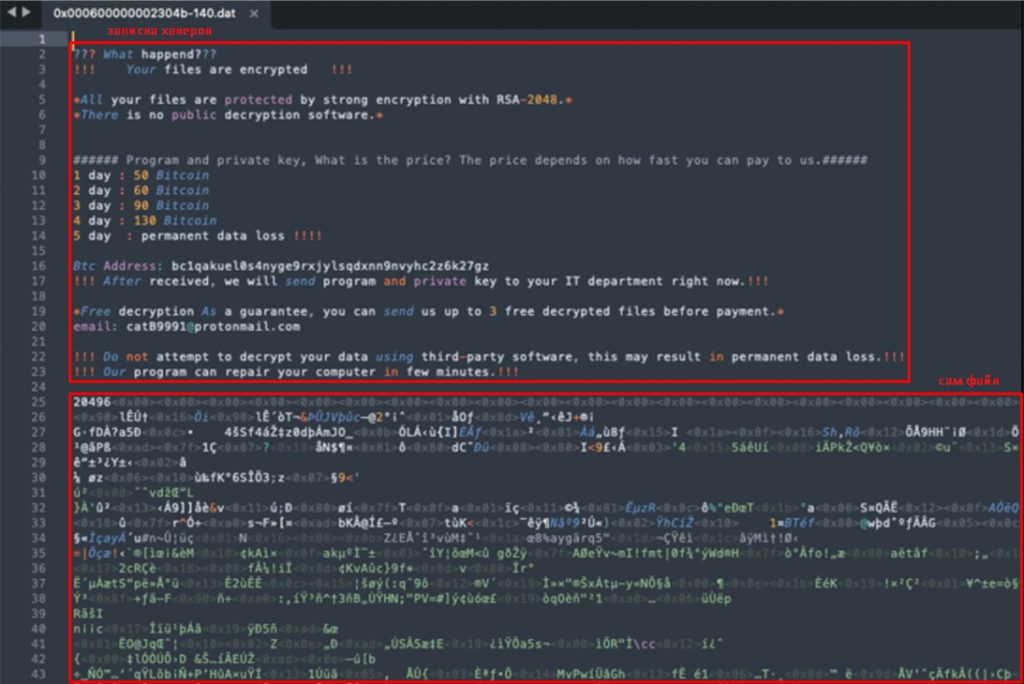

Одним из забавных аспектов программы-вымогателя является отсутствие отдельной записки с требованием выкупа. Вместо этого в «шапку» каждого зашифрованного файла прописывается сообщение с адресом криптокошелька злоумышленников и необходимой суммой перевода.

Записка хакеров, встроенная прямо в зашифрованный файл

Еще одной особенностью вредоносного ПО является способность собирать конфиденциальные данные, такие как пароли, закладки, историю из популярных веб-браузеров Google Chrome, Microsoft Edge, Internet Explorer и Mozilla Firefox.

«CatB присоединился к длинному ряду программ-вымогателей, которые используют новые методы и нетипичное поведение, вроде добавления записок с выкупом прямо в зашифрованные файлы», — заявил исследователь компании SentinelOne.

Это не первый известный случай использования службы MSDTC в злонамеренных целях. Например, в мае 2021 года компания Trustwave сообщала о вредоносном ПО, получившем название Pingback, в котором использовался тот же метод для обхода решений безопасности и обеспечения постоянства в целевой системе.