Атаки идут на компании из США, Венесуэлы, Испании и Саудовской Аравии.

Microsoft сообщила, что группировка-вымогатель RansomEXX активно эксплуатирует критическую

https://www.ptsecurity.com/ru-ru/research/threatscape/нулевого дня в системе Common Log File System (CLFS) в Windows, позволяющую получить привилегии SYSTEM на атакуемых устройствах.

Уязвимость получила идентификатор

https://msrc.microsoft.com/update-gu...CVE-2025-29824 и была устранена во время апрельского вторника патчей, однако ранее использовалась в ограниченном числе атак.

Речь идёт об ошибке типа use-after-free, благодаря которой локальный атакующий с минимальными правами может получить доступ к системному уровню без необходимости взаимодействия со стороны пользователя. Несмотря на выпуск обновлений для большинства версий Windows, патчи для Windows 10 x64 и 32-битных систем пока отложены — они появятся позже.

По данным

https://www.microsoft.com/en-us/secu...ware-activity/, жертвами стали организации из США (сферы ИТ и недвижимости), финансовый сектор Венесуэлы, испанская софтверная компания, а также ритейл-компании в Саудовской Аравии.

Компания уточняет, что пользователи Windows 11 версии 24H2 не подвержены атакам, несмотря на наличие уязвимости в системе. Microsoft настоятельно рекомендует установить обновления безопасности как можно скорее.

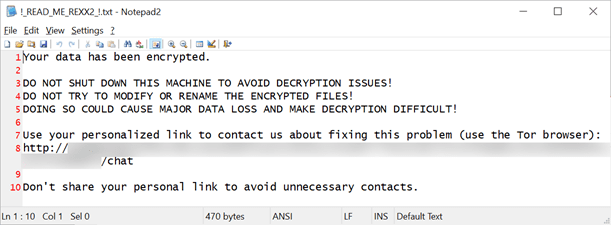

Ответственность за атаки возложена на группировку RansomEXX, также известную как Storm-2460. Сначала злоумышленники устанавливали бэкдор PipeMagic, с помощью которого внедряли эксплойт CVE-2025-29824, вредоносное ПО-вымогатель и размещали записки с требованием выкупа под названием !_READ_ME_REXX2_!.txt после шифрования файлов.

https://www.kaspersky.com/about/pres...pt-application ,

https://www.securitylab.ru/news/552962.phpможет собирать конфиденциальную информацию, предоставлять полный удалённый доступ к заражённым устройствам и использоваться для дальнейшего распространения вредоносного ПО внутри сети жертвы.

В 2023 году эксперты Лаборатории Касперского столкнулись с этим бэкдором в ходе расследования

https://www.securitylab.ru/news/544807.php . Тогда преступники использовали другую уязвимость нулевого дня в драйвере CLFS —

https://msrc.microsoft.com/update-gu...CVE-2023-28252 , позволяющую повысить привилегии.

https://www.securitylab.ru/news/558156.php