Аналитики компании F6

обнаружили новый вымогательский сервис Pay2Key, распространяемый по схеме RaaS (Ransomware as a Service) и построенный на базе шифровальщика Mimic.

Исследователи пишут, что, невзирая на негласные правила, запрещающие «работать по RU», партнеры Pay2Key пытаются атаковать компании в России. Так, весной 2025 года Pay2Key использовался как минимум в трех кампаниях, нацеленных на российские организации в сферах ритейла, финансов, ИТ и строительства.

Первые следы активности и реклама Pay2Key появились в феврале 2025 года, когда пользователь с ником lsreactive опубликовал на хак-форуме объявление о запуске нового RaaS.

Эксперты отмечают, что на одном из хак-форумов партнерам RaaS-сервиса обещали среднемесячный заработок от 1,5 млн рублей. Кроме того, уже известны случаи, когда за восстановление доступа участники RaaS-схемы требовали выкуп (в среднем около 170 000 рублей).

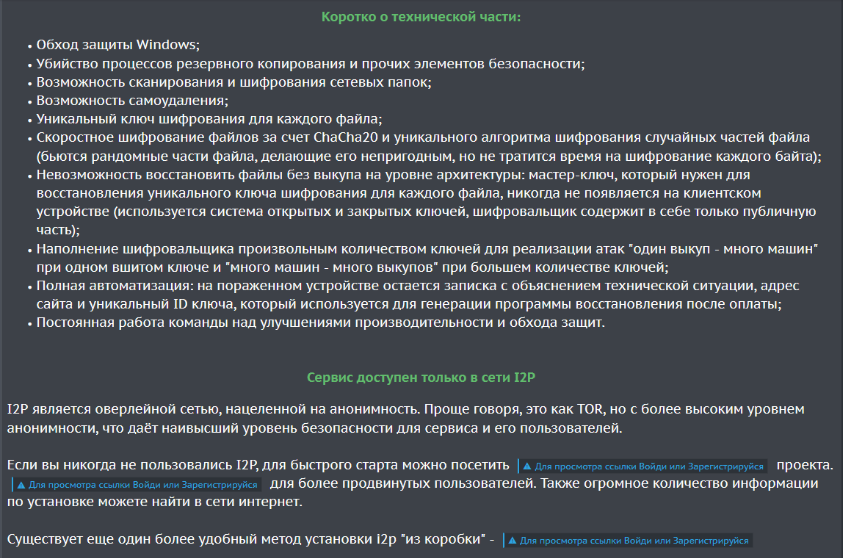

Сервис работает в I2P (Invisible Internet Project), а в арсенале атакующих — SFX-архивы, фишинг, легитимные утилиты и продвинутые способы обхода антивирусной защиты. К примеру, для противодействия детектированию средствами защиты и анализу шифровальщик Pay2Key защищен протектором Themida.

Как уже было сказано выше, исследователи связывают Pay2Key с малварью Mimic, которую, в свою очередь, называют «одной из самых сложных современных программ-вымогателей».

Аналогично Mimic на компьютер жертвы Pay2Key попадает в виде самораспаковывающегося 7-Zip-архива (7-Zip SFX). Для поиска шифруемых файлов применяется легитимная программа Everything и ее API.

Шифрование данных осуществляется с использованием алгоритма потокового шифрования ChaCha20, для получения ключа ChaCha20 используется реализация протокола Диффи-Хеллмана на эллиптических кривых (ECDH) X25519.

В отличие от других программ-вымогателей Mimic/Pay2Key не генерирует на хосте сессионные ключи, шифруя затем сессионный закрытый ключ с помощью открытого мастер-ключа, но вместо этого использует в качестве сессионного ключа случайно выбранный из готового набора, содержащегося в коде шифровальщика. Для проведения массовых атак программы-вымогатели Mimic/Pay2Key содержат большое количество сессионных ключей.

В феврале текущего года распространялся Pay2Key версии 1.1, а на настоящий момент актуальной является версия 1.2.

Свои атаки, направленные против российских организаций, партнеры Pay2Key строят на фишинговых кампаниях. Так, мартовская и майская кампании были нацелены на ритейл, организации в сфере строительства и разработки программного обеспечения, а целью апрельской атаки стала сфера финансов.

Темы вредоносных писем были разнообразными: от коммерческого предложения и подтверждения учетных данных до «забора с колючей проволокой» и «памятника для мемориального комплекса скважины».

«Количество атак на российские компании с помощью программ-вымогателей постоянно растет, вместе с этим растет и количество группировок. Несмотря на тот факт, что основные злоумышленники, атакующие российские компании так или иначе политически мотивированы, а в своих атаках используют программы-вымогатели, основанные на утекших инструментариях таких шифровальщиков как LockBit и Babuк, появляются и новые, не похожие на всех группировки. Стоит отметить, что на форумах появляется все больше объявлений о создании RaaS-сервисов, более того, новые группировки все чаще отходят от негласного правила не атаковать СНГ. За счет роста конкуренции на теневом рынке злоумышленники постоянно пытаются доработать и сделать уникальным свой RaaS-проект, дабы привлечь еще больше потенциальных партнеров», — заключают эксперты.

|

@ xakep.ru