В Group-IB

рассказали, что хакерская группа UNC2891 (она же LightBasin), использовала Raspberry Pi с поддержкой 4G для проникновения в сеть банка и обхода защитных систем. Одноплатник был подключен к тому же сетевому коммутатору, что и банкомат, и это создало канал во внутреннюю сеть банка, позволяя злоумышленникам осуществлять боковое перемещение и устанавливать бэкдоры.

По данным исследователей, которые обнаружили компрометацию в ходе расследования подозрительной активности в сети банка, целью этой атаки был спуфинг авторизации банкомата и выполнение операций по снятию наличных.

Хотя атака LightBasin не удалась, исследователи отмечают, что инцидент является редким примером продвинутой гибридной атаки (сочетающей физический и удаленный доступ), где также использовалось сразу несколько методов антифорензики.

Группировка LightBasin, активная с 2016 года, не впервые атакует банковские системы. К примеру, еще в 2022 году эксперты компании Mandiant

сообщали о новом на тот момент Unix-рутките Caketap, созданном для работы на системах Oracle Solaris, используемых в финансовом секторе.

Тогда исследователи пришли к выводу, что конечная цель Caketap — перехват данных проверки банковской карты и PIN-кода со взломанных серверов банкоматов и последующее использование этой информации для несанкционированных транзакций.

Сообщения, которые перехватывал Caketap, были предназначены для Payment Hardware Security Module (HSM), защищенного от несанкционированного доступа аппаратного устройства, используемого в банковской сфере для создания, управления и валидации криптографических ключей PIN-кодов, магнитных полос и чипов EMV.

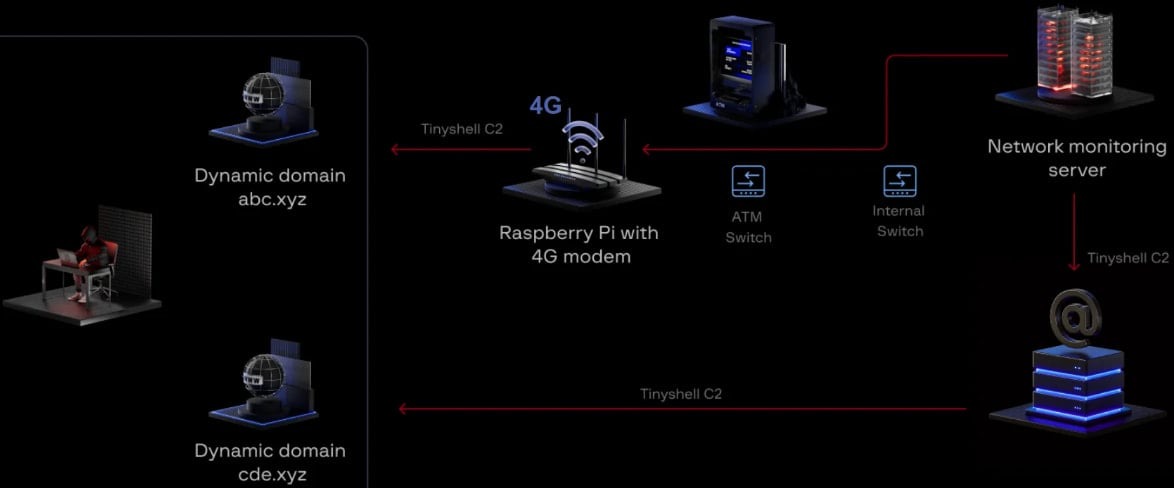

В атаке, обнаруженной Group-IB, участники LightBasin получили физический доступ к отделению неназванного банка либо самостоятельно, либо, подкупив одного из сотрудников, который помог хакерам разместить Raspberry Pi с 4G-модемом на том же сетевом коммутаторе, что и банкомат. Это позволило злоумышленникам поддерживать постоянный удаленный доступ к внутренней сети банка в обход брандмауэров.

На Raspberry Pi был установлен бэкдор TinyShell, который злоумышленник использовал для создания канала связи с управляющем сервером через мобильную сеть.

На последующих этапах атаки злоумышленники переместились на сервер мониторинга сети (Network Monitoring Server), который имел широкие возможности для подключения к банковскому дата-центру.

Оттуда злоумышленники переместились на почтовый сервер, который имел прямой доступ в интернет, и сохраняли присутствие в сети организации даже после обнаружения и удаления Raspberry Pi.

Бэкдоры, которые злоумышленники использовали для бокового перемещения, были названы lightdm, чтобы имитировать легитимный менеджер LightDM, используемый в Linux-системах. Еще одним элементом, способствовавшим высокой степени скрытности, было монтирование альтернативных файловых систем (tmpfs и ext4) поверх путей /proc/[pid] вредоносных процессов. Это позволяло скрыть связанные метаданные от forensic-инструментов.

По словам исследователей, конечной целью злоумышленников было развертывание руткита Caketap, однако этот план был сорван, так как атаку обнаружили.

@ xakep.ru