Исследователи

обнаружили новую версию стилера Atomic для macOS (он же AMOS). Теперь малварь поставляется с бэкдором, который позволяет получать доступ к взломанным системам.

Эксперты компании MacPaw изучили бэкдор Atomic после получения информации от независимого ИБ-исследователя g0njxa. Они пишут, что новый компонент позволяет выполнять произвольные команды, «выживает» после перезагрузки и позволяет на неограниченное время сохранить контроль над зараженными хостами.

«Кампании по распространению AMOS уже охватывают более 120 стран. Среди наиболее пострадавших: США, Франция, Италия, Великобритания и Канада, — говорят исследователи. — Версия Atomic с бэкдором позволяет получить полный доступ к тысячам устройств Mac по всему миру».

Впервые Atomic был задокументирован

в апреле 2023 года. Он представляет собой MaaS-угрозу (Malware-as-a-Service, «Малварь-как-услуга»), которую распространяют в Telegram-каналах. Подписка стоит 1000 долларов в месяц. Целью этого вредоноса является хищение файлов macOS, данных криптовалютных расширений и паролей пользователей, хранящихся в браузерах.

В ноябре 2023 года стилер использовался в рамках вредоносной

кампании ClearFake, а в сентябре 2024 года стал применяться хак-группой Marko Polo в

масштабной кампании, направленной против компьютеров Apple.

Аналитики Moonlock сообщают, что в последнее время операторы Atomic сменили тактику. Теперь вредонос распространяется не через фальшивые сайты с пиратским ПО, а при помощи целевого фишинга, направленного на владельцев криптовалют, а также через фейковые приглашения на собеседования.

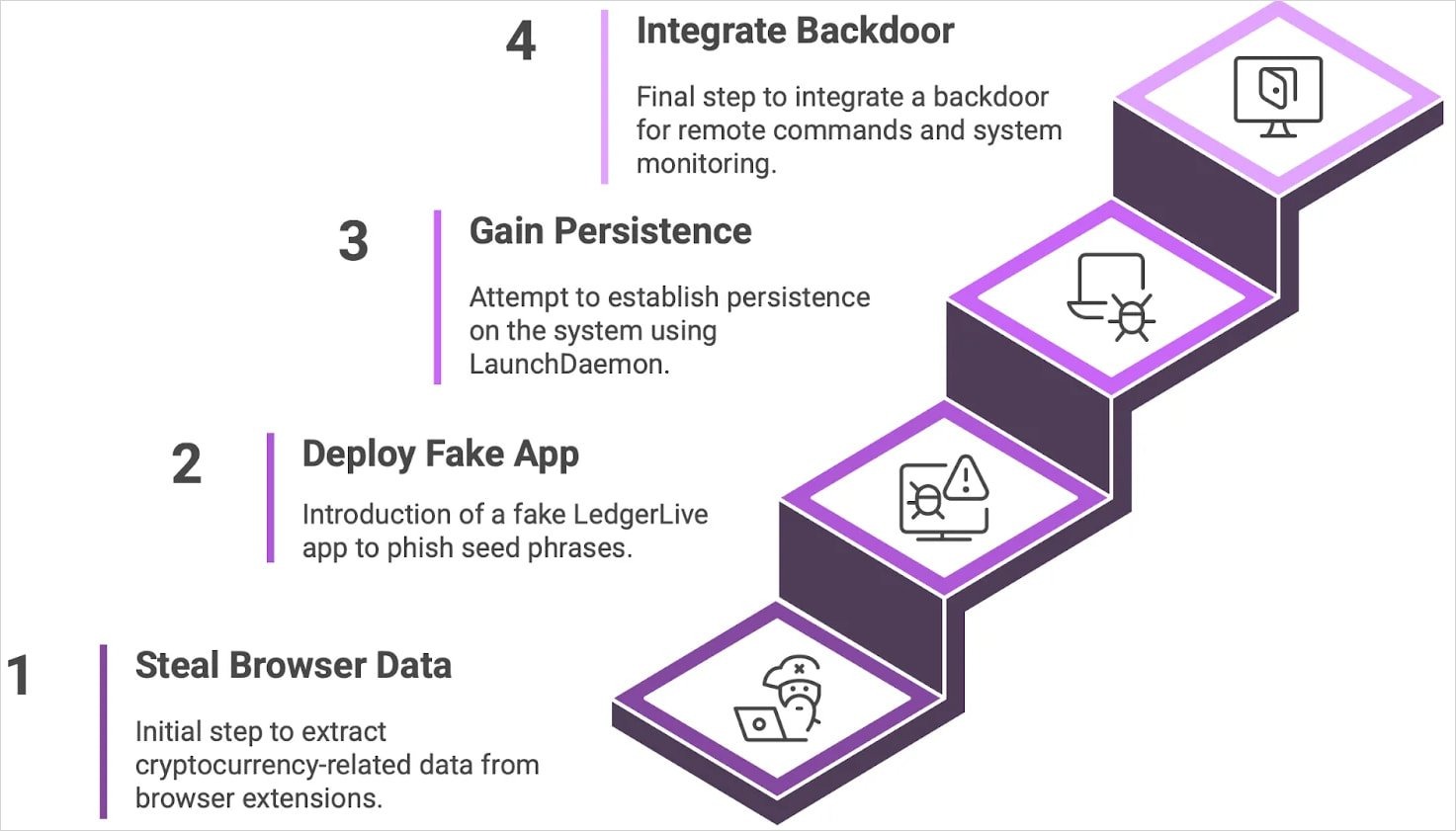

Новая версия малвари оснащена встроенным бэкдором, использует LaunchDaemons для «выживания» после перезагрузки macOS, отслеживает жертв по уникальным ID, а также управляется из новой инфраструктуры.

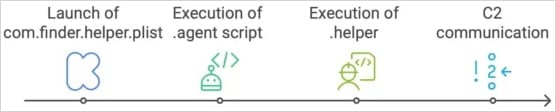

По словам исследователей, основной исполняемый файл бэкдора — бинарник .helper, который загружается и сохраняется после заражения в домашнем каталоге жертвы в виде скрытого файла.

Скрытый скрипт-враппер .agent по кругу запускает .helper от имени текущего пользователя. А чтобы .agent запускался при старте системы, через AppleScript добавляется LaunchDaemon с именем com.finder.helper. Все это выполняется с повышенными привилегиями: малварь похищает пароль пользователя еще на этапе заражения. После этого она может выполнять команды и менять владельца PLIST-файла LaunchDaemon на root:wheel.

Встроенный бэкдор позволяет злоумышленникам удаленно выполнять команды, перехватывать нажатия клавиш, внедрять дополнительные полезные нагрузки или исследовать возможности для бокового перемещения.

Чтобы избежать обнаружения, бэкдор проверяет наличие песочницы или виртуальной машины с помощью system_profiler, а также использует обфускацию строк.

@ xakep.ru