Более 9000 маршрутизаторов Asus были взломаны ботнетом AyySSHush, который также атакует SOHO-роутеры Cisco, D-Link и Linksys.

Эту вредоносную кампанию еще в середине марта 2025 года обнаружили исследователи

GreyNoise. По словам экспертов, эти атаки могут быть связаны с некими правительственными хакерами, хотя конкретные названия группировок в отчете не фигурируют.

По данным экспертов, атаки AyySSHush сочетают в себе брутфорс для подбора учетных данных, обход аутентификации и использование старых уязвимостей для взлома маршрутизаторов Asus, включая модели RT-AC3100, RT-AC3200 и RT-AX55.

В частности, злоумышленники используют старую уязвимость

CVE-2023-39780, связанную с инъекциями команд, чтобы добавить собственный публичный ключ SSH и позволить демону SSH прослушивать нестандартный TCP-порт 53282. Эти изменения позволяют злоумышленникам получить бэкдор-доступ к устройству и сохранить его даже после перезагрузки и обновлений прошивки.

«Поскольку ключ добавляется с помощью официальных функций Asus, это изменение конфигурации сохраняется при обновлении прошивки, — объясняют в GreyNoise. — Если вы подверглись атаке, обновление прошивки не удалит SSH-бэкдор».

|

Исследователи подчеркивают, что атаки AyySSHush получаются особенно скрытными, так как хакеры не используют вредоносное ПО, а также отключают ведение журналов и защиту AiProtection от Trend Micro, чтобы избежать обнаружения.

При этом GreyNoise сообщает об обнаружении всего 30 вредоносных запросов, связанных с этой кампанией, за последние три месяца, тогда как ботнет уже заразил более 9000 маршрутизаторов Asus.

Предполагается, что эта кампания может пересекаться с активностью

Vicious Trap, о которой недавно предупредили аналитики Sekoia. Тогда исследователи отмечали, что злоумышленники применяют уязвимость CVE-2021-32030 для взлома маршрутизаторов Asus.

В целом обнаруженная Sekoia кампания нацелена на SOHO-маршрутизаторы, SSL-VPN, DVR, BMC-контроллеры D-Link, а также устройства Linksys, Qnap и Araknis Networks. Исследователи предполагали, что злоумышленники создают огромную ханипот-сеть из взломанных устройств, и с ее помощью могут «наблюдать за попытками эксплуатации в разных средах, собирать непубличные эксплоиты и 0-day, а также повторно использовать доступ, полученный другими хакерами».

Как и в случае с ViciousTrap, точные цели операторов AyySSHush неясны до конца, поскольку зараженные устройства не используют для DDoS-атак или проксирования вредоносного трафика.

Исследователи отмечают, что разработчики Asus выпустили патчи для уязвимости CVE-2023-39780, однако их доступность зависит от модели конкретного маршрутизатора.

Пользователям рекомендуется как можно скорее обновить прошивку, провести проверку на наличие подозрительных файлов, а также поискать SSH-ключ злоумышленников в файле authorized_keys. Индикаторы компрометации доступны

здесь.

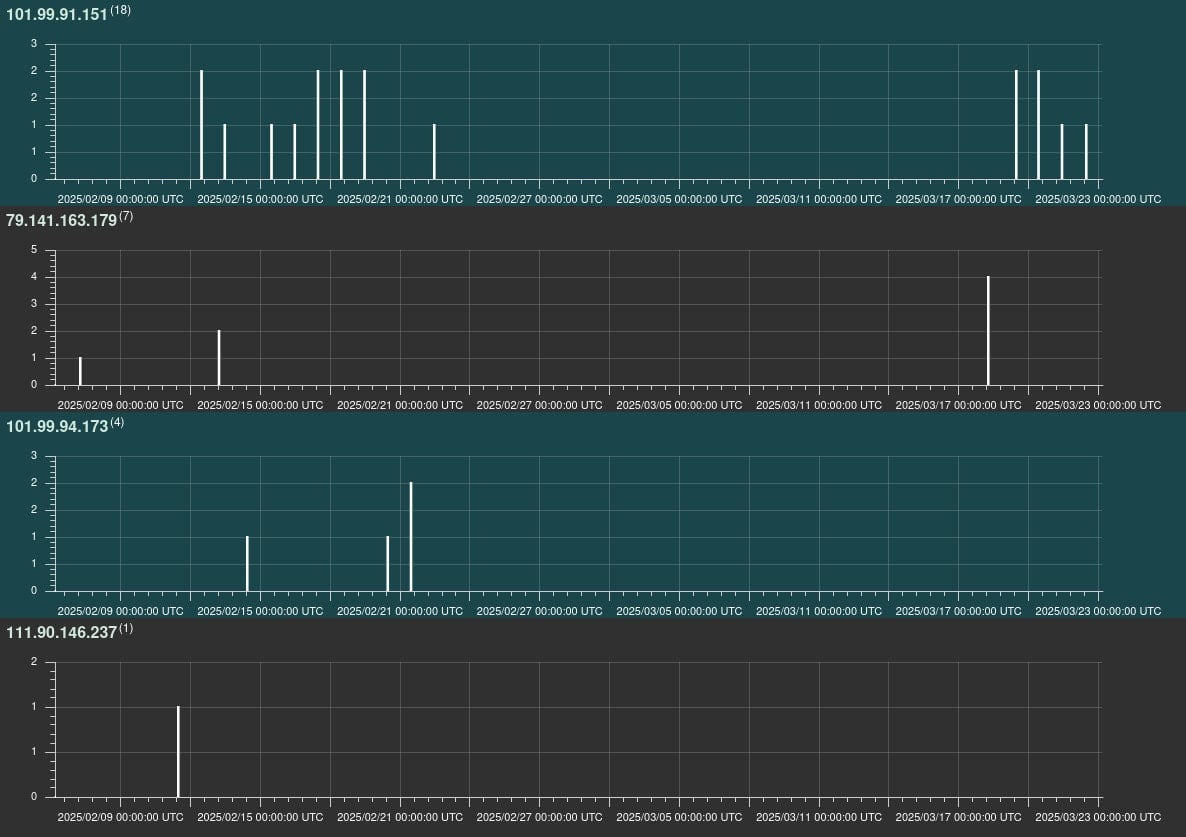

Также эксперты GreyNoise опубликовали четыре IP-адреса, которые связаны с вредоносной активностью и должны быть внесены в черные списки: 101.99.91[.]151, 101.99.94[.]173, 79.141.163[.]179 и 111.90.146[.]237.

При обнаружении компрометации роутера, рекомендуется выполнить сброс настроек устройства до заводских, а затем повторно настроить его, используя надежный пароль.

@ xakep.ru