Аналитики Sekoia

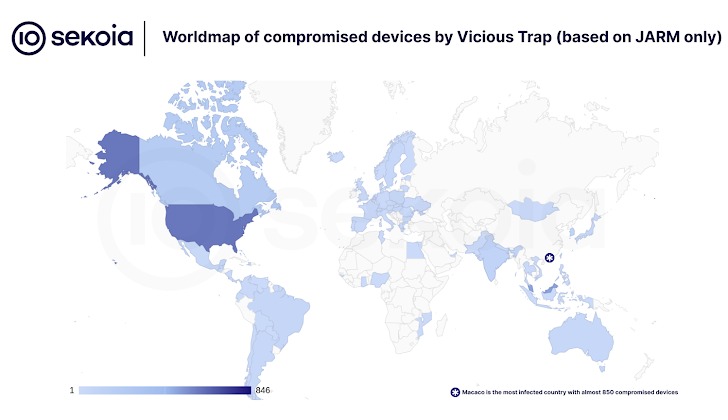

обнаружили, что хак-группа ViciousTrap взломала около 5300 пограничных сетевых устройств в 84 странах мира и превратила их в ботнет, напоминающий большой ханипот.

Злоумышленники использовали для взлома старую критическую уязвимость

CVE-2023-20118, представляющую опасность для маршрутизаторов Cisco Small Business RV016, RV042, RV042G, RV082, RV320 и RV325.

Отмечается, что большая часть скомпрометированных устройств (850) находится в Макао.

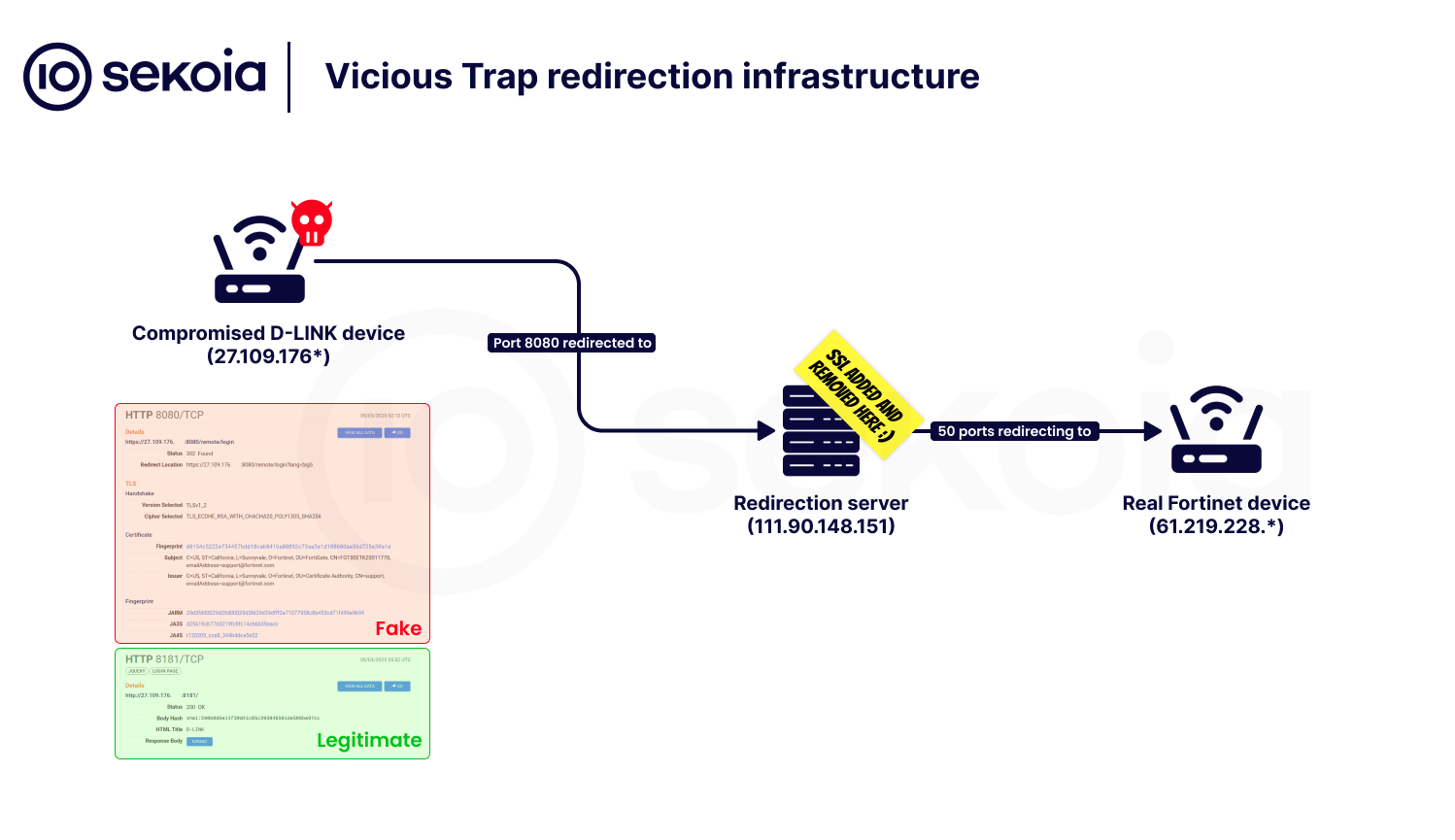

«Цепочка заражения состоит из выполнения шелл-скрипта под названием NetGhost, который перенаправляет входящий трафик с определенных портов взломанного маршрутизатора в подконтрольную злоумышленникам инфраструктуру, напоминающую ханипот, что позволяет хакерам перехватывать сетевые соединения», — рассказывают эксперты.

|

Ранее эксплуатацию проблемы CVE-2023-20118 приписывали другому ботнету, получившему название

PolarEdge, и теперь предполагается, что эти вредоносные кампании могут быть связаны.

Эксперты считают, что стоящие за ViciousTrap злоумышленники, скорее всего, создают ханипот-инфраструктуру, взламывая широкий спектр устройств, включая домашние роутеры, SSL-VPN, видеорегистраторы и BMC-контроллеры более чем 50 брендов, включая Araknis Networks, Asus, D-Link, Linksys и Qnap.

«Такая схема позволяет злоумышленникам наблюдать за попытками эксплуатации в разных средах, собирать непубличные эксплоиты и эксплоиты нулевого дня, а также повторно использовать доступ, полученный другими хакерами», — объясняют в компании.

|

По данным исследователей, все обнаруженные попытки эксплуатации исходили с одного IP-адреса (101.99.91[.]151), и самая ранняя активность датируется мартом 2025 года. Примечательно, что месяцем позже участники ViciousTrap использовали для своих операций недокументированный веб-шелл, ранее применявшийся в атаках PolarEdge.

Также ранее в этом месяце были замечены попытки похожих атак на маршрутизаторы Asus, но с другого IP-адреса (101.99.91[.]239), хотя в этом случае злоумышленники не создавали на зараженных устройствах ханипотов.

Все связанные с этой кампанией IP-адреса расположены в Малайзии и являются частью AS45839, управляемой хостинг-провайдером Shinjiru. Предполагается, что стоящая за атаками группировка имеет китайское происхождение, так как ее инфраструктура незначительно пересекается с инфраструктурой GobRAT, а трафик перенаправляется на многочисленные ресурсы на Тайване и в США.

«Конечная цель ViciousTrap остается неясной, но с большой долей уверенности мы предполагаем, что это развеждывательная сеть-ханипот», — заключают исследователи.

@ xakep.ru