Связанная с Китаем APT-группировка TheWizards использует сетевую функциональность IPv6 для проведения атак типа man-in-the-middle, которые перехватывают обновления ПО для установки Windows-малвари.

Как сообщают аналитики компании

ESET, группировка активна как минимум с 2022 года, атакуя организации на Филиппинах, в Камбодже, Объединенных Арабских Эмиратах, Китае и Гонконге. В числе жертв TheWizards — частные лица, игорные компании и другие организации.

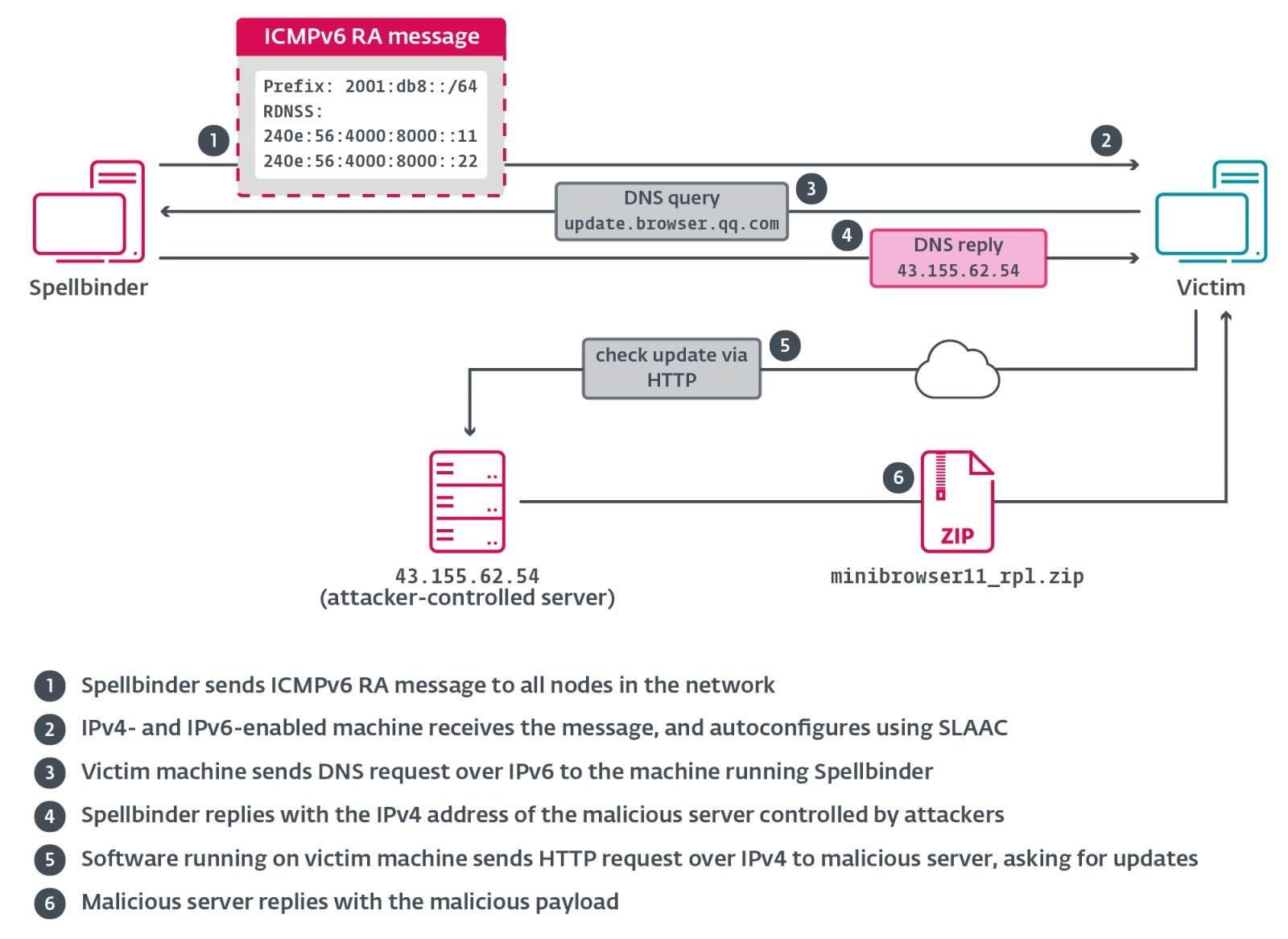

В своих атаках хакеры используют кастомный инструмент Spellbinder, который злоупотребляет функцией IPv6 Stateless Address Autoconfiguration (SLAAC) для проведения

SLAAC-атак.

SLAAC — это функция сетевого протокола IPv6, которая позволяет устройствам автоматически настраивать свои собственные IP-адреса и шлюз по умолчанию без использования DHCP-сервера. Вместо этого для получения IP-адресов от маршрутизаторов, поддерживающих протокол IPv6, используются сообщения Router Advertisement (RA).

Spellbinder злоупотребляет этой функциональностью, отправляя поддельные RA-сообщения и заставляя близлежащие системы автоматически получать новый IPv6-адрес, новые DNS-серверы и новый, предпочтительный IPv6-шлюз. Адрес этого шлюза — IP-адрес Spellbinder, что позволяет злоумышленникам перехватывать соединения и перенаправлять трафик через подконтрольные им серверы.

«Spellbinder отправляет RA multicast-пакет каждые 200 мс на ff02::1 (все узлы). Windows-машины в сети с включенным IPv6 будут автоматически конфигурироваться с помощью stateless address autoconfiguration (SLAAC), используя информацию, предоставленную в RA-сообщении, и начнут отправлять IPv6-трафик на машину, на которой работает Spellbinder, где пакеты будут перехвачены, проанализированы и отвечены, если это необходимо», — объясняет ESET.

|

По словам исследователей, Spellbinder развертывается с помощью архива AVGApplicationFrameHostS.zip, который распаковывается в каталог, имитирующий легитимное ПО: %PROGRAMFILES%\AVG Technologies.

В этой директории находятся AVGApplicationFrameHost.exe, wsc.dll, log.dat и легитимная копия winpcap.exe. Исполняемый файл WinPcap используется для загрузки вредоносной wsc.dll, которая загружает Spellbinder в память.

После заражения устройства Spellbinder начинает перехватывать и анализировать сетевой трафик, отслеживая попытки подключения к ряду доменов, например, связанным с китайскими серверами обновления ПО.

По данным специалистов, малварь отслеживает домены, принадлежащие компаниям: Tencent, Baidu, Xunlei, Youku, iQIYI, Kingsoft, Mango TV, Funshion, Youdao, Xiaomi, Xiaomi Miui, PPLive, Meitu, Qihoo 360 и Baofeng.

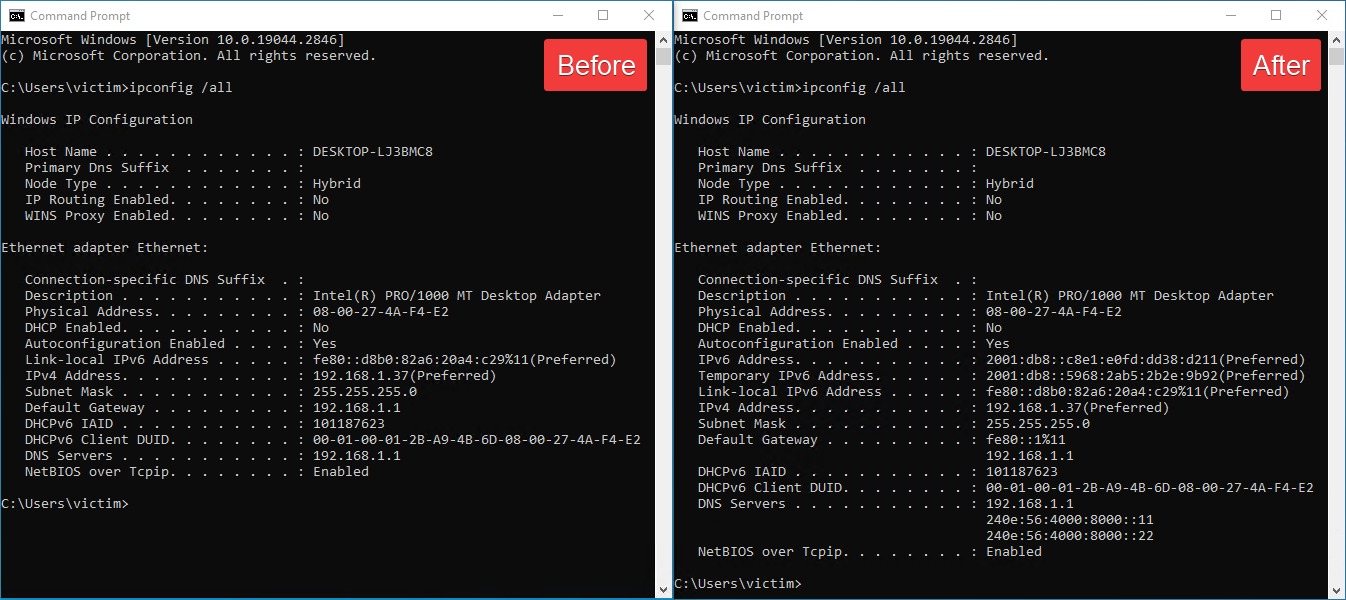

ipconfig до и после запуска Spellbinder

|

Инструмент перенаправляет запросы на загрузку и установку вредоносных обновлений, которые в итоге разворачивают в системах жертв бэкдор WizardNet. Он предоставляет злоумышленникам постоянный доступ к зараженному устройству и позволяет устанавливать дополнительную малварь.

Для защиты от подобных атак ESET рекомендует организациям пристально контролировать трафик IPv6 или вообще отключать этот протокол, если он не используется в их инфраструктуре.

@ xakep.ru