Аналитики DomainTools Intelligence (DTI)

обнаружили более 100 вредоносных расширений для браузера Chrome, замаскированных под VPN, ИИ-ассистенты и криптоутилиты. Расширения используются для кражи файлов cookie и скрытого выполнения удаленных скриптов.

По словам экспертов, неизвестные злоумышленники распространяют вредоносные расширения с февраля 2024 года.

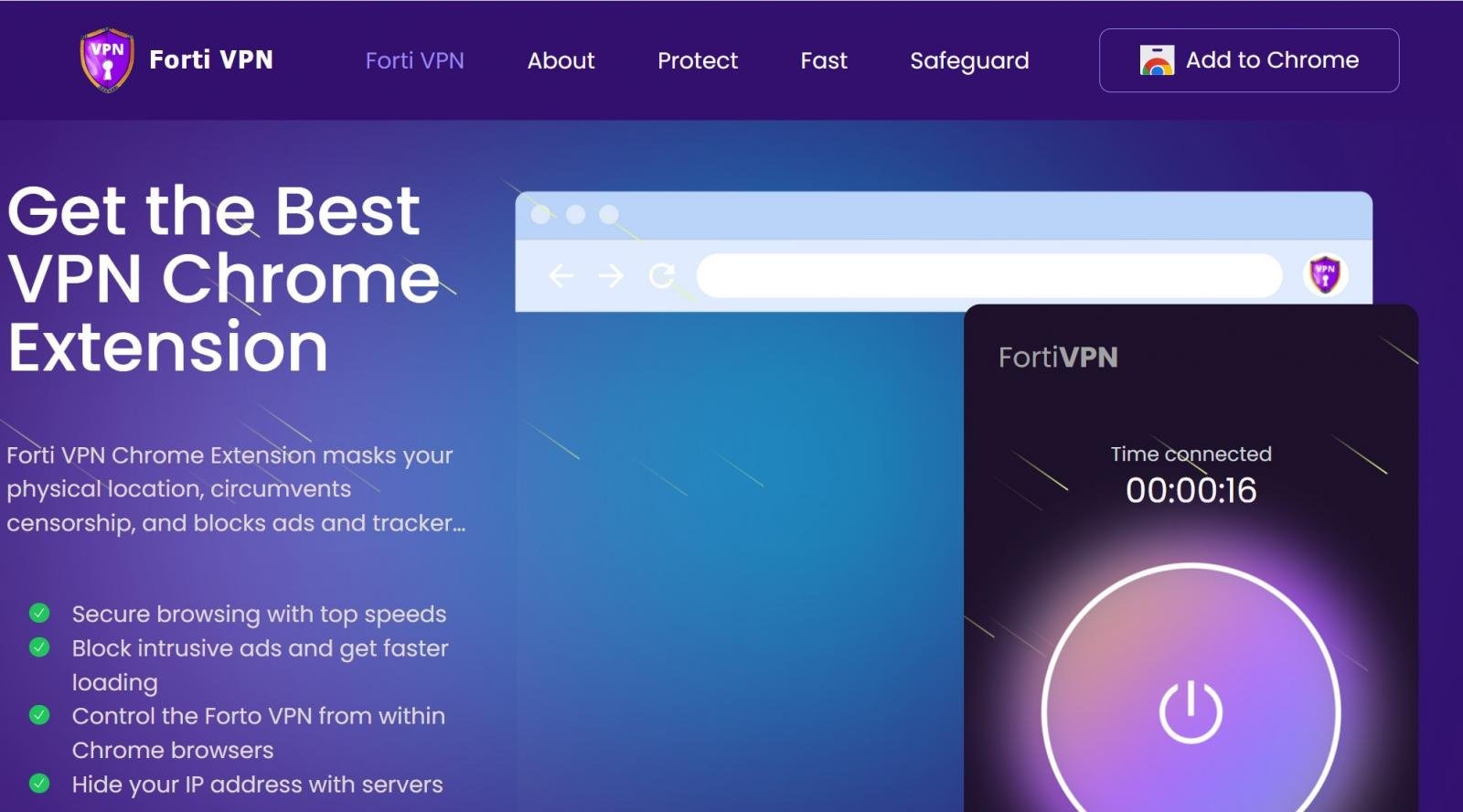

«Злоумышленники создают сайты, маскирующиеся под легитимные сервисы: инструменты для повышения производительности, помощники для создания и анализа рекламы и медиафайлов, VPN-сервисы, криптоинструменты, банковские услуги и многое другое. Такие сайты побуждают пользователей установить соответствующие вредоносные расширения из Chrome Web Store», — рассказывают исследователи.

|

Некоторые из обнаруженных сайтов-приманок выдают себя за легитимные продукты и сервисы, включая DeepSeek, Manus, DeBank, FortiVPN, YouTube и Site Stats, чтобы убедить пользователей загрузить и установить расширения. После этого они собирают из браузера файлы cookie, получают произвольные скрипты с удаленного сервера и устанавливают WebSocket-соединение для работы в качестве прокси и маршрутизации трафика.

Один из мошеннических сайтов

|

На первый взгляд расширения действительно выполняют заявленные функции, однако при этом они воруют учетные данные и файлы cookie, перехватывают сеансы, внедряют в браузер рекламу, создают вредоносные перенаправления, манипулируют трафиком и занимаются фишингом, манипулируя DOM.

Кроме того, расширения настроены на предоставление себе чрезмерных прав через файл manifest.json, что позволяет им взаимодействовать с каждым посещаемым сайтом, выполнять произвольный код, полученный с контролируемого злоумышленником домена, осуществлять вредоносные редиректы и даже внедрять на страницы рекламу.

Расширения используют обработчик события onreset в DOM (Document Object Model) для выполнения кода, вероятно, в попытке обойти CSP (Content Security Policy).

Пока неясно, как именно жертв заманивают на фиктивные сайты, но исследователи предполагают, что для этого используются обычные методы, включая фишинг и публикации в социальных сетях.

«Поскольку расширения появляются как в Chrome Web Store, так и на сайтах, они могут отображаться в результатах обычного веб-поиска и при поиске в магазине Chrome, — объясняют аналитики. — Многие из сайтов-приманок использовали трекинг ID Facebook**, что наводит на мысль о том, что они используют приложения Facebook/Meta* для привлечения посетителей. Возможно, [расширения продвигаются] с помощью страниц Facebook, групп и даже рекламы в соцсети».

|

На данный момент неизвестно, кто стоит за этой вредоносной кампанией. Получив информацию от исследователей, инженеры Google удалили почти все расширения из официального магазина.

Полный список вредоносных доменов с рекламой расширений доступен

на GitHub DTI. Среди них:

- irontunnel[.]world и iron-tunnel[.]com;

- forti-vpn[.]com и fortivnp[.]com;

- debank-extension[.]world и debank[.]sbs, debank[.]click;

- youtube-vision[.]com и youtube-vision[.]world;

- calendlydaily[.]world, calendlydocker[.]com, calendly-director[.]com;

- whale-alerts[.]org и whale-alert[.]life;

- madgicxads[.]world и madgicx-plus[.]com;

@ xakep.ru