По мнению специалистов, руткит под названием CosmicStrand связан с китайской APT.

Исследователи из Лаборатории Касперского обнаружили новую версию UEFI -руткита под названием CosmicStrand, который связан с неизвестной китайской группировкой. Впервые вредонос был обнаружен китайской компанией Qihoo360 в 2017 году.

Специалистам не удалось определить первоначальный вектор атаки, но анализ вредоносного кода показал, что руткит находится в образах прошивок материнских плат Gigabyte и Asus , использующих чипсет H81 и долго оставался незамеченным.

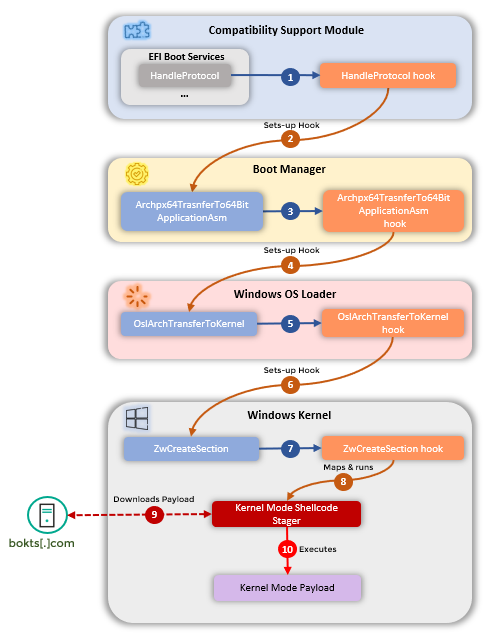

Согласно отчету , опубликованному экспертами, цель вредоноса – вмешаться в процесс загрузки ОС и установить имплант в ядре Windows , который будет загружаться каждый раз вместе с запуском ОС. После этого в память внедряется шеллкод, соединяющийся с C&C-сервером для получения и запуска вредоносной полезной нагрузки на устройстве жертвы.

Вредонос получает полезную нагрузку в несколько шагов:

- Отправляется специально созданный UDP или TCP пакет на C&C-сервер (update.bokts[.]com);

- C&C-сервер отвечает, отправляя на устройство жертвы один или несколько пакетов, содержащие 528 байт данных;

- После этого пакеты с данными собираются в правильной последовательности и попают в пространство ядра.

Иллюстрация работы CosmicStrand

Исследователям удалось выяснить, что от руткита пострадали граждане Китая, Вьетнама, Ирана и России, никак не связанные с какой-либо частной или правительственной организацией. Кроме этого, код CosmicStrand частично совпадает с кодом ботнета MyKings и UEFI-имплантом MoonBounce, из-за чего руткит приписывают китайским разработчикам.