Обзор уникальных методов и стратегий, используемых группировкой.

Исследователи кибербезопасности из ИБ-компании Trellix подробно описали тактику новой развивающейся группировки RTM Locker («Read The Manual» Locker), которая является поставщиком программы-вымогателя как услуги (Ransomware-as-a-Service, RaaS) и осуществляет атаки для получения прибыли.

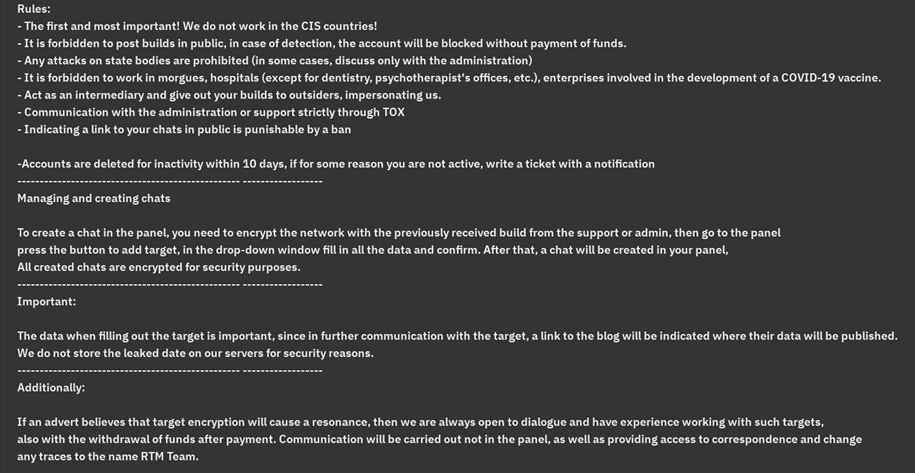

RTM Locker использует аффилированных лиц для получения выкупа от жертв, при этом все партнёры должны соблюдать строгие правила группы. Деловая структура группы, в которой аффилированные лица должны оставаться активными и уведомлять банду о своем уходе, показывает организационную зрелость группы, как это наблюдалось и в других группах, например, Conti.

Ключевой особенностью группировки является её способность действовать в тени, намеренно избегая высокопоставленных целей, которые могут привлечь внимание к действиям хакеров. Поэтому страны СНГ, а также морги, больницы, корпорации, связанные с вакциной против COVID-19, критическая инфраструктура, правоохранительные органы и другие компании исключаются из списка мишеней RTM Locker.

Вредоносные сборки RTM Locker связаны строгими предписаниями, запрещающими аффилированным лицам утечку образцов, в противном случае они рискуют быть заблокированными. Среди других изложенных правил есть пункт, который блокирует аффилированных лиц, если они остаются неактивными в течение 10 дней без предварительного уведомления.

Требование того, что аффилированные лица группировки должны быть активными, затрудняет проникновение инсайдеров и исследователей кибербезопасности в банду.

Эксперты предположили, что шифровальщик группы выполняется в сетях, которые уже находятся под контролем злоумышленник. Это указывает на то, что системы могли быть скомпрометированы другими способами, такими как фишинговые атаки, вредоносный спам или использование уязвимых серверов, доступных в Интернете.

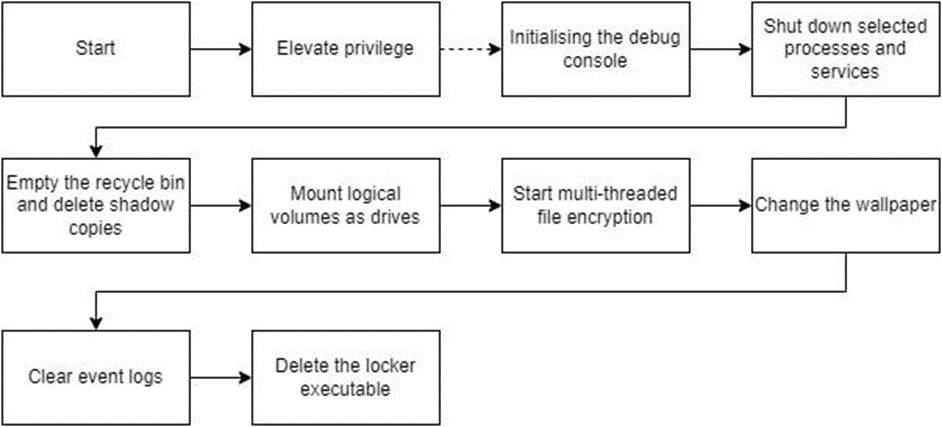

Полезная нагрузка RTM Locker способна выполнять следующие действия:

- отключать антивирусные службы;

- отключать службы резервного копирования;

- удалять теневые копии перед началом процедуры шифрования;

- очищать корзину для предотвращения восстановления;

- выполнять команду оболочки, которая самостоятельно удаляет ВПО.

Цепочка заражения RTM Locker

Полученные данные свидетельствуют о том, что группы киберпреступников будут продолжать использовать новые тактики и методы, которые помогут им остаться незамеченными как исследователями, так и правоохранительными органами.