Обнаружилось, что хак-группа RomCom использовала сразу две уязвимости нулевого дня в недавних атаках, направленных на пользователей браузеров Firefox и Tor по всей Европе и Северной Америке.

Первая уязвимость (

https://xakep.ru/2024/10/10/firefox-0-day/) представляла собой ошибку use-after-free в Animation timelines браузера Firefox. Она позволяла выполнить код в песочнице браузера. Разработчики Mozilla исправили эту уязвимость 9 октября 2024 года, через день после того, как исследователи ESET сообщили им о проблеме.

Вторая 0-day уязвимость представляла собой проблему повышения привилегий (

https://xakep.ru/2024/11/13/november-2024-patches/) в планировщике задач Windows (Windows Task Scheduler). Она могла использоваться через специально созданное приложение, которое позволяло повысить привилегии до уровня Medium Integrity, а также выполнять код вне песочницы Firefox. Microsoft устранила эту уязвимость в рамках ноябрьского «вторника обновлений».

Как сообщается теперь, RomCom объединила эти уязвимости цепочку и использовала в качестве 0-day (то есть еще до выхода патчей). Это позволяло добиться удаленного выполнения кода без участия пользователя. Так, потенциальным жертвам было достаточно посетить контролируемый злоумышленниками сайт, который загружал и выполнял малварь RomCom в их системах.

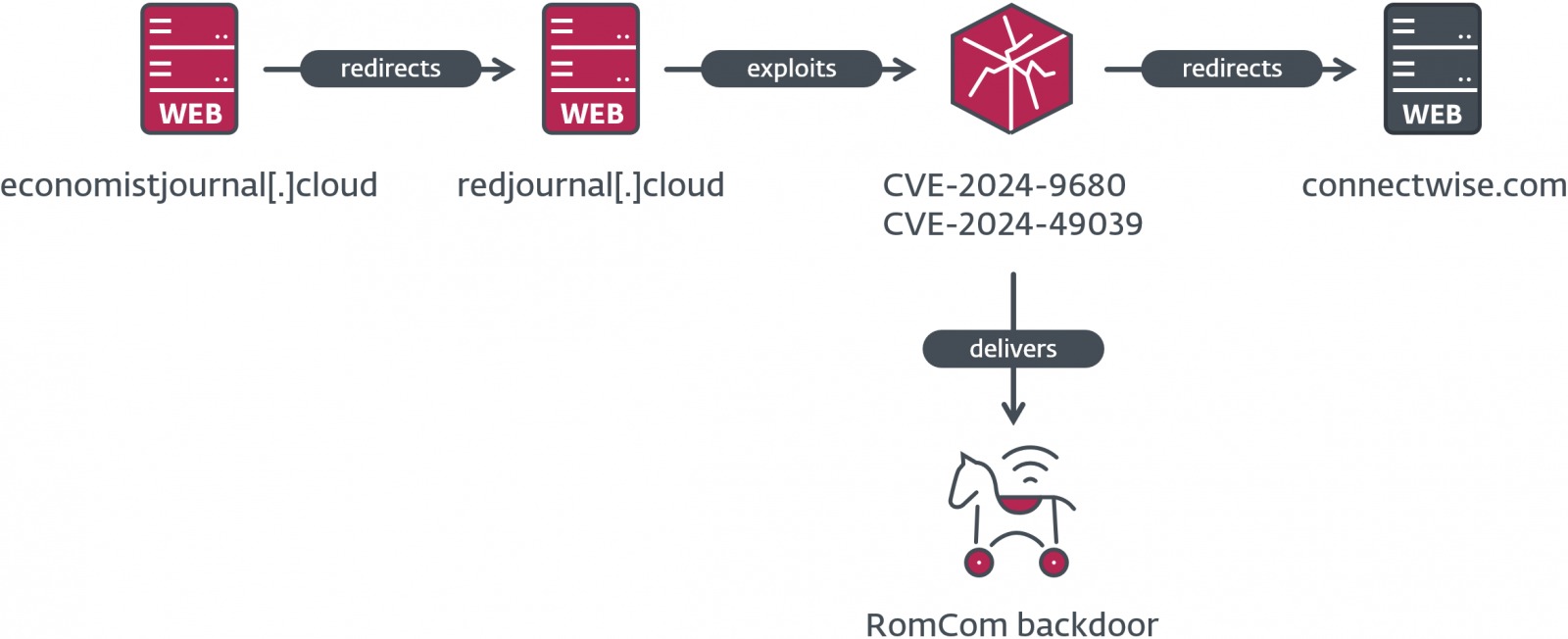

«Цепочка атаки состоит из мошеннического сайта, который перенаправляет потенциальную жертву на сервер, где размещен эксплоит. В случае успеха эксплоит выполняет шелл-код, который загружает и исполняет бэкдор RomCom, — пишет специалист ESET Дэмиен Шеффер (Damien Schaeffer). — Нам неизвестно, как распространяются ссылки на такие мошеннически сайты, однако, если на страницу попадает уязвимый браузер, на компьютер жертвы загружается и выполняется полезная нагрузка, не требующая вмешательства пользователя».

Схема атаки

Исследователи ESET

https://www.welivesecurity.com/en/es...s-in-the-wild/, что судя по названию одного из JavaScript-эксплоитов, использовавшихся в атаках (main-tor.js), злоумышленники также нацеливались на пользователей браузера Tor (версии 12 и 13).

Отметим, что информация об использовании CVE-2024-9680 против пользователей Tor даже

https://xakep.ru/2024/10/15/cve-2024-9680/ в блоге Tor Project в середине октября. Однако позже сообщение было отредактировано, и представители Tor Project пояснили, что у них нет доказательств того, что пользователи браузера Tor действительно были атакованы с помощью этого бага.

После развертывания на устройстве жертвы, малварь RomCom позволяла злоумышленникам выполнять команды и развертывать дополнительные полезные нагрузки.

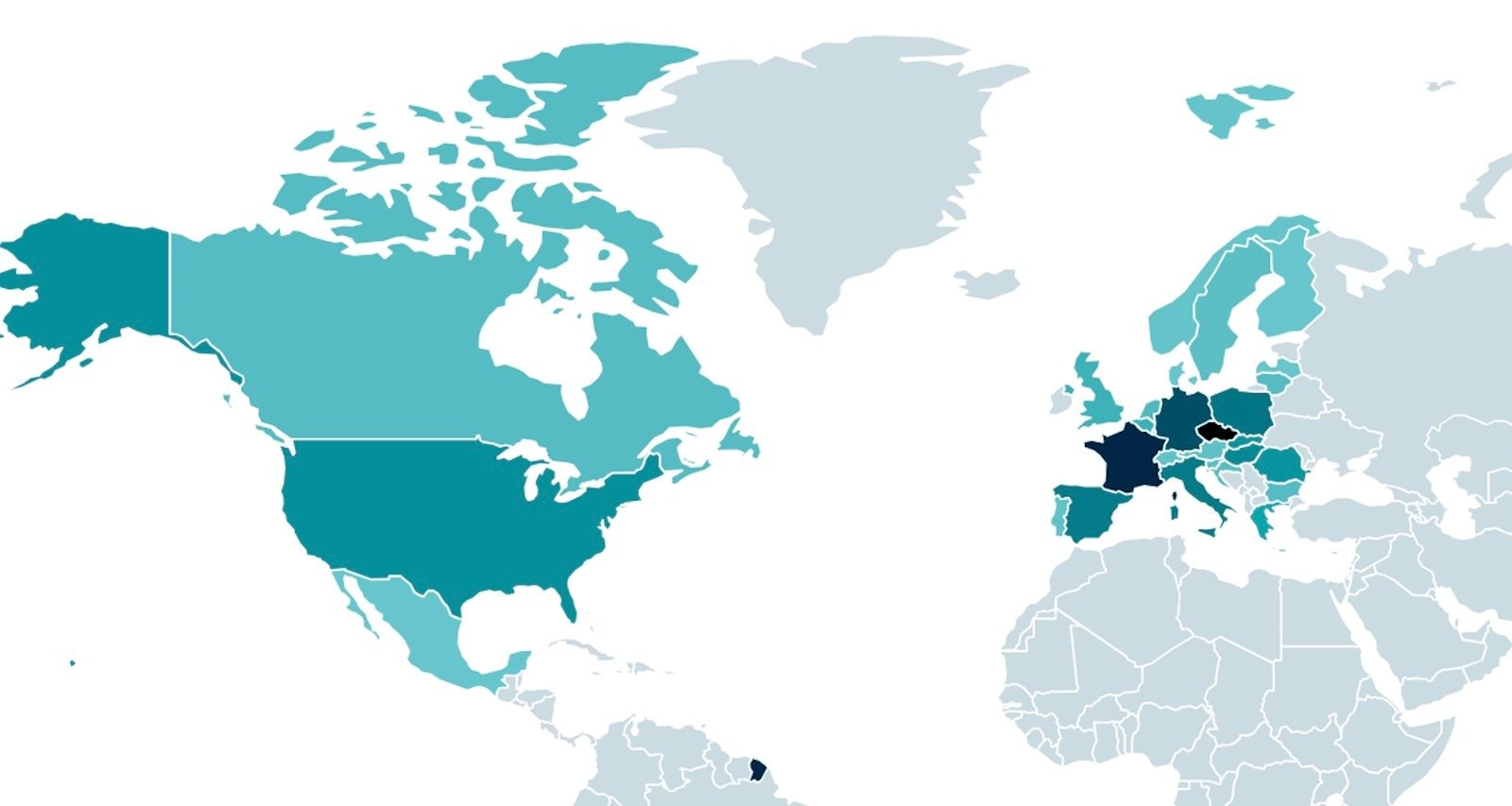

Исследователи отмечают, что количество успешных попыток эксплуатации, которые приводили к развертыванию бэкдора RomCom на устройствах пользователей, свидетельствует о том, что это была широкомасштабная кампания.

«Согласно данным телеметрии ESET, количество потенциальных пострадавших варьируется от одной жертвы на страну до 250», — сообщают в компании.

Жертвы RomCom

Отметим, что группировка RomCom не впервые использует в своих атаках уязвимости нулевого дня. К примеру, известно, что в июле 2023 года хакеры эксплуатировали 0-day проблемы

https://xakep.ru/2023/08/09/aug-2023-patches/ в Windows и Office для атак на организации, участвовавшие в саммите НАТО в Вильнюсе.

По данным ESET, в настоящее время RomCom в основном нацелена на украинские, европейские и североамериканские организации, преимущественно занимаясь шпионскими атаками в различных отраслях, включая правительство, оборону, энергетику, фармацевтику и страхование.

©

https://xakep.ru/2024/11/27/romcom-0days/