Специалисты

https://labs.guard.io/deceptionads-f...f-0c516f4dc0b6сообщают о масштабной кампании по распространению стилера Lumma, в которой используются фейковые CAPTCHA. Они предлагают людям выполнить PowerShell-команды и доказать, что они не являются ботами.

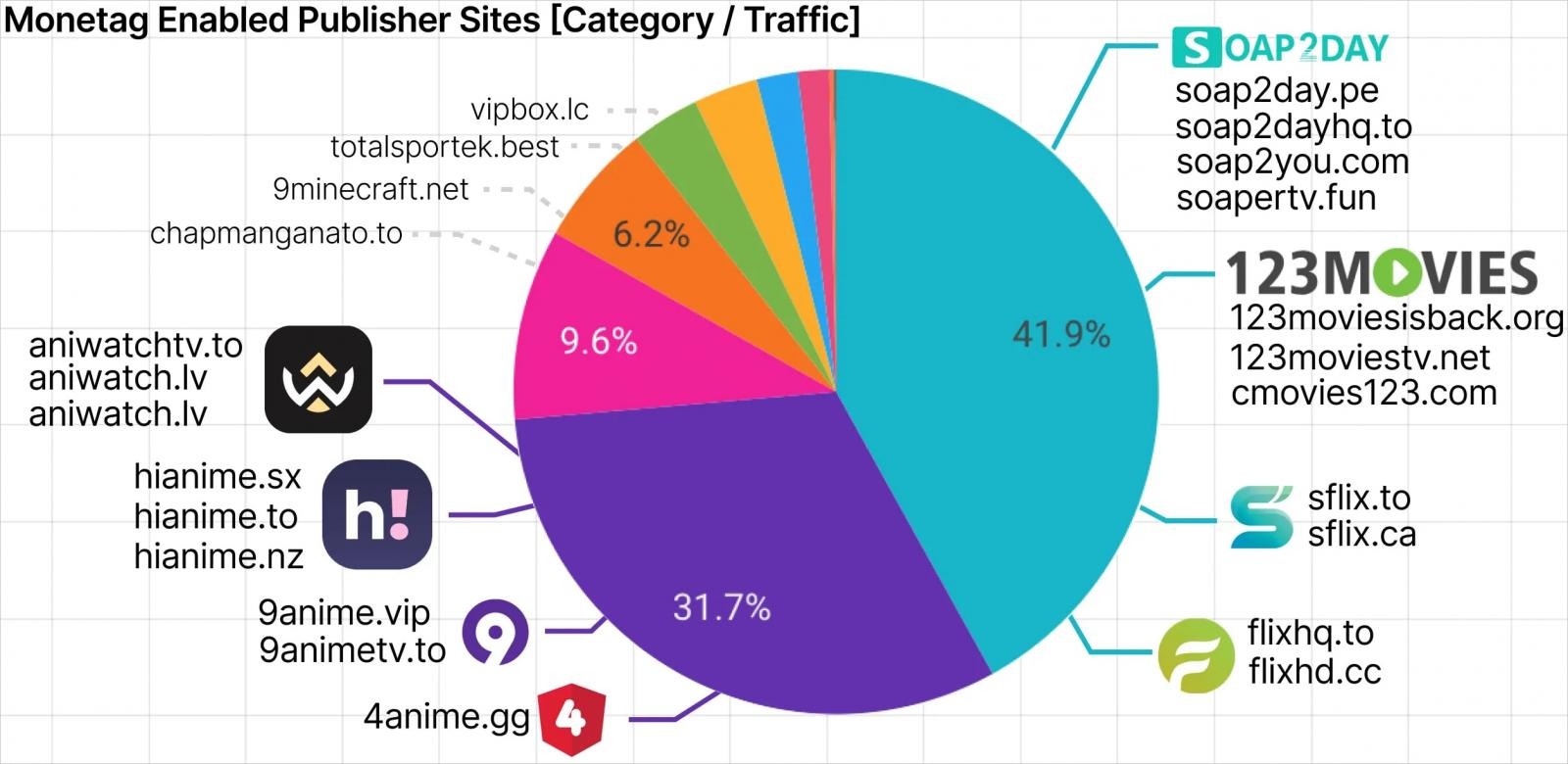

Эта кампания получила название DeceptionAds, так как злоумышленники использовали рекламную сеть Monetag и ежедневно показывали более миллиона рекламных объявлений на 3000 сайтов. Предполагается, что за этой активностью стоит хакерская группировка Vane Viper.

По сути, DeceptionAds является новым и более опасным вариантом атак ClickFix, когда жертву обманом заставляют выполнять вредоносные команды PowerShell и вручную заражать свою систему вредоносным ПО.

Эта кампания отличается от предыдущих, поскольку использует массовую рекламу в легитимной рекламной сети, чтобы перенаправить ничего не подозревающих пользователей на страницы с фальшивыми CAPTCHA.

Как уже было сказано выше, хакеры используют рекламную сеть Monetag для размещения всплывающей рекламы фейковых предложений, загрузок и услуг, которые обычно нацелены на аудиторию пиратских стриминговых платформ или сайтов с пиратским софтом.

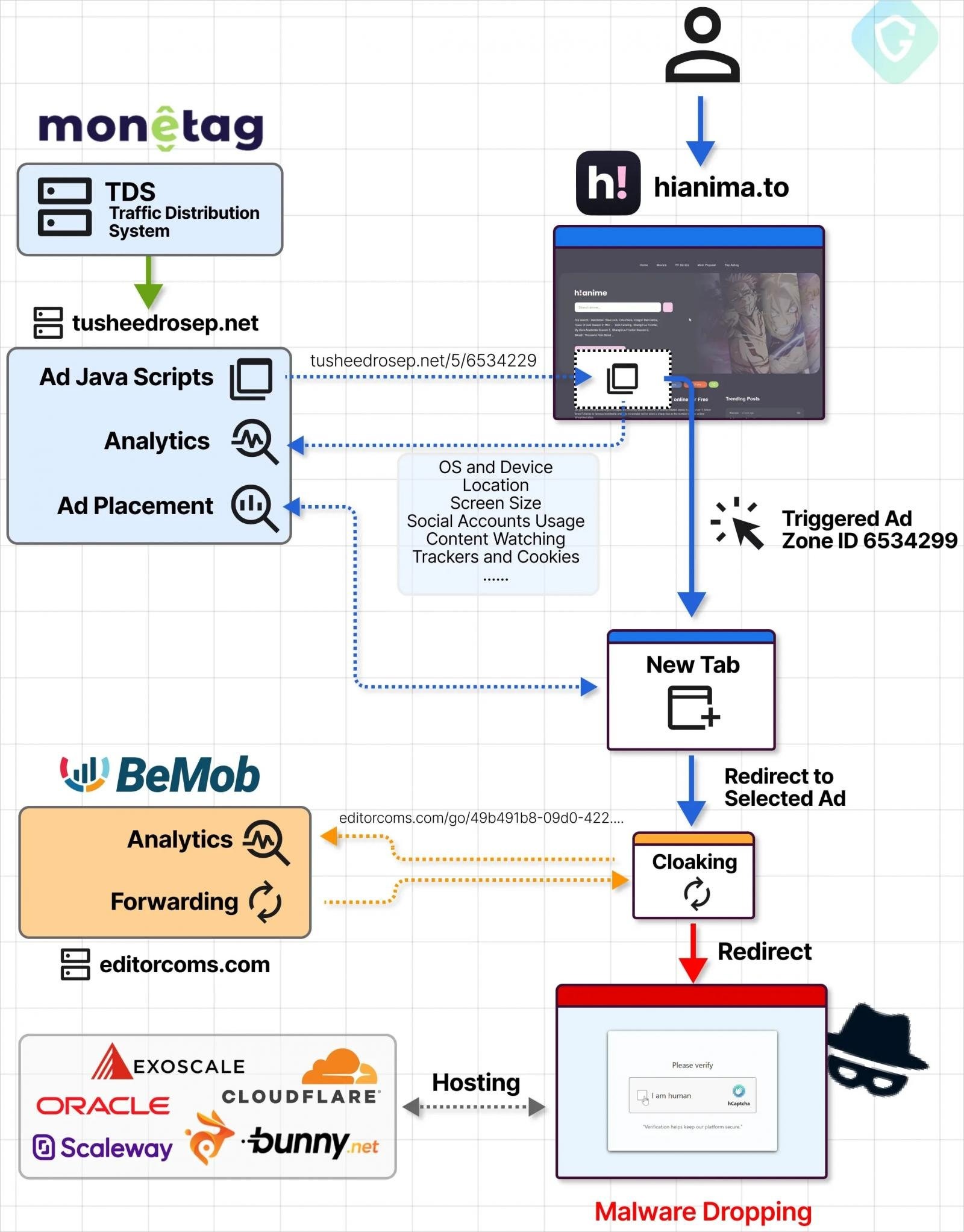

Если жертва кликнет на такое объявление, обфусцированный код проверит, является ли она реальным человеком, и перенаправит ее на страницу с фальшивой CAPTCHA, при этом используя для маскировки сервис BeMob. Хотя BeMob обычно применяется, например, для отслеживания эффективности рекламы, в данном случае он используется исключительно для уклонения от обнаружения.

Общая схема атаки

«Предоставляя системе Monetag безвредный URL BeMob (вместо прямой ссылки на страницу с поддельной CAPTCHA), злоумышленники использовали репутацию BeMob, тем самым усложнив работу Monetag по модерированию контента», — объясняют исследователи.

Сама страница с фейковой CAPTCHA содержит JavaScript-сниппет, который незаметно для пользователя копирует в его буфер обмена вредоносную однострочную PowerShell-комнаду. Затем страница предоставляет жертве инструкции, согласно которым нужно выполнить эту команду через Windows Run.

В результате этих действий на устройстве пользователя будет загружен и выполнен стилер Lumma, который способен воровать с зараженной машины: файлы cookie, учетные данные, пароли, данные банковских карт и историю просмотров из браузеров (включая Google Chrome, Microsoft Edge, Mozilla Firefox и другие Chromium-браузеры).

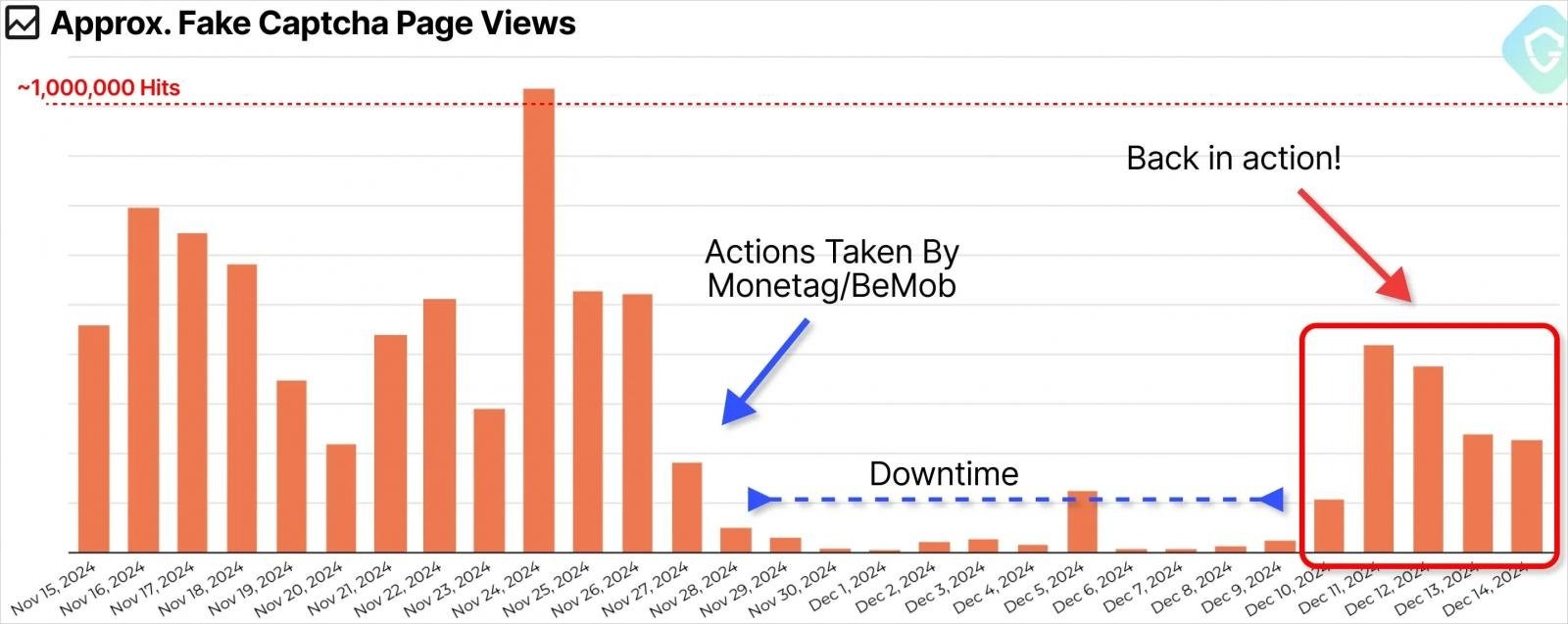

По информации GuardioLabs, злоупотребление услугами Monetag и BeMob было масштабным. К примеру, рекламная сеть отчиталась об удалении 200 аккаунтов злоумышленников. И хотя сначала это привело к прекращению вредоносной активности, уже 11 декабря исследователи заметили, что кампания возобновилась, но теперь хакеры пытаются использовать другую рекламную сеть.

Напомним, что в октябре текущего года об использовании фальшивых CAPTCHA для распространения инфостилеров

https://xakep.ru/2024/10/30/fake-captchas/ специалисты «Лаборатории Касперского».

https://xakep.ru/2024/12/17/fake-lumma-captcha/