Исследователи SquareX

https://labs.sqrx.com/browser-syncja...=Securitylabruновый метод кибератаки под названием «Browser Syncjacking», который позволяет злоумышленникам перехватывать управление браузером жертвы через, казалось бы, безобидное расширение для Chrome. Несмотря на сложность исполнения, атака требует минимум разрешений и взаимодействия со стороны жертвы — достаточно лишь установить вредоносное расширение.

Всё начинается с создания злоумышленником корпоративного домена в Google Workspace, в котором создаются учётные записи с отключенной двухфакторной аутентификацией. Этот домен затем используется для привязки профиля жертвы.

Следующий шаг — публикация вредоносного расширения в Chrome Web Store под видом полезного инструмента. Используя методы социальной инженерии, атакующий убеждает жертву установить это расширение. После установки оно в фоновом режиме авторизует пользователя в одном из подготовленных злоумышленником профилей Google.

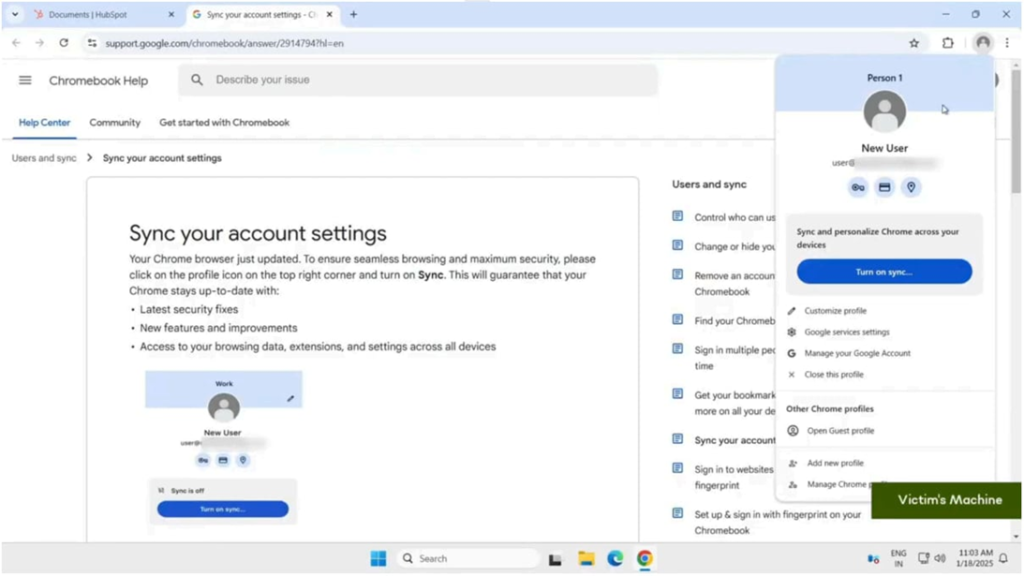

Далее расширение открывает страницу поддержки Google, на которой благодаря правам чтения и записи внедряет фальшивое сообщение, призывающее включить синхронизацию Chrome. Как только жертва соглашается, все её сохранённые данные — пароли, история просмотров и другие сведения — становятся доступными злоумышленнику.

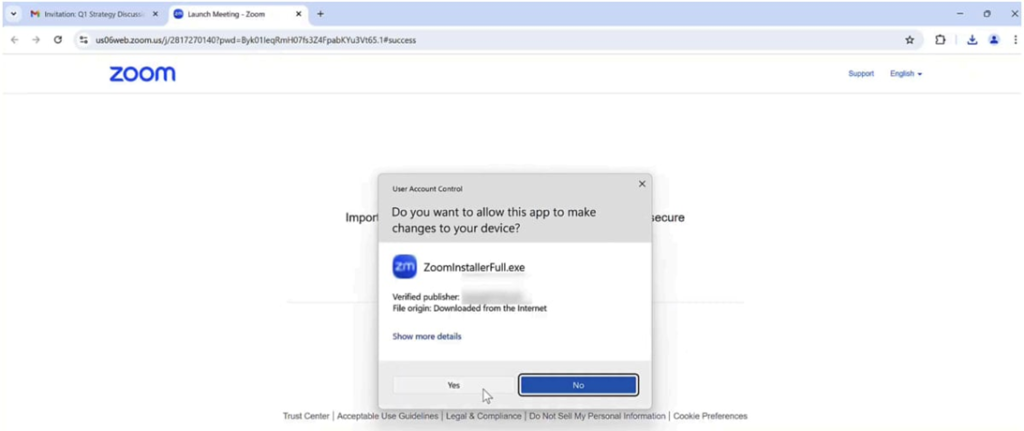

После компрометации профиля атакующий использует различные механизмы для полного контроля над браузером. В одном из сценариев исследователи SquareX показали, как вредоносное расширение подменяет страницу обновления Zoom, предлагая установить якобы новый клиент.

На деле же пользователь скачивает исполняемый файл с токеном регистрации в управляемом домене Google, что открывает злоумышленникам полный доступ к браузеру.

После этого атакующий может:

- Устанавливать и управлять расширениями в браузере;

- Перенаправлять пользователя на фишинговые сайты;

- Записывать нажатия клавиш;

- Загружать, модифицировать и удалять файлы;

- Получать доступ к Google Drive жертвы;

- Включать веб-камеру и микрофон без ведома жертвы.

Атака отличается высокой скрытностью — единственным возможным индикатором может стать появление статуса «Управляется вашей организацией» в настройках Chrome. Однако большинство пользователей не обращают внимания на этот параметр.

«Если только жертва не страдает паранойей в отношении безопасности и не настолько технически подкована, чтобы постоянно просматривать настройки Chrome в поисках управляемых ярлыков браузера, нет никаких реальных визуальных признаков того, что браузер был взломан», — объясняют в SquareX.

Эксперты подчёркивают, что такой способ взлома может стать мощным инструментом кибер

https://www.ptsecurity.com/ru-ru/abo...=Securitylabruи хищения данных. Google уже был уведомлен о проблеме, но пока не предоставил официальных комментариев или исправлений.

https://www.securitylab.ru/news/555972.php